DLP sistemi - zaštita od curenja podataka. Poređenje DLP sistema Platforma za zaštitu od curenja informacija

Ovih dana često možete čuti o tehnologiji kao što su DLP sistemi. Šta je to i gdje se koristi? Ovo je softver dizajniran da spriječi gubitak podataka otkrivanjem mogućih nepravilnosti u prijenosu i filtriranju podataka. Pored toga, takve usluge nadgledaju, otkrivaju i blokiraju njegovu upotrebu, kretanje (mrežni saobraćaj) i skladištenje.

U pravilu, do curenja povjerljivih podataka dolazi zbog rada opreme od strane neiskusnih korisnika ili je rezultat zlonamjernih radnji. Takve informacije u obliku ličnih ili korporativnih informacija, intelektualnog vlasništva (IP), finansijskih ili medicinskih informacija, informacija o kreditnim karticama i slično zahtijevaju pojačane mjere zaštite koje moderne informacione tehnologije mogu ponuditi.

Izrazi „gubitak podataka“ i „curenje podataka“ su povezani i često se koriste naizmjenično, iako se donekle razlikuju. Slučajevi gubitka informacija pretvaraju se u curenje informacija kada izvor koji sadrži povjerljive informacije nestane i nakon toga završi u rukama neovlaštene strane. Međutim, curenje podataka je moguće bez gubitka podataka.

DLP kategorije

Tehnološki alati koji se koriste za borbu protiv curenja podataka mogu se podijeliti u sljedeće kategorije: standardne sigurnosne mjere, inteligentne (napredne) mjere, kontrola pristupa i enkripcije, kao i specijalizovani DLP sistemi (o čemu se radi detaljno je opisano u nastavku).

Standardne mjere

Standardne sigurnosne mjere kao što su sistemi za otkrivanje upada (IDS) i antivirusni softver su uobičajeni mehanizmi koji štite računare od vanjskih i insajderskih napada. Povezivanje zaštitnog zida, na primjer, sprječava neovlaštene osobe da pristupe internoj mreži, a sistem za detekciju upada otkriva pokušaje upada. Interni napadi se mogu spriječiti provjerom pomoću antivirusa koji otkriva one instalirane na računarima koji šalju povjerljive informacije, kao i korištenjem usluga koje rade u klijent-server arhitekturi bez ikakvih ličnih ili povjerljivih podataka pohranjenih na računalu.

Dodatne sigurnosne mjere

Dodatne sigurnosne mjere koriste visoko specijalizirane usluge i algoritme za mjerenje vremena za otkrivanje abnormalnog pristupa podacima (tj. baza podataka ili sistema za pronalaženje informacija) ili abnormalne razmjene e-pošte. Osim toga, takve moderne informacione tehnologije identificiraju programe i zahtjeve sa zlonamjernom namjerom i vrše dubinsko skeniranje kompjuterskih sistema (na primjer, prepoznavanje pritisaka na tipke ili zvukova zvučnika). Neke takve usluge mogu čak pratiti aktivnosti korisnika kako bi otkrile neobičan pristup podacima.

Personalizovani DLP sistemi - šta je to?

Dizajnirana za sigurnost informacija, DLP rješenja su dizajnirana da otkriju i spriječe neovlaštene pokušaje kopiranja ili prijenosa osjetljivih podataka (bilo namjerno ili nenamjerno) bez dozvole ili pristupa, obično od strane korisnika koji imaju prava pristupa osjetljivim podacima.

Kako bi klasifikovali određene informacije i regulisali pristup njima, ovi sistemi koriste mehanizme kao što su tačno podudaranje podataka, strukturirano otisak prsta, prihvatanje pravila i regularnih izraza, publikacije kodne fraze, konceptualne definicije i ključne riječi. Vrste i poređenje DLP sistema mogu se predstaviti na sledeći način.

Mrežni DLP (također poznat kao podaci u pokretu ili DiM)

U pravilu se radi o hardverskom rješenju ili softveru koji se instalira na mrežnim tačkama koje se nalaze u blizini perimetra. Analizira mrežni promet kako bi otkrio osjetljive podatke koji se šalju u suprotnosti

Endpoint DLP (podaci kada se koristi )

Takvi sistemi rade na radnim stanicama ili serverima krajnjih korisnika u različitim organizacijama.

Kao i kod drugih mrežnih sistema, krajnja tačka se može suočiti sa internom i eksternom komunikacijom i stoga se može koristiti za kontrolu protoka informacija između tipova ili grupa korisnika (npr. zaštitni zidovi). Takođe su u stanju da nadgledaju e-poštu i trenutne poruke. To se događa na sljedeći način - prije preuzimanja poruka na uređaj, servis ih provjerava, a ako sadrže nepovoljan zahtjev, one se blokiraju. Kao rezultat toga, oni postaju neispravljeni i ne podliježu pravilima za pohranjivanje podataka na uređaju.

DLP sistem (tehnologija) ima prednost u tome što može kontrolirati i upravljati pristupom fizičkim uređajima (na primjer, mobilnim uređajima sa mogućnostima skladištenja), a ponekad i pristupiti informacijama prije nego što se šifriraju.

Neki sistemi zasnovani na krajnjim tačkama takođe mogu da obezbede kontrolu aplikacija kako bi blokirali pokušaje prenošenja osetljivih informacija i obezbedili trenutne povratne informacije sa korisnikom. Međutim, oni imaju nedostatak što se moraju instalirati na svakoj radnoj stanici na mreži i ne mogu se koristiti na mobilnim uređajima (npr. mobilni telefoni i PDA) ili tamo gde se praktično ne mogu instalirati (na primer, na radnoj stanici u internet kafeu). Ovu okolnost morate uzeti u obzir pri odabiru DLP sistema za bilo koju svrhu.

Identifikacija podataka

DLP sistemi uključuju nekoliko metoda usmjerenih na identifikaciju tajnih ili povjerljivih informacija. Ovaj proces se ponekad brka s dešifriranjem. Međutim, identifikacija podataka je proces kojim organizacije koriste DLP tehnologiju kako bi odredile šta treba tražiti (u pokretu, u mirovanju ili u upotrebi).

Podaci su klasifikovani kao strukturirani ili nestrukturirani. Prvi tip je pohranjen u fiksnim poljima unutar datoteke (kao što je tabela), dok se nestrukturirani odnosi na tekst slobodnog oblika (u obliku tekstualni dokumenti ili PDF datoteke).

Prema mišljenju stručnjaka, 80% svih podataka je nestrukturirano. Shodno tome, 20% je strukturirano. zasniva se na analizi sadržaja fokusiranoj na strukturirane informacije i kontekstualnoj analizi. Radi se na mjestu gdje je kreirana aplikacija ili sistem u kojem su podaci nastali. Dakle, odgovor na pitanje "DLP sistemi - šta je to?" poslužiće za određivanje algoritma analize informacija.

Korišćene metode

Metode za opisivanje osjetljivog sadržaja danas su brojne. Mogu se podijeliti u dvije kategorije: tačne i netačne.

Precizne metode su one koje uključuju analizu sadržaja i smanjuju lažne pozitivne odgovore na upite gotovo na nulu.

Svi ostali su neprecizni i mogu uključivati: rječnike, ključne riječi, regularne izraze, proširene regularne izraze, meta oznake podataka, Bayesovu analizu, statističku analizu itd.

Efikasnost analize direktno zavisi od njene tačnosti. DLP sistem sa visokim rejtingom ima visoke performanse u smislu ovaj parametar. Preciznost identifikacije DLP-a je od suštinskog značaja kako bi se izbjegle lažno pozitivne i negativne posljedice. Preciznost može ovisiti o mnogim faktorima, od kojih neki mogu biti situacijski ili tehnološki. Testiranje tačnosti može osigurati pouzdanost DLP sistema - gotovo nula lažnih pozitivnih rezultata.

Otkrivanje i prevencija curenja informacija

Ponekad izvor distribucije podataka čini osjetljive informacije dostupnim trećim stranama. Nakon nekog vremena, dio će se najvjerovatnije naći na neovlaštenoj lokaciji (na primjer, na internetu ili na prijenosnom računalu drugog korisnika). DLP sistemi, čiju cijenu daju programeri na zahtjev i može se kretati od nekoliko desetina do nekoliko hiljada rubalja, moraju potom istražiti kako su podaci procurili - od jedne ili više trećih strana, da li je to učinjeno nezavisno jedno od drugog, da li je curenje je osigurano na bilo koji drugi način, itd.

Podaci u mirovanju

"Podaci u mirovanju" se odnose na stare arhivirane informacije pohranjene na bilo kojem tvrdi diskovi klijent PC, na udaljenom serveru datoteka, na disku. Ova definicija se također odnosi na podatke pohranjene na sistemu backup(na fleš diskovima ili CD-ovima). Ove informacije su od velikog interesa za preduzeća i vladine agencije jednostavno zato što velika količina podataka leži neiskorištena u uređajima za skladištenje i veća je vjerovatnoća da će im pristupiti neovlaštene osobe izvan mreže.

D LP sistem se koristi kada je potrebno zaštititi poverljive podatke od internih pretnji. I ako specijalisti sigurnost informacija Ako su dovoljno savladali i koriste alate kako bi se zaštitili od vanjskih uljeza, onda s unutrašnjim nije sve tako glatko.

Upotreba DLP sistema u strukturi informacione bezbednosti pretpostavlja da stručnjak za bezbednost informacija razume:

- kako zaposleni u kompaniji mogu odati povjerljive podatke;

- koje informacije treba zaštititi od prijetnji povjerljivosti.

Sveobuhvatno znanje pomoći će stručnjaku da bolje razumije principe rada DLP tehnologije i ispravno konfigurira zaštitu od curenja.

DLP sistem mora biti u stanju da razlikuje povjerljive informacije od nepovjerljivih informacija. Ako analizirate sve podatke unutar informacionog sistema organizacije, javlja se problem prevelikog opterećenja IT resursa i osoblja. DLP uglavnom radi „u sprezi“ sa odgovornim stručnjakom koji ne samo da „uči“ sistem da radi ispravno, uvodi nova i briše nebitna pravila, već i prati trenutne, blokirane ili sumnjive događaje u informacionom sistemu.

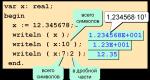

Da biste konfigurisali “SearchInform CIB”, koristite- pravila za reagovanje na incidente bezbednosti informacija. Sistem ima 250 unaprijed postavljenih politika koje se mogu prilagoditi ciljevima kompanije.

Funkcionalnost DLP sistema je izgrađena oko "jezgra" - softverskog algoritma koji je odgovoran za otkrivanje i kategorizaciju informacija kojima je potrebna zaštita od curenja. U osnovi većine DLP rješenja su dvije tehnologije: lingvistička analiza i tehnologija zasnovana na statističkim metodama. Kernel također može koristiti manje uobičajene tehnike, kao što su označavanje ili metode formalne analize.

Programeri sistema protiv curenja dopunjuju jedinstveni softverski algoritam sa sistemskim agentima, mehanizmima upravljanja incidentima, parserima, analizatorima protokola, presretačima i drugim alatima.

Rani DLP sistemi su bili bazirani na jednoj metodi u srži: ili lingvističkoj ili statističkoj analizi. U praksi su nedostaci ove dvije tehnologije nadoknađeni snage jedni drugima, a evolucija DLP-a dovela je do stvaranja sistema koji su univerzalni u smislu „jezgra“.

Lingvistička metoda analize radi direktno sa sadržajem datoteke i dokumenta. Ovo vam omogućava da zanemarite parametre kao što su naziv datoteke, prisustvo ili odsustvo pečata u dokumentu, ko je kreirao dokument i kada. Tehnologija lingvističke analitike uključuje:

- morfološka analiza - pretraživanje svih mogućih oblika riječi za informacije koje treba zaštititi od curenja;

- semantička analiza - traženje pojavljivanja važnih (ključnih) informacija u sadržaju datoteke, uticaj pojavljivanja na kvalitativne karakteristike datoteke, procena konteksta korišćenja.

Lingvistička analiza pokazuje visok kvalitet rada sa velikom količinom informacija. Za obimni tekst, DLP sistem sa algoritmom lingvističke analize preciznije će izabrati ispravnu klasu, dodeliti je željenoj kategoriji i pokrenuti konfigurisano pravilo. Za male dokumente bolje je koristiti tehniku stop riječi, koja se pokazala efikasnom u borbi protiv neželjene pošte.

Sposobnost učenja u sistemima sa algoritmom lingvističke analize implementirana je na visokom nivou. Rani DLP sistemi su imali poteškoća sa postavljanjem kategorija i drugim fazama „obuke“, ali savremeni sistemi imaju dobro funkcionišuće algoritme za samoučenje: prepoznavanje atributa kategorije, mogućnost samostalnog kreiranja i promene pravila odgovora. Za konfigurisanje ovakvih softverskih sistema za zaštitu podataka u informacionim sistemima, više nije potrebno uključiti lingviste.

Nedostaci lingvističke analize uključuju vezanost za određeni jezik, kada je nemoguće koristiti DLP sistem sa „engleskim“ jezgrom za analizu tokova informacija na ruskom jeziku i obrnuto. Još jedan nedostatak se odnosi na poteškoću jasne kategorizacije koristeći probabilistički pristup, koji drži tačnost odgovora unutar 95%, dok curenje bilo koje količine povjerljivih informacija može biti kritično za kompaniju.

Statističke metode analize, naprotiv, pokazuju tačnost blizu 100 posto. Nedostatak statističkog jezgra je povezan sa samim algoritmom analize.

U prvoj fazi, dokument (tekst) se dijeli na fragmente prihvatljive veličine (ne znak po karakter, ali dovoljno da se osigura tačnost rada). Iz fragmenata se uklanja heš (u DLP sistemima poznat je kao termin Digital Fingerprint). Heš se zatim upoređuje sa hešom referentnog fragmenta preuzetog iz dokumenta. Ako postoji podudaranje, sistem označava dokument kao povjerljiv i djeluje u skladu sa sigurnosnim politikama.

Nedostatak statističke metode je što algoritam nije sposoban za samostalno učenje, formiranje kategorija i tipkanje. Kao posljedica toga, postoji ovisnost o kompetencijama stručnjaka i vjerojatnosti specificiranja hash-a takve veličine da će analiza proizvesti prevelik broj lažnih pozitivnih rezultata. Nije teško otkloniti nedostatak ako slijedite preporuke programera za postavljanje sistema.

Postoji još jedan nedostatak povezan s formiranjem hashova. U razvijenim IT sistemima koji generišu velike količine podataka, baza podataka o otisku prsta može dostići toliku veličinu da će provjera prometa na poklapanje sa standardom ozbiljno usporiti rad cijelog informacionog sistema.

Prednost rješenja je u tome što efikasnost statističke analize ne zavisi od jezika i prisutnosti netekstualnih informacija u dokumentu. Heš se može jednako dobro ukloniti iz engleske fraze, sa slike ili iz video fragmenta.

Lingvističke i statističke metode nisu prikladne za otkrivanje podataka određenog formata za bilo koji dokument, kao što je broj računa ili pasoš. Za identifikaciju sličnih tipične strukture tehnologije za analizu formalnih struktura uvode se u srž DLP sistema.

Visokokvalitetno DLP rješenje koristi sve alate za analizu koji rade uzastopno, dopunjujući jedni druge.

Možete odrediti koje su tehnologije prisutne u kernelu.

Ništa manje važni od funkcionalnosti kernela su nivoi kontrole na kojima funkcioniše DLP sistem. Dva su od njih:

Programeri modernih DLP proizvoda napustili su odvojenu implementaciju slojne zaštite, jer i krajnji uređaji i mreža moraju biti zaštićeni od curenja.

Mrežni kontrolni sloj istovremeno, mora osigurati maksimalnu moguću pokrivenost mrežnih protokola i usluga. Ne govorimo samo o „tradicionalnim“ kanalima (, FTP,), već i o novijim sistemima mrežne razmjene (Instant Messengeri,). Nažalost, nemoguće je kontrolisati šifrovani saobraćaj na nivou mreže, ali se ovaj problem u DLP sistemima rešava na nivou hosta.

Kontrola nivoa domaćina omogućava vam da riješite više zadataka praćenja i analize. Zapravo, servis informacione sigurnosti dobija alat za potpunu kontrolu nad radnjama korisnika na radnoj stanici. DLP sa host arhitekturom omogućava vam da pratite šta, koji dokumenti, šta se kuca na tastaturi, snima audio materijale i radite. Na razini krajnje radne stanice presreće se šifrirani promet () i podaci koji se trenutno obrađuju i pohranjuju duže vrijeme na korisnikovom PC-u su otvoreni za provjeru.

Osim rješavanja uobičajenih problema, DLP sistemi sa kontrolom na nivou hosta pružaju dodatne mjere za osiguranje sigurnosti informacija: praćenje instalacija i promjena softvera, blokiranje I/O portova itd.

Nedostaci implementacije hosta su to što je sistemima sa opsežnim skupom funkcija teže administrirati i što su zahtjevniji za resurse same radne stanice. Server za upravljanje redovno kontaktira modul “agent” na krajnjem uređaju kako bi provjerio dostupnost i relevantnost postavki. Osim toga, dio resursa korisničke radne stanice neizbježno će “pojesti” DLP modul. Stoga, čak iu fazi odabira rješenja za sprječavanje curenja, važno je obratiti pažnju na hardverske zahtjeve.

Princip razdvajanja tehnologije u DLP sistemima je stvar prošlosti. Moderna softverska rješenja Da bi se spriječilo curenje, koriste se metode koje međusobno nadoknađuju nedostatke. Zahvaljujući integriranom pristupu, povjerljivi podaci unutar perimetra informacijske sigurnosti postaju otporniji na prijetnje.

Čak i najmoderniji IT izrazi moraju se koristiti na odgovarajući i što je moguće pravilniji način. Barem kako ne bi doveli potrošače u zabludu. Definitivno je postalo moderno smatrati se proizvođačem DLP rješenja. Na primjer, na nedavno održanoj izložbi CeBIT-2008, natpis “DLP rješenje” često se mogao vidjeti na štandovima proizvođača ne samo malo poznatih antivirusa i proxy servera u svijetu, već čak i firewall-a. Ponekad je postojao osećaj da iza sledećeg ugla možete videti neku vrstu CD ejektora (program koji kontroliše otvaranje CD drajva) sa ponosnim sloganom korporativnog DLP rešenja. I, što je čudno, svaki od ovih proizvođača je u pravilu imao više-manje logično objašnjenje za takvo pozicioniranje svog proizvoda (naravno, pored želje da se „koristi“ od modernog izraza).

Prije razmatranja tržišta proizvođača DLP sistema i njegovih glavnih igrača, trebali bismo odlučiti šta podrazumijevamo pod DLP sistemom. Bilo je mnogo pokušaja da se definiše ova klasa informacionih sistema: ILD&P – Detekcija i prevencija curenja informacija (“identifikacija i prevencija curenja informacija”, termin je predložio IDC 2007.), ILP – Zaštita od curenja informacija (“zaštita od informacija curenja”, Forrester , 2006.), ALS – Softver protiv curenja („softver protiv curenja”, E&Y), Nadgledanje i filtriranje sadržaja (CMF, Gartner), Sistem za prevenciju ekstruzije (slično sistemu za sprečavanje upada).

Ali naziv DLP - Data Loss Prevention (ili Data Leak Prevention, zaštita od curenja podataka), predložen 2005. godine, ipak je postao uobičajen izraz kao ruski (a ne kao prijevod, ali sličan izraz). sistemi povjerljive zaštite” usvojeni su podaci od insajderskih prijetnji.” U isto vrijeme, pod unutrašnje pretnje odnosi se na zloupotrebu (namjernu ili slučajnu) svojih ovlaštenja od strane zaposlenih u organizaciji koji imaju zakonska prava na pristup relevantnim podacima.

Najskladnije i najkonzistentnije kriterijume za pripadnost DLP sistemima iznela je istraživačka agencija Forrester Research tokom svoje godišnje studije ovog tržišta. Predložili su četiri kriterijuma prema kojima se sistem može klasifikovati kao DLP. 1.

Višekanalni. Sistem mora biti u stanju da prati nekoliko mogućih kanala curenja podataka. U mrežnom okruženju, ovo je barem e-pošta, web i IM (instant messengeri), a ne samo skeniranje mail prometa ili aktivnosti baze podataka. Na radnoj stanici - praćenje operacija datoteka, rad sa klipbordom, kao i kontrola e-pošte, Weba i IM. 2.

Jedinstveno upravljanje. Sistem mora imati objedinjene alate za upravljanje politikom sigurnosti informacija, analizu i izvještavanje o događajima u svim kanalima praćenja. 3.

Aktivna zaštita. Sistem ne samo da treba da otkrije kršenje bezbednosne politike, već i, ako je potrebno, da prisili da se pridržava iste. Na primjer, blokirajte sumnjive poruke. 4.

Na osnovu ovih kriterijuma, Forrester je odabrao listu od 12 proizvođača za pregled i evaluaciju 2008. softver(oni su navedeni u nastavku po abecednom redu, sa imenom kompanije koju je kupio ovaj prodavac kako bi ušao na tržište DLP sistema naznačenim u zagradama):

- Code Green;

- InfoWatch;

- McAfee (Onigma);

- Orchestria;

- Reconnex;

- RSA/EMC (Tablus);

- Symantec (Vontu);

- Trend Micro (Provilla);

- Verdasys;

- Vericept;

- Websense (PortAuthority);

- Workshare.

Danas su od gore navedenih 12 dobavljača samo InfoWatch i Websense zastupljeni na ruskom tržištu u ovoj ili onoj mjeri. Ostali ili uopšte ne rade u Rusiji, ili su samo najavili svoje namere da počnu da prodaju DLP rešenja (Trend Micro).

S obzirom na funkcionalnost DLP sistema, analitičari (Forrester, Gartner, IDC) uvode kategorizaciju objekata zaštite – tipova informacionih objekata koji se prate. Takva kategorizacija omogućava da se u prvoj aproksimaciji proceni obim primene određenog sistema. Postoje tri kategorije objekata za praćenje.

1. Data-in-motion (podaci u pokretu) - e-poruke, Internet pejdžeri, peer-to-peer mreže, prijenos datoteka, web promet, kao i druge vrste poruka koje se mogu prenijeti komunikacijskim kanalima. 2. Podaci u mirovanju (pohranjeni podaci) - informacije o radnim stanicama, laptopima, serveri datoteka, u specijalizovanim uređajima za skladištenje, USB uređajima i drugim vrstama uređaja za skladištenje podataka.

3. Podaci u upotrebi (podaci u upotrebi) - informacije koje se obrađuju u trenutno.

Trenutno na našem tržištu postoji oko dvadesetak domaćih i stranih proizvoda koji imaju neke od svojstava DLP sistema. Kratke informacije o njima u duhu gornje klasifikacije navedene su u tabeli. 1 i 2. Također u tabeli. 1 je uveden parametar kao što je „centralizovano skladištenje i revizija podataka“, što podrazumeva mogućnost sistema da sačuva podatke u jednom depozitoriju (za sve kanale praćenja) radi dalje analize i revizije. Ova funkcionalnost dolazi u poslednje vreme od posebnog značaja ne samo zbog zahteva različitih zakonskih akata, već i zbog popularnosti među kupcima (na osnovu iskustva realizovanih projekata). Sve informacije sadržane u ovim tabelama preuzete su iz javnih izvora i marketinških materijala odgovarajućih kompanija.

Na osnovu podataka prikazanih u tabelama 1 i 2, možemo zaključiti da su danas u Rusiji predstavljena samo tri DLP sistema (od kompanija InfoWatch, Perimetrix i WebSence). To uključuje i nedavno najavljeni integrisani proizvod iz Jet Infosystema (SKVT+SMAP), budući da će pokrivati nekoliko kanala i imati jedinstveno upravljanje sigurnosnim politikama.

O tržišnim udjelima ovih proizvoda u Rusiji prilično je teško govoriti, jer većina navedenih proizvođača ne otkriva obim prodaje, broj klijenata i zaštićenih radnih stanica, ograničavajući se samo na marketinške informacije. Možemo samo sa sigurnošću reći da su glavni dobavljači u ovom trenutku:

- Sistemi “Dozor” prisutni na tržištu od 2001. godine;

- InfoWatch proizvodi koji se prodaju od 2004. godine;

- WebSense CPS (počeo sa prodajom u Rusiji i širom sveta 2007. godine);

- Perimetrix (mlada kompanija, čija je prva verzija proizvoda objavljena na svojoj web stranici krajem 2008. godine).

U zaključku želim da dodam da to da li neko pripada klasi DLP sistema ili ne ne čini proizvode lošijim ili boljim – to je jednostavno pitanje klasifikacije i ništa više.

| Kompanija | Proizvod | Karakteristike proizvoda | |||

|---|---|---|---|---|---|

| Zaštita podataka u pokretu | Zaštita podataka u upotrebi | Zaštita „podataka u mirovanju“ (data-at-rest) | Centralizovano skladištenje i revizija | ||

| InfoWatch | IW Traffic Monitor | Da | Da | br | Da |

| IW CryptoStorage | br | br | Da | br | |

| Perimetrix | SafeSpace | Da | Da | Da | Da |

| Jet Information Systems | Dozor Jet (SKVT) | Da | br | br | Da |

| Jet Watch (SMAP) | Da | br | br | Da | |

| Smart Line Inc. | DeviceLock | br | Da | br | Da |

| SecurIT | Zlock | br | Da | br | br |

| SecretKeeper | br | Da | br | br | |

| SpectorSoft | Spector 360 | Da | br | br | br |

| Lumension Security | Kontrola uređaja Sanctuary | br | Da | br | br |

| WebSense | Websense zaštita sadržaja | Da | Da | Da | br |

| Informzashita | Security Studio | br | Da | Da | br |

| Primetek | Insider | br | Da | br | br |

| AtomPark softver | StaffCop | br | Da | br | br |

| SoftInform | SearchInform Server | Da | Da | br | br |

| Kompanija | Proizvod | Kriterijumi za pripadnost DLP sistemima | |||

|---|---|---|---|---|---|

| Višekanalni | Jedinstveno upravljanje | Aktivna zaštita | Uzimajući u obzir i sadržaj i kontekst | ||

| InfoWatch | IW Traffic Monitor | Da | Da | Da | Da |

| Perimetrix | SafeSpace | Da | Da | Da | Da |

| “Jet Infosystems” | “Dozor Jet” (SKVT) | br | br | Da | Da |

| “Dozor Jet” (SMAP) | br | br | Da | Da | |

| "Smart Line Inc" | DeviceLock | br | br | br | br |

| SecurIT | Zlock | br | br | br | br |

| Smart Protection Labs softver | SecretKeeper | Da | Da | Da | br |

| SpectorSoft | Spector 360 | Da | Da | Da | br |

| Lumension Security | Kontrola uređaja Sanctuary | br | br | br | br |

| WebSense | Websense zaštita sadržaja | Da | Da | Da | Da |

| “Informzashita” | Security Studio | Da | Da | Da | br |

| "Primtek" | Insider | Da | Da | Da | br |

| “AtomPark softver” | StaffCop | Da | Da | Da | br |

| “SoftInform” | SearchInform Server | Da | Da | br | br |

| “Infoodbrana” | “Infoperimetar” | Da | Da | br | br |

Kanali curenja koji dovode do prenosa informacija izvan informacionog sistema kompanije mogu biti mrežno curenje (na primjer, e-pošta ili ICQ), lokalni (koristeći eksterne USB diskove) ili pohranjeni podaci (baze podataka). Posebno možemo izdvojiti gubitak medija (fleš memorija, laptop). Sistem se može klasifikovati kao DLP klasa ako ispunjava sledeće kriterijume: višekanalni (praćenje nekoliko mogućih kanala curenja podataka); jedinstveno upravljanje (jedinstveni alati za upravljanje u svim kanalima praćenja); aktivna zaštita (usklađenost sa sigurnosnom politikom); uzimajući u obzir i sadržaj i kontekst.

Konkurentska prednost većine sistema je modul analize. Proizvođači toliko ističu ovaj modul da svoje proizvode često nazivaju njime, na primjer, “DLP rješenje zasnovano na oznakama”. Stoga, korisnik često bira rješenja ne na osnovu performansi, skalabilnosti ili drugih kriterija tradicionalnih za korporativno tržište sigurnosti informacija, već na osnovu vrste korištene analize dokumenata.

Očigledno je da, budući da svaka metoda ima svoje prednosti i nedostatke, korištenje samo jedne metode analize dokumenta čini rješenje tehnološki zavisnim od njega. Većina proizvođača koristi nekoliko metoda, iako je jedan od njih obično "vodeći". Ovaj članak je pokušaj da se klasifikuju metode koje se koriste u analizi dokumenata. Procjena njihovih snaga i slabosti na osnovu iskustva u praktičnoj upotrebi nekoliko vrsta proizvoda. Članak u osnovi ne govori o konkretnim proizvodima, jer Glavni zadatak korisnika pri njihovom odabiru je da filtrira marketinške slogane poput „sve ćemo zaštititi od svega“, „jedinstvena patentirana tehnologija“ i shvatiti što će mu ostati kada prodavači odu.

Analiza kontejnera

Ova metoda analizira svojstva datoteke ili drugog kontejnera (arhiva, kriptodisk, itd.) u kojem se nalaze informacije. Kolokvijalni naziv za takve metode je "rješenja na oznakama", što sasvim u potpunosti odražava njihovu suštinu. Svaki spremnik sadrži oznaku koja na jedinstven način identificira tip sadržaja sadržanog u spremniku. Spomenute metode ne zahtijevaju praktički nikakve računske resurse za analizu informacija koje se premještaju, budući da oznaka u potpunosti opisuje prava korisnika da premješta sadržaj bilo kojom rutom. U pojednostavljenom obliku, takav algoritam zvuči ovako: "postoji oznaka - zabranjujemo je, nema oznake - proslijeđujemo je."

Prednosti ovog pristupa su očigledne: brzina analize i potpuno odsustvo grešaka drugog tipa (kada otvoreni dokument sistem ga pogrešno detektuje kao povjerljivo). Takve metode se u nekim izvorima nazivaju „determinističkim“.

Nedostaci su takođe očigledni - sistem brine samo o označenim informacijama: ako oznaka nije postavljena, sadržaj nije zaštićen. Potrebno je razviti proceduru za označavanje novih i pristiglih dokumenata, kao i sistem za suzbijanje prenosa informacija iz označenog kontejnera u neoznačeni kroz operacije bafera, operacije sa datotekama, kopiranje informacija iz privremenih datoteka itd.

Slabost ovakvih sistema se očituje i u organizaciji postavljanja etiketa. Ako ih postavi autor dokumenta, onda zbog zle namjere ima mogućnost da ne označi informaciju koju će ukrasti. U nedostatku zle namjere, prije ili kasnije će se pojaviti nemar ili nemar. Ako se od vas traži da označite određenog zaposlenika, kao što je službenik za sigurnost informacija ili sistem administrator, tada neće uvijek moći razlikovati povjerljivi sadržaj od otvorenog sadržaja, budući da ne poznaje u potpunosti sve procese u kompaniji. Dakle, "bijeli" bilans mora biti objavljen na web stranici kompanije, a "sivi" ili "crni" bilans ne može se iznijeti izvan informacionog sistema. Ali samo glavni računovođa može razlikovati jedno od drugog, tj. jedan od autora.

Oznake se obično dijele na atribut, format i eksterne. Kao što naziv govori, prvi se postavljaju u atribute datoteke, drugi - u polja samog fajla, a treći - koji su priloženi datoteci (povezanoj s njom) od strane eksternih programa.

Kontejnerske strukture u informacionoj sigurnosti

Ponekad se prednostima rješenja zasnovanih na oznakama smatraju i niski zahtjevi za performansama presretača, jer oni samo provjeravaju oznake, tj. ponašajte se kao okretnice u metrou: "ako imate kartu, prođite." Međutim, ne treba zaboraviti da se čuda ne dešavaju - računarsko opterećenje u ovom slučaju se prenosi na radne stanice.

Mjesto rješenja na etiketama, ma kakve one bile, je zaštita čuvanja dokumenata. Kada preduzeće ima repozitorijum dokumenata, koji se, s jedne strane, dosta retko popunjava, a sa druge strane, precizno se zna kategorija i stepen poverljivosti svakog dokumenta, onda je njegovu zaštitu najlakše organizovati korišćenjem oznake. Možete organizirati postavljanje oznaka na dokumente koji ulaze u spremište koristeći organizacionu proceduru. Na primjer, prije slanja dokumenta u repozitorijum, zaposlenik odgovoran za njegov rad može kontaktirati autora i stručnjaka s pitanjem koji nivo povjerljivosti treba postaviti za dokument. Ovaj problem se posebno uspješno rješava uz pomoć oznaka formata, tj. Svaki dolazni dokument se pohranjuje u sigurnom formatu, a zatim se izdaje na zahtjev zaposlenika, navodeći da je odobren za čitanje. Moderna rješenja omogućavaju dodjelu prava pristupa na ograničeno vrijeme, a nakon što ključ istekne, dokument jednostavno prestaje da se čita. Po ovoj šemi je organizovano, na primer, izdavanje dokumentacije za konkurse za javne nabavke u Sjedinjenim Državama: sistem upravljanja nabavkama generiše dokument koji se može pročitati, bez mogućnosti promene ili kopiranja sadržaja, samo od strane učesnike takmičenja koji su navedeni u ovom dokumentu. Pristupni ključ važi samo do isteka roka za podnošenje dokumentacije na konkurs, nakon čega se dokument više ne može čitati.

Takođe, uz pomoć rješenja baziranih na tagovima, kompanije organizuju protok dokumenata u zatvorenim segmentima mreže u kojima se kruže intelektualna svojina i državne tajne. Vjerovatno će sada, u skladu sa zahtjevima Federalnog zakona „O ličnim podacima“, tok dokumenata biti organiziran i u odjelima ljudskih resursa velikih kompanija.

Analiza sadržaja

Prilikom implementacije tehnologija opisanih u ovom odjeljku, za razliku od onih koje su ranije opisane, naprotiv, potpuno je svejedno u kojem je kontejneru sadržaj pohranjen. Svrha ovih tehnologija je izdvajanje smislenog sadržaja iz kontejnera ili presretanje prijenosa putem komunikacijskog kanala i analiziranje informacija na prisustvo zabranjenog sadržaja.

Glavne tehnologije u identifikaciji zabranjenog sadržaja u kontejnerima su praćenje potpisa, praćenje zasnovano na hash funkcijama i lingvističke metode.

Potpisi

Najjednostavniji način kontrole je pretraživanje toka podataka za određeni niz znakova. Ponekad se zabranjeni niz znakova naziva "zaustavna riječ", ali općenito, može se predstaviti ne riječju, već proizvoljnim skupom znakova, na primjer, istom oznakom. Općenito, ova metoda, ne sve njene implementacije, može se klasificirati kao analiza sadržaja. Na primjer, u većini uređaja klase UTM, pretraga zabranjenih potpisa u toku podataka se dešava bez izdvajanja teksta iz kontejnera, kada se tok analizira „kao što jeste“. Ili, ako je sistem konfigurisan za samo jednu riječ, onda je rezultat njegovog rada utvrđivanje 100% podudaranja, tj. Metoda se može klasifikovati kao deterministička.

Međutim, češće se pri analizi teksta još uvijek koristi potraga za određenim nizom znakova. U velikoj većini slučajeva, sistemi potpisa su konfigurisani da traže nekoliko riječi i učestalost pojavljivanja pojmova, tj. ovaj sistem ćemo i dalje klasificirati kao sistem analize sadržaja.

Prednosti ove metode uključuju nezavisnost od jezika i lakoću dopunjavanja rječnika zabranjenih pojmova: ako želite koristiti ovu metodu za pretraživanje toka podataka za riječ paštu, ne morate govoriti ovaj jezik, samo trebate znati kako se to piše. Takođe je lako dodati, na primer, transliterovani ruski tekst ili „albanski“ jezik, što je važno, na primer, kada se analiziraju SMS tekstovi, ICQ poruke ili objave na blogu.

Nedostaci postaju očigledni kada se koristi jezik koji nije engleski. Nažalost, većina proizvođača sistema za analizu teksta radi za američko tržište, i engleski jezik vrlo "potpis" - oblici riječi se najčešće formiraju pomoću prijedloga bez promjene same riječi. Na ruskom je sve mnogo komplikovanije. Uzmimo, na primjer, riječ “tajna”, dragu srcu službenika za informatičku sigurnost. Na engleskom to znači i imenicu "tajna", pridjev "tajna" i glagol "tajna". U ruskom se od korijena "tajna" može formirati nekoliko desetina različitih riječi. One. Ako u organizaciji na engleskom govornom području službenik za informacijsku sigurnost treba da unese samo jednu riječ, u organizaciji na ruskom jeziku morat će unijeti nekoliko desetina riječi, a zatim ih promijeniti u šest različitih kodiranja.

Osim toga, takve metode nisu otporne na primitivno kodiranje. Gotovo svi popuštaju omiljenoj tehnici početnika spamera - zamjeni simbola sličnim. Autor je više puta demonstrirao službenicima obezbjeđenja osnovnu tehniku - propuštanje povjerljivog teksta kroz filtere potpisa. Uzima se tekst koji sadrži, na primjer, frazu “strogo povjerljivo” i presretač e-pošte konfiguriran za ovu frazu. Ako se tekst otvori u MS Word-u, tada se vrši operacija u trajanju od dvije sekunde: Ctrl+F, "pronađi "o" (ruski raspored)", "zamijeni sa "o" (engleski izgled)", "zamijeni sve", "pošalji dokument” - čini dokument apsolutno nevidljivim za ovaj filter. Utoliko je razočaravajuće što se takva zamjena provodi redovnim sredstvima MS Word ili bilo koji drugi uređivač teksta, tj. oni su dostupni korisniku čak i ako nema prava lokalnog administratora i mogućnost pokretanja programa za šifriranje.

Najčešće je kontrola toka zasnovana na potpisu uključena u funkcionalnost UTM uređaja, tj. rješenja koja čiste promet od virusa, neželjene pošte, upada i svih drugih prijetnji koje su otkrivene korištenjem potpisa. Pošto je ova funkcija „besplatna“, korisnici često misle da je to dovoljno. Takva rješenja zaista štite od slučajnog curenja, tj. u slučajevima kada pošiljalac ne mijenja odlazni tekst kako bi zaobišao filter, ali su nemoćni protiv zlonamjernih korisnika.

Maske

Proširenje funkcionalnosti pretraživanja za potpise stop riječi je traženje njihovih maski. To je pretraga sadržaja koji se ne može precizno specificirati u bazi podataka stop riječi, ali se može specificirati njegov element ili struktura. Takve informacije treba da uključuju sve kodove koji karakterišu osobu ili preduzeće: PIB, brojeve računa, dokumente itd. Nemoguće ih je tražiti pomoću potpisa.

Nije mudro navesti određeni broj bankovna kartica kao objekt za pretragu, ali želim pronaći bilo koji broj kreditna kartica, bez obzira kako je napisano - sa razmacima ili zajedno. Ovo nije samo želja, već i zahtjev PCI DSS standarda: nešifrirani brojevi plastične kartice zabranjeno je slanje email, tj. Odgovornost korisnika je da pronađe takve brojeve u e-poruci i resetuje zabranjene poruke.

Ovdje je, na primjer, maska koja specificira stop riječ kao što je naziv povjerljive ili tajne narudžbe, čiji broj počinje nulom. Maska uzima u obzir ne samo proizvoljan broj, već i svaki slučaj, pa čak i zamjenu ruskih slova latiničnim. Maska je napisana u standardnoj "REGEXP" notaciji, iako različiti DLP sistemi mogu imati svoje, fleksibilnije oznake. Još je gora situacija sa brojevima telefona. Ove informacije su klasifikovane kao lični podaci, a mogu se napisati na desetak načina - koristeći različite kombinacije prostora, različite vrste zagrade, plus i minus, itd. Ovdje, možda, jedna maska nije dovoljna. Na primjer, u antispam sistemima, gdje se sličan problem mora riješiti, otkriti broj telefona koristite nekoliko desetina maski istovremeno.

Mnogi različiti kodovi uključeni u aktivnosti kompanija i njihovih zaposlenih zaštićeni su mnogim zakonima i predstavljaju poslovnu tajnu, bankovnu tajnu, lične podatke i druge podatke zaštićene zakonom, pa je problem njihovog otkrivanja u prometu preduslov za svako rješenje.

Hash funkcije

Različite vrste hash funkcija uzoraka povjerljivih dokumenata su se u jednom trenutku smatrale novim na tržištu zaštite od curenja, iako je sama tehnologija prisutna od 1970-ih. Na Zapadu se ovaj metod ponekad naziva i “digitalni otisci prstiju”, tj. “digitalni otisci prstiju” ili “šindle” u naučnom slengu.

Suština svih metoda je ista, iako se specifični algoritmi za svakog proizvođača mogu značajno razlikovati. Neki algoritmi su čak i patentirani, što potvrđuje jedinstvenost implementacije. Opšti scenario je sledeći: prikuplja se baza podataka uzoraka poverljivih dokumenata. Od svakog od njih se uzima „otisak“, tj. Iz dokumenta se izdvaja značajan sadržaj koji se svodi na neki normalan, na primjer (ali ne nužno) tekstualni oblik, zatim se uzimaju hešovi cijelog sadržaja i njegovih dijelova, npr. pasusa, rečenice, pet riječi itd., detalja zavisi od konkretne implementacije. Ovi otisci prstiju se čuvaju u posebnoj bazi podataka.

Presretnuti dokument je očišćen službene informacije i dovede se u normalan oblik, zatim se sa njega uzimaju otisci prstiju-šindle koristeći isti algoritam. Dobijeni otisci prstiju se pretražuju u bazi podataka o otiscima povjerljivih dokumenata i ako se pronađu, dokument se smatra povjerljivim. Budući da se ova metoda koristi za pronalaženje direktnih citata iz uzorka dokumenta, tehnologija se ponekad naziva "antiplagijat".

Većina prednosti ove metode su i njeni nedostaci. Prije svega, ovo je zahtjev za korištenje uzorka dokumenata. S jedne strane, korisnik ne mora da brine o sigurnim rečima, značajnim terminima i drugim informacijama koje su potpuno nespecifične za službenike obezbeđenja. S druge strane, „bez uzorka, bez sigurnosti“, što stvara iste probleme sa novim i dolaznim dokumentima kao i sa tehnologijama zasnovanim na oznakama. Vrlo važna prednost ove tehnologije je njen fokus na rad sa proizvoljnim nizovima znakova. Iz ovoga proizilazi, prije svega, nezavisnost od jezika teksta - bilo da se radi o hijeroglifima ili paštu. Nadalje, jedna od glavnih posljedica ovog svojstva je mogućnost uzimanja otisaka prstiju sa netekstualnih informacija - baza podataka, crteža, medijskih datoteka. Upravo te tehnologije koriste holivudski studiji i globalni studiji za snimanje kako bi zaštitili medijski sadržaj u svojoj digitalnoj memoriji.

Nažalost, hash funkcije niskog nivoa nisu robustne za primitivno kodiranje o kojem se govori u primjeru potpisa. Lako se nose s promjenom redoslijeda riječi, preuređivanjem pasusa i drugim trikovima „plagijatora“, ali, na primjer, promjena slova u dokumentu uništava heš obrazac i takav dokument postaje nevidljiv za prisluškivača.

Upotreba samo ove metode otežava rad sa obrascima. Dakle, prazan obrazac zahtjeva za kredit je dokument koji se slobodno može distribuirati, a popunjen je povjerljiv jer sadrži lične podatke. Ako jednostavno uzmete otisak prsta sa praznog obrasca, presretnuti popunjeni dokument će sadržati sve podatke iz praznog obrasca, tj. otisci će se uglavnom podudarati. Stoga će sistem ili propuštati osjetljive informacije ili će spriječiti slobodnu distribuciju praznih obrazaca.

Unatoč navedenim nedostacima, ova metoda je široko rasprostranjena, posebno u preduzećima koja ne mogu priuštiti kvalifikovane radnike, ali djeluju po principu „sve povjerljive informacije stavite u ovaj folder i dobro spavajte“. U tom smislu, zahtjev za posebnim dokumentima za njihovu zaštitu je donekle sličan rješenjima zasnovanim na oznakama, samo pohranjenim odvojeno od uzoraka i sačuvanim pri promjeni formata datoteke, kopiranju dijela datoteke itd. Međutim, velika preduzeća koja imaju stotine hiljada dokumenata u opticaju često jednostavno nisu u mogućnosti da daju uzorke povjerljivih dokumenata, jer poslovni procesi kompanije to ne zahtijevaju. Jedina stvar koju svako preduzeće ima (ili, iskrenije rečeno, treba da ima) je „Lista informacija koje čine poslovnu tajnu“. Pravljenje uzoraka od njega nije trivijalan zadatak.

Lakoća dodavanja uzoraka u bazu podataka kontroliranog sadržaja često igra okrutnu šalu korisnicima. To dovodi do postepenog povećanja baze otiska prsta, što značajno utiče na performanse sistema: što je više uzoraka, to je više poređenja svake presretnute poruke. Budući da svaki otisak zauzima od 5 do 20% originala, baza podataka o otiscima postepeno raste. Korisnici prijavljuju oštar pad performansi kada baza počne da premašuje zapreminu RAM filter server. Obično se problem rješava redovnom revizijom uzoraka dokumenata i uklanjanjem zastarjelih ili dupliranih uzoraka, tj. Uštedom na implementaciji korisnici gube na radu.

Lingvističke metode

Najčešća metoda analize danas je jezička analiza teksta. Toliko je popularan da se često kolokvijalno naziva “filtriranje sadržaja”, tj. nosi karakteristike čitave klase metoda analize sadržaja. Sa tačke gledišta klasifikacije, i heš analiza, analiza potpisa i analiza maske su „filtriranje sadržaja“, tj. filtriranje saobraćaja na osnovu analize sadržaja.

Kao što ime govori, metoda radi samo s tekstovima. Nećete ga koristiti za zaštitu baze podataka koja se sastoji samo od brojeva i datuma, a još manje crteža, crteža i kolekcije vaših omiljenih pjesama. Ali sa tekstovima ova metoda čini čuda.

Lingvistika se kao nauka sastoji od mnogih disciplina – od morfologije do semantike. Stoga se i lingvističke metode analize razlikuju jedna od druge. Postoje metode koje koriste samo stop riječi, unesene samo na korijenskom nivou, a sam sistem već kompajlira kompletan rečnik; postoje na osnovu rasporeda pondera pojmova koji se nalaze u tekstu. Lingvističke metode također imaju svoje otiske zasnovane na statistici; na primjer, uzima se dokument, broji se pedeset najčešće korištenih riječi, zatim se u svakom pasusu bira 10 najčešće korištenih riječi. Takav „rečnik“ predstavlja gotovo jedinstvenu karakteristiku teksta i omogućava da se u „klonovima“ pronađu smisleni citati.

Analiza svih zamršenosti lingvističke analize je izvan okvira ovog članka, pa ćemo se fokusirati na prednosti i nedostatke.

Prednost metode je njena potpuna neosjetljivost na broj dokumenata, tj. skalabilnost rijetka za korporativnu informacijsku sigurnost. Baza za filtriranje sadržaja (skup ključnih rečničkih klasa i pravila) ne menja se u veličini u zavisnosti od pojave novih dokumenata ili procesa u kompaniji.

Osim toga, korisnici primjećuju da je ova metoda slična „zaustavnim riječima“ po tome što ako dokument kasni, odmah je jasno zašto se to dogodilo. Ako sistem baziran na otisku prsta prijavi da je neki dokument sličan drugom, onda će službenik za sigurnost sam morati da uporedi dva dokumenta, a uz lingvističku analizu će dobiti već označeni sadržaj. Jezički sistemi, zajedno sa filtriranjem potpisa, toliko su česti jer vam omogućavaju da odmah nakon instalacije počnete raditi bez promjena u kompaniji. Nema potrebe da se mučite sa slaganjem etiketa i uzimanjem otisaka prstiju, popisom dokumenata i obavljanjem drugih poslova koji nisu specifični za službenika obezbeđenja.

Nedostaci su podjednako očigledni, a prvi je zavisnost od jezika. U svakoj zemlji čiji jezik podržava proizvođač, to nije nedostatak, ali sa stanovišta globalnih kompanija koje pored jedinstvenog jezika korporativne komunikacije (npr. engleski) imaju i mnogo dokumenata na lokalnom jeziku. jezika u svakoj zemlji, to je jasan nedostatak.

Još jedan nedostatak je visok procenat grešaka tipa II, za smanjenje kojih su potrebne kvalifikacije iz oblasti lingvistike (za fino podešavanje baze za filtriranje). Standardne baze podataka u industriji obično pružaju 80-85% tačnosti filtriranja. To znači da je svako peto ili šesto slovo presretnuto greškom. Podešavanje baze na prihvatljivu tačnost od 95-97% obično zahtijeva intervenciju posebno obučenog lingviste. I iako da naučite kako prilagoditi bazu filtriranja, dovoljno je imati dva dana slobodnog vremena i savladati jezik na diplomskom nivou srednja škola, nema ko da se bavi ovim poslom osim službenika obezbeđenja, a on obično smatra da je taj posao neosnovan. Uključivanje osobe izvana je uvijek rizično - na kraju krajeva, morat će raditi s povjerljivim informacijama. Izlaz iz ove situacije obično je kupovina dodatnog modula - samoučećeg „autolingvista“, koji se „hrani“ lažnim pozitivnim rezultatima, a on automatski prilagođava standardnu bazu industrije.

Lingvističke metode se biraju kada se žele minimizirati smetnje u poslovanju, kada služba za sigurnost informacija nema administrativni resurs za promjenu postojećih procesa kreiranja i čuvanja dokumenata. Oni rade uvijek i svuda, iako sa navedenim nedostacima.

Popularni kanali za slučajna curenja: mobilni mediji

Analitičari InfoWatch smatraju da najpopularniji kanal za slučajna curenja ostaju mobilni mediji za pohranu podataka (laptopovi, fleš diskovi, mobilni komunikatori itd.), budući da korisnici takvih uređaja često zanemaruju alate za šifriranje podataka.

Još jedan čest uzrok slučajnog curenja je papirni medij: teže ga je kontrolisati nego elektronski medij, budući da se, na primjer, nakon što list izađe iz štampača, može samo "ručno" pratiti: kontrola nad papirnim medijima je slabija od kontrolu nad kompjuterskim informacijama. Mnogi alati za zaštitu od curenja (ne možete ih nazvati punopravnim DLP sistemima) ne kontroliraju kanal za izlaz informacija na pisač - tako povjerljivi podaci lako napuštaju organizaciju.

Ovaj problem se može riješiti multifunkcionalnim DLP sistemima koji blokiraju slanje neovlaštenih informacija na ispis i provjeravaju usklađenost poštanska adresa i adresat.

Osim toga, osiguranje zaštite od curenja značajno je komplicirano rastućom popularnošću mobilnih uređaja, jer još ne postoje odgovarajući DLP klijenti. Osim toga, vrlo je teško otkriti curenje kada se koristi kriptografija ili steganografija. Insajder, kako bi zaobišao neku vrstu filtera, uvijek se može obratiti internetu za “najbolje prakse”. To jest, DLP alati prilično slabo štite od organiziranog namjernog curenja.

Efikasnost DLP alata može biti ometena njihovim očiglednim nedostacima: moderna rješenja za zaštitu od curenja ne dozvoljavaju praćenje i blokiranje svih dostupnih kanala informacija. DLP sistemi će pratiti korporativnu e-poštu, korištenje web resursa, razmjenu trenutnih poruka, rad sa eksternim medijima, štampanje dokumenata i sadržaj hard diskova. Ali Skype ostaje nekontrolisan za DLP sisteme. Samo je Trend Micro uspeo da izjavi da može da kontroliše rad ovog komunikacionog programa. Preostali programeri obećavaju da će odgovarajuća funkcionalnost biti pružena u sljedećoj verziji njihovog sigurnosnog softvera.

Ali ako Skype obećava da će otvoriti svoje protokole za DLP programere, onda druga rješenja, kao što su Microsoft Collaboration Tools za organizacije saradnja, ostaju zatvoreni za programere trećih strana. Kako kontrolirati prijenos informacija ovim kanalom? U međuvremenu, u modernom svijetu razvija se praksa gdje se stručnjaci na daljinu udružuju u timove kako bi radili na zajedničkom projektu i raspuštali se nakon njegovog završetka.

Glavni izvori curenja povjerljivih informacija u prvoj polovini 2010. i dalje su komercijalne (73,8%) i vladine (16%) organizacije. Oko 8% curenja dolazi iz obrazovnih institucija. Priroda procurelih povjerljivih informacija su lični podaci (skoro 90% svih curenja informacija).

Lideri u curenjima u svijetu tradicionalno su SAD i UK (Kanada, Rusija i Njemačka su također u prvih pet zemalja po najvećem broju curenja sa znatno nižim ciframa), što je zbog posebnosti zakonodavstva ovih zemlje, što zahtijeva prijavljivanje svih incidenata curenja povjerljivih podataka. Analitičari Infowatcha predviđaju smanjenje udjela slučajnih curenja i povećanje udjela namjernih u narednoj godini.

Poteškoće u implementaciji

Pored očiglednih poteškoća, implementaciju DLP-a otežava i teškoća u izboru odgovarajućeg rešenja, budući da različiti provajderi DLP sistema imaju svoje pristupe organizovanju bezbednosti. Neki imaju patentirane algoritme za analizu sadržaja na osnovu ključne riječi, a neko predlaže metodu digitalnog otiska prsta. Kako odabrati optimalan proizvod u ovim uslovima? Šta je efikasnije? Vrlo je teško odgovoriti na ova pitanja, budući da je danas vrlo malo implementacija DLP sistema, a još je manje stvarnih praksi njihove upotrebe (na koje bi se moglo osloniti). Ali ti projekti koji su ipak realizovani pokazali su da je više od polovine obima posla i budžeta u njima konsalting, što je obično izazivalo veliku sumnju u menadžmentu. Osim toga, po pravilu se postojeći poslovni procesi preduzeća moraju restrukturirati kako bi ispunili DLP zahtjeve, a kompanije to rade s poteškoćama.

Kako vam implementacija DLP-a pomaže da ispunite trenutne regulatorne zahtjeve? Na Zapadu, implementacija DLP sistema motivisana je zakonima, standardima, zahtevima industrije i drugim propisima. Prema mišljenju stručnjaka, jasni zakonski zahtjevi i smjernice za osiguravanje zahtjeva dostupnih u inostranstvu su pravi pokretač DLP tržišta, budući da implementacija posebnih rješenja eliminiše potraživanja regulatora. Naša situacija u ovoj oblasti je potpuno drugačija, a uvođenje DLP sistema ne pomaže u poštivanju zakona.

Određeni podsticaj za implementaciju i upotrebu DLP-a u korporativnom okruženju može biti potreba da se zaštite poslovne tajne kompanije i da se poštuju zahtevi saveznog zakona „O poslovnim tajnama“.

Skoro svako preduzeće usvojilo je dokumente kao što su „Pravilnik o poslovnoj tajni“ i „Lista podataka koji čine poslovnu tajnu“ i njihovi zahtevi se moraju poštovati. Postoji mišljenje da zakon “O poslovnoj tajni” (98-FZ) ne funkcioniše, međutim, menadžeri kompanija su svjesni da je važno i neophodno da zaštite svoje poslovne tajne. Štaviše, ova svijest je mnogo viša od razumijevanja važnosti Zakona „O ličnim podacima“ (152-FZ), a svakom menadžeru je mnogo lakše objasniti potrebu implementacije povjerljivog toka dokumenata nego govoriti o zaštiti ličnih podataka.

Šta sprečava upotrebu DLP-a u procesima automatizacije zaštite poslovne tajne? Prema Građanskom zakoniku Ruske Federacije, da bi se uveo režim zaštite poslovne tajne, potrebno je samo da informacija ima određenu vrijednost i da je uključena u odgovarajuću listu. U tom slučaju, vlasnik takvih informacija je po zakonu obavezan da preduzme mjere za zaštitu povjerljivih informacija.

Istovremeno, očigledno je da DLP neće moći da reši sve probleme. Posebno da pokrije pristup povjerljivim informacijama trećim stranama. Ali postoje i druge tehnologije za to. Mnoga moderna DLP rješenja mogu se integrirati s njima. Tada se prilikom izgradnje ovog tehnološkog lanca može dobiti funkcionalan sistem zaštite poslovne tajne. Takav sistem će biti razumljiviji za poslovanje, a preduzeće će moći da bude korisnik sistema zaštite od curenja.

Rusija i Zapad

Prema analitičarima, Rusija ima drugačiji stav prema sigurnosti i drugačiji nivo zrelosti kompanija koje isporučuju DLP rješenja. Rusko tržište je fokusirano na stručnjake za sigurnost i visoko specijalizovane probleme. Ljudi uključeni u prevenciju curenja podataka ne razumiju uvijek koji su podaci vrijedni. Rusija ima „militaristički“ pristup organizovanju sigurnosnih sistema: jak perimetar sa zaštitnim zidovima i čini se svaki napor da se spriječi prodor.

Ali šta ako zaposlenik kompanije ima pristup količini informacija koja nije potrebna za obavljanje njegovih dužnosti? S druge strane, ako se pogleda pristup koji se formirao na Zapadu u proteklih 10-15 godina, možemo reći da se više pažnje poklanja vrijednosti informacija. Resursi se usmjeravaju tamo gdje se nalaze vrijedne informacije, a ne na sve informacije. Možda je to najveća kulturološka razlika između Zapada i Rusije. Međutim, analitičari kažu da se situacija mijenja. Informacije se počinju doživljavati kao poslovna imovina, a ova evolucija će potrajati.

Ne postoji sveobuhvatno rješenje

Nijedan proizvođač još nije razvio 100% zaštitu od curenja. Neki stručnjaci formulišu probleme sa upotrebom DLP proizvoda otprilike ovako: efikasna upotreba iskustva u borbi protiv curenja korišćenih u DLP sistemima zahteva razumevanje da se značajan rad na obezbeđivanju zaštite od curenja mora obaviti na strani kupca, jer niko ne zna njihov poseduju bolji protok informacija od korisnika.

Drugi vjeruju da je nemoguće zaštititi se od curenja informacija: nemoguće je spriječiti curenje informacija. Pošto informacija ima vrijednost za nekoga, bit će primljena prije ili kasnije. Softverski alati može učiniti dobijanje ovih informacija skupljim i dugotrajnijim. Ovo može značajno smanjiti korist od posedovanja informacija i njihovu relevantnost. To znači da treba pratiti efikasnost DLP sistema.

»Uvod

Recenzija je namenjena svima koji su zainteresovani za tržište DLP rešenja i, pre svega, onima koji žele da izaberu pravo DLP rešenje za svoju kompaniju. Pregled ispituje tržište za DLP sisteme u širem smislu i pruža kratak opis svjetsko tržište i, detaljnije, ruski segment.

Sistemi za zaštitu vrijednih podataka postoje od njihovog nastanka. Tokom vekova, ovi sistemi su se razvijali i evoluirali zajedno sa čovečanstvom. S početkom kompjuterske ere i prelaskom civilizacije u postindustrijsku eru, informacije su postepeno postale glavna vrijednost država, organizacija, pa čak i pojedinaca. A kompjuterski sistemi su postali glavni alat za njegovo skladištenje i obradu.

Države su oduvijek štitile svoje tajne, ali države imaju svoja sredstva i metode, koje po pravilu nisu uticale na formiranje tržišta. U postindustrijskoj eri, banke i druge finansijske institucije postale su česte žrtve kompjuterskog curenja vrijednih informacija. Svjetski bankarski sistem prvi je trebao zakonsku zaštitu svojih informacija. Potreba za zaštitom privatnosti prepoznata je i u medicini. Kao rezultat toga, na primjer, Zakon o prenosivosti i odgovornosti zdravstvenog osiguranja (HIPAA), Sarbanes-Oxley Act (SOX) usvojeni su u SAD-u, a Bazelski komitet za bankarsku superviziju izdao je niz preporuka pod nazivom „Bazelski sporazumi“. Ovakvi koraci dali su snažan podsticaj razvoju tržišta sistema za zaštitu računarskih informacija. Prateći rastuću potražnju, počele su se pojavljivati kompanije koje su ponudile prve DLP sisteme.

Šta su DLP sistemi?

Postoji nekoliko opšte prihvaćenih definicija pojma DLP: Prevencija gubitka podataka, Prevencija od curenja podataka ili Zaštita od curenja podataka, što se na ruski može prevesti kao „sprečavanje gubitka podataka“, „sprečavanje curenja podataka“, „zaštita od curenja podataka“. Termin je postao široko rasprostranjen i etablirao se na tržištu oko 2006. godine. A prvi DLP sistemi nastali su nešto ranije upravo kao sredstvo za sprečavanje curenja vrijednih informacija. Dizajnirani su da otkriju i blokiraju mrežni prijenos informacija identificiranih ključnim riječima ili izrazima i unaprijed kreiranim digitalnim otiscima povjerljivih dokumenata.

Dalji razvoj DLP sisteme određivali su incidenti, s jedne strane, i državno zakonodavstvo, s druge strane. Postepeno, potreba za zaštitom od razne vrste prijetnje su dovele kompanije do potrebe za stvaranjem sveobuhvatnih sigurnosnih sistema. Trenutno razvijeni DLP proizvodi, pored direktne zaštite od curenja podataka, pružaju zaštitu od internih, pa čak i eksternih pretnji, praćenje radnog vremena zaposlenih i praćenje svih njihovih radnji na radnim stanicama, uključujući i rad na daljinu.

U isto vrijeme, blokiranje prijenosa povjerljivih podataka, kanonska funkcija DLP sistema, izostala je u nekim modernim rješenjima koja programeri pripisuju ovom tržištu. Ovakva rješenja su pogodna isključivo za praćenje korporativnih informaciono okruženje, ali su kao rezultat manipulacije terminologijom počeli da se nazivaju DLP i odnose se na ovo tržište u širem smislu.

Trenutno se glavni interes programera DLP sistema pomerio ka širini obuhvata potencijalnih kanala curenja informacija i razvoju analitičkih alata za istraživanje i analizu incidenata. Najnoviji DLP proizvodi presreću pregled dokumenata, štampanje i kopiranje na eksterne medije, pokretanje aplikacija na radnim stanicama i povezivanje eksternih uređaja na njih, a savremena analiza presretnutog mrežnog saobraćaja omogućava otkrivanje curenja čak i kroz neke tunelske i šifrovane protokole.

Pored razvoja sopstvene funkcionalnosti, moderni DLP sistemi pružaju široke mogućnosti za integraciju sa različitim srodnim, pa čak i konkurentskim proizvodima. Primeri uključuju široku podršku za ICAP protokol koji obezbeđuju proxy serveri i integraciju DeviceSniffer modula, dela SearchInform Information Security Circuit, sa Lumension Device Control. Dalji razvoj DLP sistema dovodi do njihove integracije sa IDS/IPS proizvodima, SIEM rešenjima, sistemima za upravljanje dokumentima i zaštitom radnih stanica.

DLP sistemi se razlikuju po metodi otkrivanja curenja podataka:

- kada se koristi (Data-in-Use) - na radnom mjestu korisnika;

- tokom prenosa (Data-in‑Motion) - u mreži kompanije;

- tokom skladištenja (Data-at-Rest) - na serverima i radnim stanicama kompanije.

DLP sistemi mogu prepoznati kritične dokumente:

- prema formalnim kriterijima, pouzdan je, ali zahtijeva preliminarnu registraciju dokumenata u sistemu;

- analizom sadržaja - ovo može dati lažne pozitivne rezultate, ali vam omogućava da otkrijete kritične informacije u bilo kojem dokumentu.

Vremenom su se promenile i priroda pretnji i sastav kupaca i kupaca DLP sistema. Moderno tržište pred ove sisteme postavlja sljedeće zahtjeve:

- podrška za nekoliko metoda otkrivanja curenja podataka (Podaci u upotrebi, Podaci u pokretu, Podaci u mirovanju);

- podrška za sve popularne mrežne protokole za prijenos podataka: HTTP, SMTP, FTP, OSCAR, XMPP, MMP, MSN, YMSG, Skype, razni P2P protokoli;

- prisutnost ugrađenog direktorija web stranica i ispravna obrada prometa koji se na njih prenosi (web pošta, društvenim medijima, forumi, blogovi, stranice za traženje posla, itd.);

- Poželjna je podrška za protokole tuneliranja: VLAN, MPLS, PPPoE i slično;

- transparentna kontrola sigurnih SSL/TLS protokola: HTTPS, FTPS, SMTPS i drugih;

- podrška za protokole VoIP telefonije: SIP, SDP, H.323, T.38, MGCP, SKINNY i drugi;

- prisustvo hibridne analize - podrška za nekoliko metoda prepoznavanja vrijednih informacija: po formalnim karakteristikama, po ključnim riječima, poklapanjem sadržaja sa regularnim izrazom, na osnovu morfološke analize;

- poželjna je mogućnost selektivnog kritičnog blokiranja prijenosa važne informacije preko bilo kojeg kontroliranog kanala u realnom vremenu; selektivno blokiranje (za pojedinačne korisnike, grupe ili uređaje);

- Poželjno je imati mogućnost kontrole radnji korisnika nad kritičnim dokumentima: pregled, štampanje, kopiranje na eksterne medije;

- Poželjno je imati mogućnost kontrole mrežnih protokola za rad sa njima mail serveri Microsoft Exchange (MAPI), IBM Lotus Notes, Kerio, Microsoft Lync, itd. za analizu i blokiranje poruka u realnom vremenu koristeći protokole: (MAPI, S/MIME, NNTP, SIP, itd.);

- presretanje, snimanje i prepoznavanje govornog saobraćaja poželjno: Skype, IP telefonija, Microsoft Lync;

- Dostupnost modula za prepoznavanje grafike (OCR) i analizu sadržaja;

- podrška za analizu dokumenata na više jezika;

- održavanje detaljnih arhiva i dnevnika radi lakše istrage incidenata;

- Poželjno je imati razvijene alate za analizu događaja i njihovih veza;

- mogućnost kreiranja različitih izvještaja, uključujući i grafičke izvještaje.

Zahvaljujući novim trendovima razvoja informacione tehnologije, nove funkcije DLP proizvoda također postaju tražene. Sa široko rasprostranjenom upotrebom virtuelizacije u korporativnim informacionim sistemima, postoji potreba da se ona podrži u DLP rešenjima. Široka upotreba mobilnih uređaja kao poslovnog alata stimulirala je pojavu mobilnog DLP-a. Kreiranje korporativnih i javnih „oblaka“ zahtevalo je njihovu zaštitu, uključujući DLP sisteme. I, kao logičan nastavak, to je dovelo do pojave servisa za informacijsku sigurnost u oblaku (security as a service - SECaaS).

Princip rada DLP sistema

Savremeni sistem zaštite od curenja informacija je, po pravilu, distribuirani softversko-hardverski kompleks koji se sastoji od velikog broja modula. za razne namjene. Neki moduli rade na namenskim serverima, neki na radnim stanicama zaposlenih u kompaniji, a neki na radnim stanicama službenika obezbeđenja.

Namjenski serveri mogu biti potrebni za module kao što je baza podataka i, ponekad, za module za analizu informacija. Ovi moduli su, u stvari, jezgro i nijedan DLP sistem ne može bez njih.

Baza podataka je potrebna za pohranjivanje informacija u rasponu od kontrolnih pravila i detaljne informacije o incidentima i zaključno sa svim dokumentima koji su dosli u vid sistema u određenom periodu. U nekim slučajevima, sistem čak može pohraniti kopiju cjelokupnog mrežnog saobraćaja kompanije presretnutog tokom određenog vremenskog perioda.

Moduli za analizu informacija su odgovorni za analizu tekstova koje drugi moduli izdvajaju iz različitih izvora: mrežnog saobraćaja, dokumenata na bilo kojim uređajima za skladištenje informacija unutar kompanije. Neki sistemi imaju mogućnost izdvajanja teksta iz slika i prepoznavanja snimljenih slika. glasovne poruke. Svi analizirani tekstovi se porede sa unapred definisanim pravilima i označavaju u skladu sa tim kada se pronađe podudaranje.

Za praćenje radnji zaposlenih, na njihovim radnim stanicama mogu se instalirati specijalni agenti. Takav agent mora biti zaštićen od uplitanja korisnika u svoj rad (u praksi to nije uvijek slučaj) i može provoditi kako pasivno praćenje svojih radnji, tako i aktivno ometati one koje su korisniku zabranjene sigurnosnom politikom kompanije. Lista kontroliranih radnji može biti ograničena na prijavu/odjavu korisnika i povezivanje USB uređaja, a može uključivati presretanje i blokiranje mrežnih protokola, kopiranje dokumenata u sjeni na bilo koji vanjski medij, ispis dokumenata na lokalne i mrežne pisače, prijenos informacija putem Wi- Fi i Bluetooth i još mnogo toga. Neki DLP sistemi su sposobni da snime sve pritiske na tastere (zapisivanje tastera) i sačuvaju snimke ekrana (snimke ekrana), ali to je izvan opsega opšte prihvaćenih praksi.

Tipično, DLP sistem uključuje kontrolni modul dizajniran da nadgleda rad sistema i upravlja njime. Ovaj modul vam omogućava da nadgledate performanse svih ostalih modula sistema i da ih konfigurišete.

Da bi rad sigurnosnog analitičara bio praktičniji, DLP sistem može imati poseban modul koji vam omogućava da konfigurišete bezbednosnu politiku kompanije, nadgledate njena kršenja, sprovodite detaljnu istragu o njima i generišete neophodna izveštavanja. Začudo, uz sve ostale stvari jednake, upravo sposobnost analiziranja incidenata, sprovođenja potpune istrage i izvještavanja dolazi do izražaja u modernom DLP sistemu.

Globalno DLP tržište

Tržište DLP sistema počelo je da se formira već u ovom veku. Kao što je spomenuto na početku članka, sam koncept “DLP” proširio se oko 2006. godine. Najveći broj kompanija koje su kreirale DLP sisteme nastao je u Sjedinjenim Državama. Postojala je najveća potražnja za ovakvim rješenjima i povoljan ambijent za stvaranje i razvoj ovakvog biznisa.

Gotovo sve kompanije koje su počele stvarati DLP sisteme i postigle značajan uspjeh u tome su kupljene ili apsorbirane, a njihovi proizvodi i tehnologije integrirani u veće. informacioni sistemi. Na primjer, Symantec je kupio Vontu (2007), Websense je kupio PortAuthority Technologies Inc. (2007), EMC Corp. kupio RSA Security (2006.), a McAfee je preuzeo niz kompanija: Onigma (2006.), SafeBoot Holding B.V. (2007), Reconnex (2008), TrustDigital (2010), tenCube (2010).

Trenutno, vodeći svjetski proizvođači DLP sistema su: Symantec Corp., RSA (odjel EMC Corp.), Verdasys Inc., Websense Inc. (kupila privatna kompanija Vista Equity Partners 2013.), McAfee (kupio Intel 2011.). Fidelis Cybersecurity Solutions (kupljena od strane General Dynamics-a 2012.), CA Technologies i GTB Technologies igraju značajnu ulogu na tržištu. Jasna ilustracija njihove pozicije na tržištu, u jednoj od sekcija, može biti magični kvadrant analitičke kompanije Gartner na kraju 2013. godine (Slika 1).

Slika 1. DistribucijapozicijeDLP-sistemi na svjetskom tržištuByGartner

Rusko DLP tržište

U Rusiji je tržište DLP sistema počelo da se formira gotovo istovremeno sa svetskim tržištem, ali sa svojim karakteristikama. To se dešavalo postepeno, kako je dolazilo do incidenata i pokušavalo se sa njima rješavati. Jet Infosystems je bila prva kompanija u Rusiji koja je 2000. godine započela razvoj DLP rješenja (u početku je to bila arhiva pošte). Nešto kasnije, 2003. godine, InfoWatch je osnovan kao podružnica kompanije Kaspersky Lab. Upravo su odluke ove dvije kompanije postavile smjernice za ostale igrače. Među njima su, nešto kasnije, kompanije Perimetrix, SearchInform, DeviceLock, SecureIT (preimenovane u Zecurion 2011. godine). Pošto država stvara zakonodavne akte koji se odnose na zaštitu informacija (Građanski zakonik Ruske Federacije, član 857 „Bankarska tajna“, 395-1-FZ „O bankama i bankarstvo", 98-FZ "O poslovnim tajnama", 143-FZ "O aktima o građanskom statusu", 152-FZ "O ličnim podacima" i drugi, oko 50 vrsta tajni ukupno), povećana je potreba za alatima za zaštitu i potražnja za DLP sistemima je rasla. I nekoliko godina kasnije, na tržište je došao „drugi talas“ programera: Falcongaze, MFI Soft, Trafica. Vrijedi napomenuti da su sve ove kompanije imale razvoj u području DLP-a mnogo ranije, ali su se zamjene počele pojavljivati na tržištu relativno nedavno. Na primjer, kompanija MFI Soft počela je razvijati svoje DLP rješenje još 2005. godine, a na tržištu se oglasila tek 2011. godine.

cak i kasnije, Rusko tržište postao je zanimljiv i stranim kompanijama. U 2007-2008, proizvodi Symantec, Websense i McAfee postali su nam dostupni. Nedavno, 2012. godine, GTB Technologies je uvela svoja rješenja na naše tržište. Drugi svjetski tržišni lideri također ne odustaju od pokušaja ulaska na rusko tržište, ali zasad bez primjetnih rezultata. Rusko DLP tržište posljednjih godina pokazuje stabilan rast (preko 40% godišnje) već nekoliko godina, što privlači nove investitore i programere. Kao primjer možemo navesti kompaniju Iteranet koja od 2008. godine razvija elemente DLP sistema za interne potrebe, zatim za korporativne korisnike. Kompanija trenutno nudi svoje rješenje Business Guardian ruskim i stranim kupcima.

Kompanija se odvojila od Kaspersky Lab-a 2003. godine. Krajem 2012. InfoWatch je zauzeo više od trećine ruskog DLP tržišta. InfoWatch nudi čitav niz DLP rješenja za klijente, u rasponu od srednjih preduzeća do velikih korporacija i vladinih agencija. Najpopularnije rješenje na tržištu je InfoWatch Traffic Monitor. Glavne prednosti njihovih rješenja: razvijena funkcionalnost, jedinstvene patentirane tehnologije analize prometa, hibridna analiza, podrška za više jezika, ugrađeni direktorij web resursa, skalabilnost, veliki broj unaprijed definirane konfiguracije i politike za različite industrije. Karakteristike InfoWatch rješenja su jedinstvena upravljačka konzola, praćenje radnji sumnjivih zaposlenika, intuitivno sučelje, kreiranje sigurnosnih politika bez korištenja Booleove algebre, kreiranje korisničkih uloga (službenik sigurnosti, menadžer kompanije, HR direktor itd.). Nedostaci: nedostatak kontrole nad radnjama korisnika na radnim stanicama, InfoWatch Traffic Monitor je težak za srednja preduzeća, visoka cijena.

Kompanija je osnovana davne 1991. godine, a danas je jedan od stubova ruskog DLP tržišta. U početku je kompanija razvila sisteme za zaštitu organizacija od vanjskih prijetnji i njen ulazak na DLP tržište je logičan korak. Kompanija Jet Infosystems važan je igrač na ruskom tržištu informacione sigurnosti, pružajući usluge sistemske integracije i razvijajući sopstveni softver. Konkretno, Dozor-Jet-ovo vlastito DLP rješenje. Njegove glavne prednosti: skalabilnost, visoke performanse, mogućnost rada sa velikim podacima, veliki skup presretača, ugrađeni direktorij web resursa, hibridna analiza, optimizovan sistem skladištenja, aktivno praćenje, rad „u praznini“, alati za brzu pretragu i analizu incidenata, napredni tehnička podrška, uključujući i regione. Kompleks takođe ima mogućnost integracije sa sistemima klasa SIEM, BI, MDM, Security Intelligence, System and Network Management. Naše vlastito znanje je modul „Dosije“, dizajniran za istraživanje incidenata. Nedostaci: nedovoljna funkcionalnost agenata za radne stanice, slab razvoj kontrole nad radnjama korisnika, rješenje je usmjereno samo na velike kompanije, visoka cijena.

Američka kompanija koja je započela svoje poslovanje 1994. godine kao proizvođač softvera za sigurnost informacija. Godine 1996. uveo je svoj prvi vlastiti razvoj, Internet Screening System, za praćenje radnji osoblja na Internetu. Nakon toga, kompanija je nastavila sa radom u oblasti informacione bezbednosti, razvijajući nove segmente i šireći asortiman proizvoda i usluga. Kompanija je 2007. godine učvrstila svoju poziciju na DLP tržištu preuzimanjem PortAuthorityja. Websense je 2008. godine ušao na rusko tržište. Kompanija trenutno nudi sveobuhvatan proizvod, Websense Triton, za zaštitu od curenja povjerljivih podataka, kao i vanjski pogledi prijetnje. Glavne prednosti: objedinjena arhitektura, performanse, skalabilnost, višestruke opcije isporuke, unapred definisane politike, napredno izveštavanje i alati za analizu događaja. Nedostaci: nema podrške za određeni broj IM protokola, nema podrške za morfologiju ruskog jezika.

Symantec Corporation je priznati globalni lider na tržištu DLP rješenja. To se dogodilo nakon kupovine Vontua, velikog proizvođača DLP sistema, 2007. godine. Od 2008. godine Symantec DLP je zvanično zastupljen na ruskom tržištu. Krajem 2010. godine Symantec je bio prva strana kompanija koja je lokalizovala svoj DLP proizvod za naše tržište. Glavne prednosti ovog rješenja su: moćna funkcionalnost, veliki broj metoda analize, mogućnost blokiranja curenja kroz bilo koji kontrolirani kanal, ugrađeni direktorij web stranice, mogućnost skaliranja, razvijen agent za analizu događaja na nivou radne stanice , bogato međunarodno iskustvo u implementaciji i integraciji sa drugim Symantec proizvodima. Nedostaci sistema uključuju visoku cijenu i nedostatak mogućnosti kontrole za neke popularne IM protokole.

Ova ruska kompanija osnovana je 2007. godine kao programer alata za sigurnost informacija. Glavne prednosti Falcongaze SecureTower rješenja: jednostavnost instalacije i konfiguracije, korisničko sučelje, kontrola većeg broja kanala za prijenos podataka, napredni alati za analizu informacija, mogućnost praćenja radnji zaposlenika na radnim stanicama (uključujući gledanje snimki ekrana na desktopu), analizator grafova kadrovskih odnosa, skalabilnost, brza pretraga na osnovu presretnutih podataka, sistem vizuelnog izvještavanja zasnovan na različitim kriterijumima.

Nedostaci: nema odredbe za rad u praznini na nivou gateway-a, ograničene mogućnosti za blokiranje prenosa povjerljivih podataka (samo SMTP, HTTP i HTTPS), nedostatak modula za pretraživanje povjerljivih podataka u mreži preduzeća.

Američka kompanija osnovana 2005. Zahvaljujući sopstvenom razvoju u oblasti informacione bezbednosti, ima veliki razvojni potencijal. Ušla je na rusko tržište 2012. godine i uspješno implementirala nekoliko korporativnih projekata. Prednosti njegovih rješenja: visoka funkcionalnost, kontrola više protokola i kanala potencijalnog curenja podataka, originalne patentirane tehnologije, modularnost, integracija sa IRM-om. Nedostaci: djelomična ruska lokalizacija, nema ruske dokumentacije, nedostatak morfološke analize.

Ruska kompanija osnovana 1999. godine kao sistem integrator. 2013. godine reorganiziran je u holding. Jedna od oblasti delatnosti je pružanje širokog spektra usluga i proizvoda za bezbednost informacija. Jedan od proizvoda kompanije je Business Guardian DLP sistem sopstvenog dizajna.

Prednosti: velike brzine obrada informacija, modularnost, teritorijalna skalabilnost, morfološka analiza na 9 jezika, podrška za širok spektar protokola za tuneliranje.

Nedostaci: ograničene mogućnosti za blokiranje prenosa informacija (podržano samo od dodataka za MS Exchange, MS ISA/TMG i Squid), ograničena podrška za šifrovane mrežne protokole.

MFI Soft je ruska kompanija koja se bavi razvojem informatičkih sigurnosnih sistema. Istorijski gledano, kompanija je specijalizovana za sveobuhvatna rešenja za telekom operatere, tako da veliku pažnju poklanja brzini obrade podataka, toleranciji grešaka i efikasnom skladištenju. MFI Soft se razvija u oblasti informacione bezbednosti od 2005. godine. Kompanija na tržištu nudi DLP sistem agroindustrijskog kompleksa Garda Enterprise, namenjen velikim i srednjim preduzećima. Prednosti sistema: jednostavnost implementacije i konfiguracije, visoke performanse, fleksibilna podešavanja za pravila detekcije (uključujući mogućnost snimanja celokupnog saobraćaja), opsežne mogućnosti za praćenje komunikacionih kanala (pored standardnog skupa, uključujući VoIP telefoniju, P2P i tuneliranje protokoli). Nedostaci: nedostatak određenih vrsta izvještaja, nedostatak mogućnosti blokiranja prijenosa informacija i traženje mjesta za čuvanje povjerljivih informacija na mreži preduzeća.

Ruska kompanija osnovana 1995. godine, prvobitno specijalizovana za razvoj tehnologija za skladištenje i preuzimanje informacija. Kasnije je kompanija primenila svoje iskustvo i razvoj u oblasti informacione bezbednosti i kreirala DLP rešenje pod nazivom „Informacioni bezbednosni krug“. Prednosti ovog rješenja: opsežne mogućnosti presretanja prometa i analize događaja na radnim stanicama, praćenje radnog vremena zaposlenih, modularnost, skalabilnost, napredni alati za pretraživanje, brzina obrade upiti za pretraživanje, graf povezivanja zaposlenika, vlastiti patentirani algoritam pretraživanja „Search for Similar“, vlastiti centar za obuku za obuku analitičara i tehničkih stručnjaka klijenata. Nedostaci: ograničene mogućnosti za blokiranje prijenosa informacija, nedostatak jedinstvene upravljačke konzole.

Ruska kompanija osnovana 1996. godine i specijalizovana za razvoj DLP i EDPC rešenja. Kompanija je prešla u kategoriju DLP proizvođača 2011. godine, dodajući svom svjetski poznatom DeviceLock rješenju u EDPC kategoriji (kontrola uređaja i portova na Windows radnim stanicama) komponente koje pružaju kontrolu mrežnih kanala i tehnologije analize i filtriranja sadržaja. Danas DeviceLock DLP implementira sve metode otkrivanja curenja podataka (DiM, DiU, DaR). Prednosti: fleksibilna arhitektura i modularno licenciranje, jednostavnost instalacije i upravljanja DLP politikama, uklj. kroz grupne politike AD, originalne patentirane tehnologije za praćenje mobilnih uređaja, podrška za virtuelizovana okruženja, dostupnost agenata za Windows i Mac OS, potpuna kontrola mobilnih zaposlenih izvan korporativna mreža, rezidentni OCR modul (koristi se, između ostalog, prilikom skeniranja lokacija za pohranu podataka). Nedostaci: nedostatak DLP agenta za Linux verzija agenta za Mac računare implementira samo kontekstualne metode kontrole.

Mlada ruska kompanija specijalizovana za tehnologije za dubinsku analizu mrežnog saobraćaja (Deep Packet Inspection - DPI). Na osnovu ovih tehnologija, kompanija razvija sopstveni DLP sistem pod nazivom Monitorium. Prednosti sistema: jednostavnost instalacije i konfiguracije, zgodan korisnički interfejs, fleksibilan i intuitivan mehanizam za kreiranje politika, pogodan čak i za male kompanije. Nedostaci: ograničene mogućnosti analize (nema hibridne analize), ograničene mogućnosti kontrole na nivou radne stanice, nedostatak mogućnosti pretraživanja mjesta gdje se neovlaštene kopije povjerljivih informacija čuvaju na korporativnoj mreži.

Zaključci

Dalji razvoj DLP proizvoda ide u pravcu konsolidacije i integracije sa proizvodima u srodnim oblastima: kontrola osoblja, zaštita od spoljnih pretnji i drugi segmenti informacione bezbednosti. Istovremeno, gotovo sve kompanije rade na stvaranju lakih verzija svojih proizvoda za mala i srednja preduzeća, gdje su jednostavnost implementacije DLP sistema i jednostavnost korištenja važniji od složene i moćne funkcionalnosti. Također, nastavlja se razvoj DLP-a za mobilne uređaje, podrška tehnologijama virtuelizacije i SECaaS u oblacima.

Uzimajući u obzir sve rečeno, možemo pretpostaviti da će brzi razvoj globalnog, a posebno ruskog DLP tržišta, privući nove investicije i nove kompanije. A to bi zauzvrat trebalo da dovede do daljeg povećanja kvantiteta i kvaliteta ponuđenih DLP proizvoda i usluga.