Ko stoji iza masovne zaraze Ukrajine. Slično kao Petya, prijatelj Misha: šta se zna o novom ransomware virusu Kako virus radi

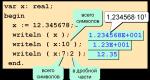

Prije nekoliko mjeseci, mi i drugi stručnjaci za IT sigurnost otkrili smo novi zlonamjerni softver - Petya (Win32.Trojan-Ransom.Petya.A). U klasičnom smislu, virus je jednostavno blokirao pristup određene vrste dosijea i tražio otkupninu. Virus je izmijenio zapis za pokretanje na tvrdom disku, nasilno restartovao PC i pokazao poruku da su “podaci šifrirani – trošite novac na dešifriranje”. Općenito, standardna shema šifriranja virusa, osim što datoteke NISU bile šifrirane. Većina popularnih antivirusa je počela da identifikuje i uklanja Win32.Trojan-Ransom.Petya.A nekoliko nedelja nakon pojave. Osim toga, pojavile su se upute za ručno uklanjanje. Zašto mislimo da Petya nije klasični ransomware? Ovaj virus mijenja glavni zapis za pokretanje i sprječava učitavanje OS-a, a također šifrira glavnu tablicu datoteka. Ne šifrira same datoteke.

Međutim, sofisticiraniji virus pojavio se prije nekoliko sedmica Mischa, koji su navodno napisali isti prevaranti. Ovaj virus ŠIFIRA datoteke i zahtijeva da platite $500 - $875 za dešifriranje (u različite verzije 1,5 – 1,8 bitcoina). Instrukcije za “dešifriranje” i plaćanje za to su pohranjene u fajlovima YOUR_FILES_ARE_ENCRYPTED.HTML i YOUR_FILES_ARE_ENCRYPTED.TXT.

Mischa virus – sadržaj datoteke YOUR_FILES_ARE_ENCRYPTED.HTML

Sada, u stvari, hakeri inficiraju računare korisnika sa dva malvera: Petya i Mischa. Prvom su potrebna administratorska prava na sistemu. To jest, ako korisnik odbije dati Petya administratorska prava ili ručno izbriše ovaj zlonamjerni softver, Mischa se uključuje. Ovaj virus ne zahtijeva administratorska prava, on je klasičan enkriptor i zaista sigurno šifrira datoteke AES algoritam i bez unošenja ikakvih promjena u glavni zapis za pokretanje i tablicu datoteka na tvrdom disku žrtve.

Zlonamjerni softver Mischa šifrira ne samo standardne tipove datoteka (video zapisi, slike, prezentacije, dokumenti), već i .exe datoteke. Virus ne utiče samo na direktorijume \Windows, \$Recycle.Bin, \Microsoft, \ Mozilla Firefox,\Opera,\ Internet Explorer, \Temp, \Local, \LocalLow i \Chrome.

Do zaraze dolazi uglavnom putem e-pošte, gdje se prima pismo s priloženom datotekom - programom za instalaciju virusa. Može se šifrirati pod dopisom Porezne službe, od vašeg računovođe, kao priloženi računi i računi za kupovinu itd. Obratite pažnju na ekstenzije datoteka u takvim slovima - ako se radi o izvršnoj datoteci (.exe), onda s velikom vjerovatnoćom to može biti kontejner sa virusom Petya\Mischa. A ako je modifikacija zlonamjernog softvera nedavna, vaš antivirus možda neće reagirati.

Ažuriranje 30.6.2017. 27. juna, modifikovana verzija virusa Petya (Petya.A) masovno napali korisnike u Ukrajini. Učinak ovog napada bio je ogroman, a ekonomska šteta još nije izračunata. U jednom danu paralizovan je rad desetina banaka, trgovinskih lanaca, državnih organa i preduzeća različitih oblika vlasništva. Virus se prvenstveno širio kroz ranjivost u ukrajinskom sistemu isporuke finansijski izvještaji MeDoc sa najnovijim automatskim ažuriranjem ovog softvera. Osim toga, virus je zahvatio zemlje poput Rusije, Španije, Velike Britanije, Francuske i Litvanije.

Uklonite Petya i Mischa virus pomoću automatskog čistača

Isključivo efikasan metod rad sa zlonamjernim softverom općenito i ransomwareom posebno. Upotreba dokazanog zaštitnog kompleksa jamči temeljnu detekciju svih virusnih komponenti, njihovih potpuno uklanjanje jednim klikom. Imajte na umu da govorimo o dva različita procesa: deinstaliranju infekcije i vraćanju datoteka na vaš PC. Međutim, prijetnju svakako treba otkloniti, jer postoje informacije o uvođenju drugih kompjuterski trojanci uz njenu pomoć.

- . Nakon pokretanja softvera, kliknite na dugme Pokrenite skeniranje računara(Počnite skeniranje).

- Instalirani softver će dati izvještaj o prijetnjama otkrivenim tokom skeniranja. Da biste uklonili sve otkrivene prijetnje, odaberite opciju Fix Threats(Uklonite prijetnje). Predmetni zlonamjerni softver će biti u potpunosti uklonjen.

Vratite pristup šifriranim datotekama

Kao što je napomenuto, Mischa ransomware zaključava datoteke pomoću jakog algoritma za šifriranje tako da se šifrirani podaci ne mogu vratiti mahanjem čarobnog štapića – osim plaćanja nečuvenog iznosa otkupnine (ponekad doseže i do 1.000 dolara). Ali neke metode zaista mogu biti spas koji će vam pomoći da povratite važne podatke. U nastavku se možete upoznati sa njima.

Program automatski oporavak fajlovi (dekriptor)

Poznata je vrlo neobična okolnost. Ova infekcija briše originalne datoteke u nešifriranom obliku. Proces šifriranja u svrhu iznude stoga cilja na njihove kopije. Ovo pruža priliku za takve softver kako vratiti izbrisane objekte, čak i ako je zajamčena pouzdanost njihovog uklanjanja. Vrlo je preporučljivo pribjeći proceduri oporavka datoteke.

Sjene kopije tomova

Pristup je baziran na Windows proceduri backup datoteke, što se ponavlja na svakoj tački oporavka. Važni uslovi rada ovu metodu: Funkcija “System Restore” mora biti aktivirana prije infekcije. Međutim, sve promjene u datoteci napravljene nakon točke vraćanja neće se pojaviti u vraćenoj verziji datoteke.

Backup

Ovo je najbolja od svih metoda bez otkupnine. Ako je postupak sigurnosne kopije podataka na eksternom serveru korišten prije napada ransomwarea na vaš računar, za vraćanje šifriranih datoteka jednostavno morate ući u odgovarajući interfejs, izaberite potrebne datoteke i pokrenite mehanizam za oporavak podataka iz sigurnosne kopije. Prije izvođenja operacije morate biti sigurni da je ransomware potpuno uklonjen.

Provjerite moguće prisustvo preostalih komponenti Petya i Mischa ransomware-a

Ručno čišćenje rizikuje propuštanje pojedinačnih dijelova ransomwarea koji bi mogli izbjeći uklanjanje kao skriveni predmeti operativni sistem ili stavke registra. Da biste eliminisali rizik od delimičnog zadržavanja pojedinačnih zlonamernih elemenata, skenirajte računar pomoću pouzdanog bezbednosnog softverskog paketa specijalizovanog za zlonamerni softver.

Virusi su sastavni dio ekosistema operativnog sistema. U većini slučajeva govorimo o Windows-u i Androidu, a ako baš nemate sreće, o OS X-u i Linuxu. Štoviše, ako su ranije masovni virusi bili usmjereni samo na krađu osobnih podataka, a u većini slučajeva jednostavno na oštećenje datoteka, sada enkriptori „vladaju utočištem“.

I to nije iznenađujuće - računarska snaga i PC-a i pametnih telefona je narasla poput lavine, što znači da je hardver za takve "šale" sve moćniji.

Prije nekog vremena stručnjaci su otkrili virus Petya. G DATA SecurityLabs je otkrio da virus zahtijeva administrativni pristup sistemu i da ne šifrira datoteke, već samo blokira pristup njima. Danas već postoje lijekovi od Petya (Win32.Trojan-Ransom.Petya.A‘). Sam virus mijenja zapis za pokretanje sistema na sistemskom pogonu i uzrokuje pad računala, prikazujući poruku o oštećenju podataka na disku. U stvari, ovo je samo enkripcija.

Programeri zlonamjernog softvera zahtijevali su plaćanje za vraćanje pristupa.

Međutim, danas se, pored Petya virusa, pojavio i jedan još sofisticiraniji - Misha. Ne trebaju administrativna prava i šifrira podatke kao što je klasični Ransomware, stvarajući YOUR_FILES_ARE_ENCRYPTED.HTML i YOUR_FILES_ARE_ENCRYPTED.TXT datoteke na disku ili folderu sa šifriranim podacima. Sadrže upute o tome kako doći do ključa, koji košta otprilike 875 dolara.

Važno je napomenuti da se infekcija dešava putem e-pošte, koja prima exe fajl sa virusima, maskiran kao pdf dokument. I ovdje ostaje da se ponovo podsjetimo - pažljivo provjerite slova s priloženim datotekama, a također pokušajte ne preuzimati dokumente s Interneta, jer sada virus ili zlonamjerni makro mogu biti ugrađeni u dokument ili web stranicu.

Također napominjemo da do sada ne postoje uslužni programi za dešifriranje "rada" virusa Misha.

Virusi su sastavni dio ekosistema operativnog sistema. U većini slučajeva govorimo o Windows-u i Androidu, a ako baš nemate sreće, o OS X-u i Linuxu. Štoviše, ako su ranije masovni virusi bili usmjereni samo na krađu osobnih podataka, a u većini slučajeva jednostavno na oštećenje datoteka, sada enkriptori „vladaju utočištem“.

I to nije iznenađujuće - računarska snaga i PC-a i pametnih telefona je narasla poput lavine, što znači da je hardver za takve "šale" sve moćniji.

Prije nekog vremena stručnjaci su otkrili virus Petya. G DATA SecurityLabs je otkrio da virus zahtijeva administrativni pristup sistemu i da ne šifrira datoteke, već samo blokira pristup njima. Danas već postoje lijekovi od Petya (Win32.Trojan-Ransom.Petya.A‘). Sam virus mijenja zapis za pokretanje sistema na sistemskom pogonu i uzrokuje pad računala, prikazujući poruku o oštećenju podataka na disku. U stvari, ovo je samo enkripcija.

Programeri zlonamjernog softvera zahtijevali su plaćanje za vraćanje pristupa.

Međutim, danas se, pored Petya virusa, pojavio i jedan još sofisticiraniji - Misha. Ne trebaju administrativna prava i šifrira podatke kao što je klasični Ransomware, stvarajući YOUR_FILES_ARE_ENCRYPTED.HTML i YOUR_FILES_ARE_ENCRYPTED.TXT datoteke na disku ili folderu sa šifriranim podacima. Sadrže upute o tome kako doći do ključa, koji košta otprilike 875 dolara.

Važno je napomenuti da se infekcija dešava putem e-pošte, koja prima exe fajl sa virusima, maskiran kao pdf dokument. I ovdje ostaje da se ponovo podsjetimo - pažljivo provjerite slova s priloženim datotekama, a također pokušajte ne preuzimati dokumente s Interneta, jer sada virus ili zlonamjerni makro mogu biti ugrađeni u dokument ili web stranicu.

Također napominjemo da do sada ne postoje uslužni programi za dešifriranje "rada" virusa Misha.

Autorska prava ilustracije PA Naslov slike Prema mišljenju stručnjaka, borba protiv novog ransomwarea je teža od WannaCryja

Dana 27. juna, ransomware je zaključao računare i šifrirao datoteke u desetinama kompanija širom svijeta.

Izvještava se da su ukrajinske kompanije najviše stradale - virus je zarazio kompjutere velikih kompanija, vladinih agencija i infrastrukturnih objekata.

Virus traži 300 dolara u bitkoinu od žrtava za dešifrovanje datoteka.

Ruski servis BBC odgovara na glavna pitanja o novoj prijetnji.

Ko je povrijeđen?

Širenje virusa počelo je u Ukrajini. Pogođeni su aerodrom Borispil, neke regionalne divizije Ukrenerga, lanci prodavnica, banke, mediji i telekomunikacione kompanije. Pokvarili su se i kompjuteri u ukrajinskoj vladi.

Nakon toga, na red su došle kompanije u Rusiji: Rosnjeft, Bashneft, Mondelez International, Mars, Nivea i druge također su postale žrtve virusa.

Kako virus funkcionira?

Stručnjaci još nisu postigli konsenzus o porijeklu novog virusa. Group-IB i Positive Technologies vide ga kao varijantu virusa Petya iz 2016.

„Ovaj ransomware koristi i tehnike hakovanja i uslužne programe, i standardni uslužni programi sistemska administracija, - komentira šef odjela za odgovor na prijetnje sigurnost informacija Positive Technologies Elmar Nabigaev. - Sve ovo garantuje velike brzineširenja unutar mreže i masovnosti epidemije u cjelini (ako je barem jedna personalni kompjuter). Rezultat je potpuna neoperabilnost računara i enkripcija podataka."

Rumunska kompanija Bitdefender vidi više zajedničkog s virusom GoldenEye, u kojem je Petya u kombinaciji s drugim zlonamjernim softverom zvanim Misha. Prednost potonjeg je u tome što ne zahtijeva administratorska prava od buduće žrtve za šifriranje datoteka, već ih izdvaja nezavisno.

Brian Cambell iz Fujitsua i brojni drugi stručnjaci vjeruju da novi virus koristi modificirani EternalBlue program ukraden od američke Agencije za nacionalnu sigurnost.

Nakon objave ovog programa od strane hakera The Shadow Brokeri su se u travnju 2017. godine, virus ransomwarea WannaCry kreiran na njegovoj osnovi proširio po cijelom svijetu.

Koristeći Windows ranjivosti, ovaj program omogućava da se virus proširi na računare širom korporativne mreže. Originalna Petya je poslana putem email prerušen u životopis i mogao je zaraziti samo računar na kojem je biografija otvorena.

Kaspersky Lab je rekao Interfaxu da virus ransomware ne pripada prethodno poznatim porodicama malvera softver.

„Softverski proizvodi Kaspersky Lab-a detektuju ovaj malver kao UDS:DangeroundObject.Multi.Generic“, primetio je Vjačeslav Zakorževski, šef odeljenja za istraživanje antivirusnih programa u Kaspersky Labu.

Općenito, ako novi virus nazovete njegovim ruskim imenom, morate imati na umu da izgledom više liči na Frankensteinovo čudovište, budući da se sastoji od nekoliko malware. Pouzdano se zna da je virus rođen 18.06.2017.

Naslov slike Virus zahtijeva 300 dolara za dešifriranje datoteka i otključavanje vašeg računara.Cooler od WannaCry?

WannaCry-u je trebalo samo nekoliko dana u maju 2017. da postane najveći sajber napad te vrste u istoriji. Hoće li novi ransomware virus nadmašiti svog nedavnog prethodnika?

Za manje od jednog dana napadači su od svojih žrtava primili 2,1 bitcoin - oko 5 hiljada dolara. WannaCry je prikupio 7 bitkoina u istom periodu.

Istovremeno, prema riječima Elmara Nabigaeva iz Positive Technologies, teže je boriti se protiv novog ransomwarea.

„Osim iskorišćavanja [ranjivosti Windowsa], ova prijetnja se širi i kroz račune operativnog sistema ukradene pomoću posebnih hakerskih alata“, napomenuo je stručnjak.

Kako se boriti protiv virusa?

Kao preventivnu mjeru, stručnjaci savjetuju instaliranje ažuriranja za operativne sisteme na vrijeme i provjeru datoteka primljenih putem e-pošte.

Naprednim administratorima se savjetuje da privremeno onemoguće mrežni protokol za prijenos poruka servera (SMB).

Ako su vaši računari zaraženi, ni pod kojim okolnostima ne biste trebali plaćati napadačima. Ne postoji garancija da će, nakon što primi uplatu, dešifrirati datoteke radije nego tražiti više.

Ostaje samo da se sačeka program za dešifrovanje: u slučaju WannaCry, Adrienu Guinieru, stručnjaku iz francuske kompanije Quarkslab, trebalo je nedelju dana da ga kreira.

Prvi ransomware za AIDS (PC Cyborg) napisao je biolog Joseph Popp 1989. godine. Sakrila je direktorijume i šifrovane fajlove, zahtevajući plaćanje od 189 dolara" obnavljanje licence" na račun u Panami. Popp je distribuirao svoju zamisao koristeći floppy diskove redovnom poštom, čineći ukupno oko 20 hiljadayachpošiljke. Popp je priveden dok je pokušavao da unovči ček, ali je izbjegao suđenje - 1991. godine proglašen je ludim.

Određeni broj ruskih i ukrajinskih kompanija napadnut je virusom Petya ransomware. Stranica za online izdavanje razgovarala je sa stručnjacima iz Kaspersky Lab-a i interaktivne agencije AGIMA i otkrila kako zaštititi korporativne računare od virusa i kako je Petya slična jednako poznatom WannaCry ransomware virus.

Virus "Petya"

U Rusiji postoje Rosneft, Bashneft, Mars, Nivea i Alpen Gold proizvođač čokolade Mondelez International. Ransomware virus sistema za praćenje radijacije nuklearne elektrane Černobil. Osim toga, napad je zahvatio kompjutere ukrajinske vlade, Privatbank i telekom operatera. Virus zaključava računare i traži otkupninu od 300 dolara u bitkoinima.

U mikroblogu na Twitteru, press služba Rosnjefta govorila je o hakerskom napadu na servere kompanije. „Na servere kompanije izvršen je snažan hakerski napad, a nadamo se da to nema veze sa sadašnjim pravnim postupkom.

Prema rečima sekretara za štampu kompanije Mihaila Leontjeva, Rosnjeft i njegove podružnice rade normalno. Nakon napada, kompanija je prešla na rezervni sistem kontrole procesa kako proizvodnja i tretman nafte nisu prestali. Napadnut je i sistem Home Credit banke.

"Petya" ne zarazi bez "Misha"

Prema Izvršni direktor AGIMA Evgenij Lobanov, zapravo, napad su izvršila dva virusa za šifriranje: Petya i Misha.

“Petya” ne može zaraziti bez “Misha”, ali jučerašnji napad je bio dva virusa: prvo Petya, zatim “Petya” prepisuje uređaj za pokretanje (od kojeg se pokreće računar). – „šifruje datoteke pomoću određenog algoritma“, objasnio je stručnjak, „Petya šifrira sektor za pokretanje diska (MBR) i zamjenjuje ga svojim, Misha već šifrira sve datoteke na disku (ne uvijek).“

Napomenuo je da virus šifriranja WannaCry, koji je napao velike globalne kompanije u maju ove godine, nije sličan Petyu, već je to nova verzija.

„Petya.A je iz porodice WannaCry (ili bolje rečeno WannaCrypt), ali glavna razlika, zašto to nije isti virus, je u tome što je zamijenjen MBR-om s vlastitim boot sektorom – ovo je novi proizvod za Ransomware. Petya virus se pojavio davno, na GitHabu (online servis za IT projekte i zajedničko programiranje - web stranica) https://github.com/leo-stone/hack-petya" target="_blank">bio je dešifrator za ovaj enkriptor, ali nijedan dešifrator nije prikladan za novu modifikaciju.

Jevgenij Lobanov je naglasio da je napad pogodio Ukrajinu teže nego Rusiju.

"Mi smo podložniji napadima od drugih zapadnih zemalja. Bićemo zaštićeni od ove verzije virusa, ali ne i od njegovih modifikacija. Naš internet je nesiguran, u Ukrajini još manje. Uglavnom, transportne kompanije, banke, mobilni operateri(Vodafone, Kyivstar) i medicinske kompanije, isti Pharmamag, Shell benzinske pumpe - sve velike transkontinentalne kompanije”, rekao je on u intervjuu za sajt.

Izvršni direktor AGIMA-e je napomenuo da još nema činjenica koje bi upućivale na geografsku lokaciju širitelja virusa. Prema njegovom mišljenju, virus se navodno pojavio u Rusiji. Nažalost, nema direktnih dokaza za to.

“Postoji pretpostavka da su to naši hakeri, budući da se prva modifikacija pojavila u Rusiji, a sam virus, koji nikome nije tajna, dobio je ime po Petru Porošenku, to je bio razvoj ruskih hakera, ali teško je reći Jasno je da je, na primjer, u Rusiji lako imati kompjuter sa geolokacijom.

„Ako je vaš računar iznenada „inficiran“, ne smijete isključiti računar ako ga ponovo pokrenete, nikada se više nećete prijaviti.

„Ako je vaš računar iznenada „zaražen“, ne možete ga isključiti, jer virus Petya zamenjuje MBR - prvi sektor za pokretanje sistema iz kojeg se učitava operativni sistem, nikada se više nećete prijaviti na sistem. Ovo će prekinuti rute za bijeg, čak i ako se pojavi "tablet" više neće biti moguće vratiti podatke, potrebno je odmah prekinuti vezu s internetom kako se računar ne bi povezao je već pušten u prodaju, to je sigurnosna garancija od 98 posto, ali još uvijek nije 100 posto. – Međutim, ako se ponovo pokrenete i vidite početak procesa „provjere diska“, u ovom trenutku morate odmah isključiti računalo i datoteke će ostati nešifrirane.

Osim toga, stručnjak je objasnio i zašto su najčešće napadnuti korisnici Microsofta, a ne MacOSX (Apple operativni sistem - web stranica) i Unix sistemi.

"Ovdje je ispravnije govoriti ne samo o MacOSX-u, već i o svim Unix sistemima (princip je isti). Virus se širi samo na računare, bez mobilnih uređaja. Operaciona sala je napadnuta Windows sistem i prijeti samo onim korisnicima koji su onemogućili funkciju automatsko ažuriranje sistema. Ažuriranja su dostupna kao izuzetak čak i za vlasnike starih Windows verzije, koji se više ne ažuriraju: XP, Windows 8 i Windows Server 2003. godine”, rekao je stručnjak.

"MacOSX i Unix nisu globalno podložni ovakvim virusima, jer mnoge velike korporacije koriste Microsoft infrastrukturu. MacOSX nije podložan jer nije toliko čest u vladinim agencijama. Manje je virusa za njega, nije isplativo praviti ih. jer će segment napada biti manji nego ako napadne Microsoft”, zaključio je stručnjak.

"Broj napadnutih korisnika dostigao dvije hiljade"

U pres službi kompanije Kaspersky Lab, čiji stručnjaci nastavljaju da istražuju najnoviji talas zaraza, rekao je da "ovaj ransomware ne pripada već poznatoj Petya porodici ransomware-a, iako ima nekoliko zajedničkih linija koda."

U Laboratoriji su uvjereni da je u ovom slučaju riječ o novoj porodici zlonamjernog softvera čija se funkcionalnost značajno razlikuje od Petya. Kaspersky Lab je svoj novi ransomware nazvao ExPetr.

"Prema Kaspersky Lab-u, broj napadnutih korisnika dostigao je dvije hiljade. Najviše incidenata zabilježeno je u Rusiji i Ukrajini, a slučajevi zaraze zabilježeni su i u Poljskoj, Italiji, Velikoj Britaniji, Njemačkoj, Francuskoj, SAD-u i nizu drugih. zemlje. trenutno Naši stručnjaci sugeriraju da je ovaj zlonamjerni softver koristio više vektora napada. Utvrđeno je da za distribuciju u korporativne mreže korišćeni su modifikovani EternalBlue exploit i EternalRomance exploit”, saopštila je pres služba.

Stručnjaci također istražuju mogućnost stvaranja alata za dešifriranje koji bi se mogao koristiti za dešifriranje podataka. Laboratorija je također dala preporuke svim organizacijama da izbjegnu napad virusa u budućnosti.

"Preporučujemo da organizacije instaliraju ažuriranja za Windows. Za Windows XP i Windows 7, trebalo bi da instaliraju sigurnosnu ispravku MS17-010 i osiguraju da imaju efikasan sistem sigurnosne kopije podataka. Pravovremeno i bezbjedno pravljenje rezervnih kopija podataka omogućava oporavak originalni fajlovi, čak i ako su šifrovani malverom,” savetovali su stručnjaci Kaspersky Lab-a.

njegovom korporativni klijenti Laboratorija takođe preporučuje da se uverite da su svi mehanizmi zaštite aktivirani, posebno da se uverite da je veza sa infrastrukturom oblaka Kaspersky Security Network kao dodatna mera, preporučljivo je koristiti komponentu Kontrola privilegija aplikacija za zabranu svih grupa aplikacija pristupanje (i, shodno tome, izvršavanje) datoteke sa imenom "perfc.dat" itd.

“Ako ne koristite proizvode Kaspersky Lab-a, preporučujemo da onemogućite izvršavanje datoteke pod nazivom perfc.dat, kao i da blokirate pokretanje uslužnog programa PSExec iz paketa Sysinternals pomoću funkcije AppLocker uključene u Windows OS (operativni sistem – web stranica),” preporučuju u Laboratoriji.

12. maja 2017. mnogi – šifrator podataka uključen tvrdi diskovi kompjuteri. On blokira uređaj i traži da plati otkupninu.

Virus je zahvatio organizacije i odjele u desetinama zemalja širom svijeta, uključujući Rusiju, gdje su napadnuti Ministarstvo zdravlja, Ministarstvo za vanredne situacije, Ministarstvo unutrašnjih poslova i serveri. mobilni operateri i nekoliko velikih banaka.

Širenje virusa je zaustavljeno slučajno i privremeno: ako bi hakeri promijenili samo nekoliko linija koda, zlonamjerni softver bi ponovo počeo raditi. Šteta od programa procjenjuje se na milijardu dolara. Nakon forenzičke lingvističke analize, stručnjaci su utvrdili da su WannaCry kreirali ljudi iz Kine ili Singapura.