Überprüfung des Kali-Linux-Programms. Beste Kali-Linux-Tools

Einer der wichtigsten Aspekte der Verwaltung war schon immer die Sicherheit der Betriebssysteme aufgebauter Organisationsnetzwerke. Um das Vorhandensein von Schwachstellen zu diagnostizieren, war eine Ausführung erforderlich gut gemacht. Selbst nachdem alle Sicherheitsmaßnahmen ergriffen wurden, blieben häufig Lücken für Angreifer bestehen.

Mit dem Advent Kali Linux Solche Manipulationen sind spürbar einfacher geworden. In den meisten Fällen sind Anweisungen zur Verwendung von Kali Linux unter verfügbar Englische Sprache. Für den ständigen Heimgebrauch ist ein solches System nicht geeignet, daher ist die Nutzung für Einsteiger in der Regel nicht zu empfehlen. Es handelt sich eher um ein professionelles Werkzeug, dessen Verwendung Sie erlernen müssen. Dies erfordert etwas Erfahrung und ein umfassendes Verständnis aller durchgeführten Aktionen.

Kali Linux: Wichtige Vorsichtsmaßnahmen

Möglichkeiten Betriebssystem Kali Linux ist ziemlich breit gefächert. Daher nutzt nicht jeder sie, um die Sicherheit seines eigenen Systems zu verbessern. Oft wird Kali Linux zu einem praktischen Werkzeug für Angreifer, um illegale Aktionen durchzuführen. Es ist sehr wichtig, in der ersten Phase des Kennenlernens zu verstehen, dass bestimmte Manipulationen, die dieses System zulässt, als illegale Handlungen angesehen werden können. In manchen Ländern kann bereits die Installation und das Ausprobieren von Kali Linux zu Schulungszwecken zu sehr unangenehmen Folgen führen. Benutzern kann ein einfacher Rat gegeben werden: Installieren dieses System zu einer virtuellen Maschine und arbeiten Sie über ein VPN, wenn Sie sich nicht auf ein oberflächliches Studium dieses Systems beschränken möchten. Wenn Sie den Netzwerkscanvorgang starten, müssen Sie außerdem Schlüssel verwenden, die Probleme mit dem Gesetz vermeiden.

Kali Linux: Was ist das?

Versuchen wir herauszufinden, was Kali Linux ist. Der Vorgänger dieses Systems war das in manchen Kreisen bekannte BackTrack Linux. Dieses System basiert auf Debian. Dies bietet Unterstützung für Anwendungen und Softwarepakete, die für dieses Betriebssystem entwickelt wurden, und macht die Arbeit durch die Verwendung von Tools, die dem Benutzer vertraut sind, sehr komfortabel. Bei Bedarf wird es auch recht einfach sein, Programme für Kali Linux zu finden. Die Distribution umfasst verschiedene Dienstprogramme, mit denen Sie eine vollständige Sicherheitsüberprüfung durchführen können, um die Möglichkeit eines Einbruchs zu verhindern.

Der Zugriff auf einen Computer über das Netzwerk, laufende Dienste, genutzte Webanwendungen – all dies und noch viel mehr lässt sich mit den in Kali Linux verfügbaren Tools einfach analysieren. Aus dem Namen des Systems lässt sich leicht erkennen, dass es auf dem Linux-Kernel basiert. Die erste Version der Distribution wurde vor mehr als zwei Jahren veröffentlicht. Es enthielt alle Hauptkomponenten. Das Hauptaugenmerk lag nicht auf der Optik, sondern auf der Funktionalität. Die große Beliebtheit dieses Systems sowie seiner aktive Nutzung in einem professionellen Umfeld führte dazu, dass einige Änderungen an der Distribution vorgenommen werden mussten.

Die Benutzerbewertungen zum Kali-Linux-System sind im Allgemeinen positiv. Im Vergleich zu BackTrack ist dieses System stabiler geworden und der Satz an Dienstprogrammen und Programmen hat sich erheblich erweitert. Bei einigen Laptops erkennt dieses System jedoch den integrierten WLAN-Adapter nicht. Dies geschieht, wenn Sie den Start von einem Flash-Laufwerk verwenden. Dieses Problem kann leicht durch die Installation des Betriebssystems behoben werden Festplatte oder bei Verwendung eines externen Adapters.

Kali Linux: Änderungen in der neuen Version

Letztes Jahr wurde Kali Linux 2 veröffentlicht. Dank des Updates wurde das System deutlich stabiler und seine Benutzeroberfläche wurde attraktiver. Darüber hinaus nach modernen Maßstäben Informationstechnologien, könnten viele Dienstprogramme über einen so langen Zeitraum veraltet sein. Mussten Benutzer früher selbstständig nach neuen Versionen suchen und diese installieren, werden diese Vorgänge heute vom System selbst durchgeführt. Mit diesen Aktionen können Sie das System ohne großen Aufwand auf dem neuesten Stand halten. Das System selbst begann auch, den rollierenden Verteilungsmodus zu unterstützen.

Kali Linux: technische Features

Die neue Distribution basiert auf Linux Kernel 4.0. An dieser Moment als GUI Es wird Gnome 3.14 verwendet. Der Arbeitsbereich hat eine aktualisierte Benutzeroberfläche und einen aktualisierten Designstil erhalten. Die Speisekarte hat sich in einigen Bereichen etwas verändert.

Kali Linux: verfügbare Builds

Heutzutage sind verschiedene Kali-Linux-Distributionen verfügbar. Es ist praktisch, unter verschiedenen Bedingungen mit ihnen zu arbeiten. Sie finden Live-Builds, Installationspakete und Images für virtuelle Maschinen. Darüber hinaus werden verschiedene Anleitungen angeboten, anhand derer Sie Ihre eigenen Baugruppen vorbereiten können. Bei Bedarf können Sie Ihr eigenes Image erstellen, um mit ARM zu arbeiten. Das System unterstützt die Arbeit mit dieser Architektur, die eine plattformübergreifende Funktionalität des Systems gewährleistet. In diesem Fall kann es sein mögliche Installation Kali Linux-Systeme auf einem Smartphone oder Tablet. Wenn Sie die erste Version bereits installiert haben, ist ein Upgrade auf die zweite Version innerhalb des Systems möglich. Verwenden Sie dazu einfach eine Reihe von Befehlen, die das Abrufen und Installieren einer neuen Distribution umfassen. Sie können sie finden detaillierte Beschreibung in offiziellen Begleitpapieren.

Kali Linux: Erste Schritte mit dem System

Ohne das Studium der Dokumentation wird es ziemlich schwierig sein, alle Funktionen des Kali Linux-Systems kennenzulernen. Leider sind Informationen zur Verwendung dieses Systems hauptsächlich auf Englisch verfügbar. Allerdings hat das System ziemlich viele russischsprachige Fans. Dies führte zur Erstellung zahlreicher russischsprachiger Handbücher, die auf der eigenen Praxis der Benutzer basieren. Darüber hinaus gibt es auch Kurse zur Ausbildung von Fachkräften vom Anfänger- bis zum Fortgeschrittenenniveau in Russisch.

Kali Linux: praktische Entwicklung

Um das System kennenzulernen, installieren Sie es einfach auf eine für Sie geeignete Weise. Die Auswahl der verfügbaren Kali Linux 2-Distributionen ermöglicht Ihnen dies. In der Anfangsphase ist es jedoch besser, eine virtuelle Maschine für Bildungszwecke zu verwenden. Dies wird völlig ausreichen, um die in diesem System enthaltenen Dienstprogramme zu studieren, sich an die Benutzeroberfläche zu gewöhnen und mit der Navigation im System zu beginnen. Eine Gebrauchsanweisung ist ein Muss, wenn Sie den Umgang mit Kali Linux erlernen möchten.

Zusätzlich zu der Tatsache, dass dieses Betriebssystem über enorme Fähigkeiten verfügt, die ohne Dokumentation nur schwer zu erlernen sind, benötigen Sie bei der Installation dieses Systems Einstellungen, die Ihnen die Möglichkeit geben, das System effizienter zu nutzen. Es ist besser, die praktische Entwicklung des Systems auf Ihrer eigenen Ausrüstung durchzuführen. So können Sie mögliche Probleme mit dem Gesetz vermeiden, wenn plötzlich einige Ihrer Handlungen im Widerspruch dazu stehen und Dritte davon erfahren.

Kali Linux: Starten von einem Flash-Laufwerk

Wenn die Systementwicklungsphase abgeschlossen ist, möchte der Benutzer dieses System wahrscheinlich zur Durchführung von Sicherheitsanalysen und zur Beseitigung erkannter Schwachstellen in bestehenden Netzwerken verwenden. Sie können Kali Linux auf einem Flash-Laufwerk installieren und haben die Distribution dann bei Bedarf immer laufbereit dabei. Dies ist ganz einfach, wenn Sie spezielle Dienstprogramme für das funktionierende Betriebssystem verwenden, beispielsweise Rufus.

Die Unterstützung für das Speichern von Dateien auf einem System, das auf einem Flash-Laufwerk installiert ist, kann manchmal nützlich sein. Diese Option ist vorhanden, es ist jedoch zu beachten, dass Sie für den beschriebenen Persistenzmodus zu Beginn jedes Startvorgangs den entsprechenden Modus angeben müssen. Dies ist notwendig, damit es nicht im normalen Live-Modus startet. Auch wenn in einer einfacheren Version ein 2-GB-Flash-Laufwerk ausreichen würde, dann ist im letzteren Fall zusätzlicher Speicherplatz erforderlich, um eine separate Partition zum Speichern von Informationen zu erstellen.

Warum ist es sinnvoll, das Kali Linux-System zu verwenden? Bei ihrer Arbeit nutzen Angreifer häufig besondere Mittel, was die Zeit, die für ein unbefugtes Eindringen in das Netzwerk erforderlich ist, erheblich verkürzen kann. Mit dem Kali-Linux-System kann das Hacken beispielsweise viel bequemer und einfacher werden. Dies gilt insbesondere dann, wenn sich die Standardeinstellungen und Passwörter nicht ändern. Dies kommt selbst in großen Konzernen recht häufig vor.

Die Beschaffung der benötigten Informationen wird dann zu einer rein technischen Angelegenheit. Für einen hochqualifizierten Spezialisten ist dieser Prozess nicht besonders schwierig. Es ist auch wichtig, mit denselben Tools Schwachstellen in Ihrem Sicherheitssystem zu identifizieren und so Angreifern das Leben zu erschweren. Geben wir ein einfaches Beispiel: Hacking Wlan Router A. Heutzutage sind solche Geräte in fast jeder Wohnung installiert, ganz zu schweigen vom Büro.

Kali Linux: Netzwerkdurchdringung über WLAN-Router

Um einen Router zu hacken, müssen Sie eine Suche nach Passwörtern organisieren. Selbst bei schneller Ausrüstung wird dies einen erheblichen Zeitaufwand erfordern. Moderne WLAN-Router arbeiten mit dem WPS-Protokoll, das die Netzwerkeinrichtung vereinfachen soll. Viele Benutzer verstehen Sicherheitsprobleme nicht drahtlose Netzwerke, und sie brauchen Hilfe bei der Einrichtung. Bei Verwendung des WPS-Protokolls ist es nicht erforderlich, die WPA/WEP-Verschlüsselungsparameter manuell festzulegen.

Nun können die Verschlüsselungsparameter durch einen Klick auf den entsprechenden Button am Router eingestellt werden. Auf den ersten Blick scheint das eine tolle Idee zu sein... Allerdings weist dieser Ansatz viele Schwachstellen auf, die dazu genutzt werden können, ein Passwort in wenigen Stunden zu knacken. Der WPS-PIN-Code besteht aus acht Zeichen. Das letzte Zeichen stellt die Prüfsumme dar. Es reicht aus, es nicht vollständig, sondern in Blöcken zu überprüfen, wodurch die Anzahl der möglichen Kombinationen auf 10998 reduziert werden kann.

Mit dem Kali-Linux-System ist es ganz einfach, einen WLAN-Router über aktiviertes WPS zu hacken, es wird sehr wenig Zeit in Anspruch nehmen. Sie benötigen lediglich Dienstprogramme zur Netzwerküberwachung und zum Erraten des PIN-Codes. Um Ihr Netzwerk vor Eindringlingen zu schützen, ist es daher besser, WPS auf Ihrem Router zu deaktivieren. Andernfalls kann sich jeder Nachbar mit Ihrem Netzwerk verbinden. Die Anweisungen zur Durchführung dieses Vorgangs sind recht einfach. Sie finden sie in allen Internetressourcen, die diesem System gewidmet sind.

Sicherheitsfragen von Betriebssystemen aufgebauter Organisationsnetzwerke waren schon immer der wichtigste Aspekt der Verwaltung. Die Diagnose von Schwachstellen erforderte viel Arbeit, und oft blieben auch danach Lücken für Angreifer bestehen. Solche Manipulationen sind mit der Einführung von Kali Linux viel einfacher geworden. Gebrauchsanweisungen sind meist nur auf Englisch verfügbar. Dieses System ist nicht für den dauerhaften Einsatz geeignet Heimgebrauch, zumal es für Anfänger nicht zu empfehlen ist. Dabei handelt es sich um ein professionelles Werkzeug, dessen Verwendung erlernt werden muss und dessen Feinabstimmung erforderlich ist. Und dies erfordert ausreichende Erfahrung und ein umfassendes Verständnis der durchgeführten Aktionen.

Wichtige Hinweise

Die Fähigkeiten des Betriebssystems Kali Linux sind so umfangreich, dass nicht jeder sie nutzt, um die Sicherheit seines eigenen Systems zu verbessern. Oft wird es zu einem praktischen Werkzeug für Fehlverhalten Eindringlinge. Daher ist es wichtig, bereits in der ersten Phase des Kennenlernens zu verstehen, dass bestimmte Manipulationen, die das System zulässt, illegal sein können. Schon die Installation von Kali Linux und das Ausprobieren zu Bildungszwecken kann in manchen Ländern zu unangenehmen Folgen führen.

Als kleinen Ratschlag empfehlen wir Ihnen, das System auf einem VPN zu installieren und dort zu arbeiten, wenn Sie sich nicht auf eine oberflächliche Untersuchung beschränken möchten. Beim Starten ist es auch notwendig, Schlüssel zu verwenden, um Probleme mit dem Gesetz zu vermeiden.

Was ist Kali Linux?

Der Vorgänger von Kali ist BackTrack Linux, das in engen Kreisen recht bekannt ist. Das zweite basiert auf Debian und bietet Unterstützung für Pakete und Anwendungen, die für dieses Betriebssystem entwickelt wurden, was die Arbeit durch die Verwendung vertrauter Tools recht komfortabel macht. Bei Bedarf auch für Kali Linux-Programme es wird ziemlich leicht zu finden sein.

Die Distribution umfasst alle Arten von Dienstprogrammen, mit denen Sie eine vollständige Sicherheitsüberprüfung durchführen können, um Eindringlinge zu verhindern. Mit den in Kali Linux verfügbaren Tools können laufende Dienste, der Zugriff auf einen Computer über das Netzwerk, verwendete Webanwendungen und vieles mehr analysiert werden.

Wie Sie bereits am Namen erkennen können, basiert das System auf dem Linux-Kernel. Die erste Version der Distribution wurde vor mehr als zwei Jahren veröffentlicht. Es enthielt die grundlegendsten Dinge, der Schwerpunkt lag eher auf der Funktionalität als auf der optischen Attraktivität. Doch die große Beliebtheit des Systems und seine aktive Nutzung im professionellen Umfeld führten dazu, dass Änderungen an der Distribution vorgenommen werden mussten.

Die Nutzerbewertungen von Kali sind überwiegend positiv. Das System ist im Vergleich zu BackTrack stabiler geworden, der Satz an Programmen und Dienstprogrammen hat sich erweitert, aber auf einigen Laptops erkennt das Betriebssystem manchmal den integrierten Wi-Fi-Adapter nicht mehr. Dies geschieht, wenn Sie den Live-Start von einem Flash-Laufwerk verwenden; das Problem wird durch die Verwendung eines externen Adapters oder die Installation des Betriebssystems auf der Festplatte behoben.

Änderungen in der neuen Version

Ende letzten Sommers wurde Kali Linux 2 veröffentlicht. Dank des veröffentlichten Updates ist das System deutlich stabiler und die Bedienoberfläche attraktiver geworden. Darüber hinaus sind viele Versorgungsunternehmen im Hinblick auf die Standards der Informationstechnologie über einen so langen Zeitraum veraltet. Mussten Sie früher neue Versionen selbst suchen und installieren, übernimmt diese Arbeit nun das System selbst, sodass Sie diese ohne großen Aufwand auf dem neuesten Stand halten können. Darüber hinaus erhielt das System selbst Unterstützung für den rollierenden Verteilungsmodus.

Technische Eigenschaften

Die neue Distribution basiert auf Linux Kernel-Versionen 4.0 in der Debian-Jessie-Version enthalten. Derzeit wird Gnome 3.14 verwendet und der Arbeitsbereich hat einen aktualisierten Stil und eine aktualisierte Benutzeroberfläche erhalten. Das Menü hat sich in einigen Elementen leicht geändert.

Verfügbare Builds

Derzeit gibt es verschiedene Verteilungskits, die unter bestimmten Bedingungen bequem zu verwenden sind. Sie können ganz einfach Live-Builds, Images für beliebte virtuelle Maschinen und Installationspakete finden. Darüber hinaus werden Anleitungen bereitgestellt, die Sie zur Vorbereitung Ihrer eigenen Baugruppen befolgen können. Bei Bedarf kann Ihr eigenes Image für die Arbeit mit ARM zusammengestellt werden; die Arbeit mit dieser Architektur wird perfekt unterstützt, wodurch ein plattformübergreifendes System gewährleistet wird. Dann wird es beispielsweise möglich sein, Kali Linux auf einem Tablet oder Smartphone zu installieren.

Für diejenigen, die bereits die erste Version installiert haben, ist ein Upgrade auf die zweite innerhalb des Systems möglich. Es reicht aus, eine Reihe von Befehlen zu verwenden, einschließlich des Erhaltens und Installierens einer neuen Distribution. Einzelheiten finden Sie in den offiziellen Begleitdokumenten.

Erste Schritte mit dem System. Theoretische Basis

Es ist schwierig, die umfangreichen Fähigkeiten des Systems zu verstehen, ohne die Kali-Linux-Dokumentation zu studieren. Gebrauchsanweisungen liegen leider in Form ausführlicher Handbücher vor Feinabstimmung Wie die meisten anderen Quellen ist es auf der offiziellen Website hauptsächlich auf Englisch verfügbar. Jedoch große Menge Fans wurden in der etablierten Community durch das Erscheinen detaillierter russischsprachiger Handbücher generiert, die auf ihrer eigenen Praxis basierten. Darüber hinaus gibt es Schulungen für Fachkräfte in Russisch, sowohl für den Einstieg als auch für Fortgeschrittene, für die professionelle Unternehmensarbeit.

Praktische Entwicklung

Um das System zu studieren, reicht es aus, es auf jede zugängliche und bequemste Weise zu installieren, zumal die große Auswahl an verfügbaren Kali Linux 2-Distributionen dies ermöglicht. Für Bildungszwecke, insbesondere in der Anfangsphase, ist die Verwendung jedoch besser virtuelle Maschine. Dies reicht aus, um die im Paket enthaltenen Dienstprogramme zu studieren, sich daran zu gewöhnen und sich sicher im System zurechtzufinden.

Wenn Sie den Umgang mit Kali Linux erlernen möchten, sind Gebrauchsanweisungen ein Muss. Zusätzlich zu der Tatsache, dass das Betriebssystem über umfangreiche Funktionen verfügt, die ohne Dokumentation schwer zu erlernen sind, benötigen Sie bei der Installation eine Konfiguration, die es Ihnen ermöglicht, diese am effektivsten zu nutzen.

Um dies zu verhindern, erfolgt die praktische Beherrschung der Werkzeuge am besten an der eigenen Ausrüstung mögliche Probleme mit dem Gesetz, wenn die ergriffenen Maßnahmen diesem widersprechen und die Tatsache ihrer Umsetzung auf irgendeine Weise Dritten bekannt wird.

Von einem Flash-Laufwerk ausführen

Nachdem Sie die Phase der Beherrschung des Umgangs mit dem System abgeschlossen haben, möchten Sie damit die Sicherheit analysieren und erkannte Schwachstellen in bestehenden Netzwerken im Unternehmen oder zu Hause beseitigen. Am einfachsten ist es, immer ein Distributionskit dabei zu haben, das bei Bedarf einsatzbereit ist. Es ist ziemlich einfach, wenn Sie es verwenden Spezialprogramme für ein funktionierendes Betriebssystem, zum Beispiel Rufus. Die Unterstützung für das Speichern von Dateien auf einem auf einem USB-Laufwerk installierten System auch nach einem Neustart kann oft nützlich sein. Diese Option ist ebenfalls verfügbar, es ist jedoch wichtig zu bedenken, dass Sie für den beschriebenen Persistenzmodus zu Beginn jedes Startvorgangs den entsprechenden Modus angeben müssen, damit nicht der normale Live-Modus startet. Wenn in einer einfachen Version außerdem ein 2-GB-Flash-Laufwerk ausreicht, ist im letzteren Fall zusätzlicher Speicherplatz erforderlich, um eine separate Partition zu erstellen, in der die erforderlichen Daten gespeichert werden.

Warum ist es sinnvoll, Kali Linux zu verwenden?

Bei ihrer Arbeit nutzen Angreifer spezielle Tools, die die Zeit für das unbefugte Eindringen in das Netzwerk erheblich verkürzen können. Mit Hilfe von Kali Linux wird beispielsweise das Hacken viel einfacher und bequemer, insbesondere wenn Passwörter und Standard-Hardwareeinstellungen nicht geändert werden. Leider kommt das auch in großen Konzernen recht häufig vor. Danach ist die Beschaffung der notwendigen Daten eine Frage der Technik; für einen qualifizierten Fachmann stellt der gesamte Prozess keine besonderen Schwierigkeiten dar. Umso wichtiger ist es, die gleichen Tools zu verwenden, um Schwachstellen in Ihren Abwehrmaßnahmen zu identifizieren, um es diesen Personen zu erschweren, ihre Arbeit zu erledigen. Ein einfaches praktisches Beispiel ist das Hacken von WLAN-Routern, die heutzutage in fast jeder Wohnung installiert sind, ganz zu schweigen von Organisationen.

Netzwerkdurchdringung über WLAN

Um einen WLAN-Router zu hacken, reicht es aus, Passwörter brutal zu erzwingen. Aber auch auf schnellen Geräten nimmt das viel Zeit in Anspruch. Moderne Router verwenden das WPS-Protokoll, das die Netzwerkeinrichtung vereinfachen soll. Nicht alle Benutzer verstehen die Sicherheit drahtloser Netzwerke; sie benötigen jede mögliche Unterstützung bei der Einrichtung. Durch die Verwendung dieses Protokolls ist es nicht mehr erforderlich, die WPA/WEP-Verschlüsselungsparameter manuell festzulegen, die einen Schutz vor unerwünschtem Zugriff bieten. Sie werden, wie auch der Netzwerkname, automatisch per Knopfdruck am Router eingestellt. Es scheint eine großartige Idee zu sein, aber wie so oft wurden Schwachstellen gefunden, die dazu genutzt werden könnten, in wenigen Stunden ein Passwort zu knacken.

Der WPS-PIN-Code besteht nicht nur aus 8 Zeichen, von denen das letzte ausreicht, um ihn in Blöcken und nicht als Ganzes zu überprüfen, wodurch die Anzahl der möglichen Kombinationen auf 10998 reduziert wird. Mit Kali Linux ist es Es ist ganz einfach, ein Wi-Fi-Netzwerk über aktiviertes WPS zu hacken, und es wird nicht viel Zeit in Anspruch nehmen. Ein Dienstprogramm, das das Netzwerk überwacht und eines, das direkt nach dem PIN-Code sucht, reicht aus. Für mehr Klarheit können Sie überprüfen, wie einfach und schnell dies auf Ihrem Heimrouter geschieht.

Um sich zu schützen, ist es daher besser, WPS auf dem Router zu deaktivieren, wo diese Option standardmäßig aktiv ist. Andernfalls kann sich jeder Nachbar, sogar ein Schulkind, mit dem Netzwerk verbinden und es nutzen. Die Gebrauchsanweisung ist recht einfach; dies ist eines der häufigsten Beispiele für alle diesem Betriebssystem gewidmeten Ressourcen.

Kali Linux WiFi: hacken

Kurz gesagt, mit dem Befehl iwconfig ermitteln wir die verfügbare Netzwerkschnittstelle (normalerweise heißt sie wlan0, kann aber abweichen).

Danach beginnen wir mit der Überwachung der aktiven Schnittstelle:

airmon-ngstartwlan0

Um herauszufinden, welche Netzwerke im Geltungsbereich liegen, führen Sie den folgenden Befehl aus:

Dabei ist mon0 der Name des zuvor ausgeführten Monitors.

Von der gesamten angezeigten Liste sind nur die Netzwerke von Interesse, bei denen WPS aktiviert ist. Um sie zu definieren, verwenden Sie den Befehl

Jetzt können Sie ein beliebiges Ziel auswählen und mit der Auswahl eines PIN-Codes beginnen:

Reaver -I mon0 -b -a -vv

Hier wird die BSSID aus dem Ergebnis des vorherigen Befehls geschrieben. Wenn alles richtig gemacht wurde, beginnt die Passwortsuche. Im Durchschnitt dauert es vier bis sechs Stunden, bis ein Netzwerk gehackt wird. Einige neue Router-Modelle verfügen jedoch über einen Schutz gegen WPS-Angriffe und schalten Brute-Force-Angriffe nach einer bestimmten Anzahl erfolgloser Versuche ab.

Und das ist nur eine Seite von Kali Linux. Die Gebrauchsanweisung vermittelt einen umfassenden Überblick über die Leistungsfähigkeit des Systems.

Heute machen wir uns weiterhin mit dem Betriebssystem vertraut, das für Pentester entwickelt wurde. Backtrack und jetzt Kali Linux sind für viele interessant, aber nicht jeder hat Erfahrung damit Linux-Systeme. In diesem Artikel werde ich versuchen, Ihnen zu erklären, was nach dem Herunterladen von Kali Linux zu tun ist und wie Sie es verwenden.

Starten von Kali Linux

Schauen wir uns zunächst den Start dieser Distribution an. Hier gibt es Optionen, je nachdem, ob Sie Kali von einer DVD oder einem Flash-Laufwerk ausführen oder ob es auf einer Festplatte installiert ist. Das Ausführen von DVD ist möglicherweise nur zu Informationszwecken erforderlich, da Änderungen nach einem Neustart nicht gespeichert werden. Daher werde ich nicht näher auf diese Option eingehen. Ich empfehle nicht, Kali als Hauptsystem zu installieren, da es sich um eine sehr eng fokussierte Distribution handelt und es keinen Sinn macht, sie täglich zu verwenden. Der Start von einem Flash-Laufwerk ist optimal, da im Falle einer Änderung (z. B. der Installation von Updates) alle Änderungen gespeichert werden und Sie Kali auf jedem Computer ausführen können.

Der Start von einem Flash-Laufwerk unterscheidet sich nicht wesentlich vom Start von einer DVD. Sie müssen zum BIOS Ihres Computers/Laptops gehen und das Flash-Laufwerk als erstes Gerät in die Startprioritätsliste aufnehmen. An verschiedene Computer Diese Liste wird anders angezeigt, sodass Sie sie selbst finden müssen. Die zweite Möglichkeit besteht darin, beim Starten des Computers die Liste der zu bootenden Geräte aufzurufen. Dies erfolgt üblicherweise über die Tasten F8, F11 oder F12. In jedem Fall muss das Flash-Laufwerk jedoch eingelegt werden, bevor Sie den Computer/Laptop einschalten.

Download-Optionen

Es gibt 3 Optionen zum Herunterladen von Kali Linux. Der erste ist der reguläre Download, den wir am häufigsten verwenden. Der nächste ist Sicherheitsmodus(Failsafe), wir verwenden es, wenn wir nicht auf die übliche Weise booten können. Der interessanteste Lademodus ist der Forensic-Modus. Dies ist ein Modus zur forensischen Untersuchung. Der Kern des Modus besteht darin, dass das Betriebssystem keine Spuren auf einem laufenden Computer hinterlässt (Beispiel: Es stellt keine automatischen Festplatten bereit, verwendet keine Swap-Partitionen usw.). Wenn Sie nicht verstehen, warum dies erforderlich ist, gehen Sie nicht dorthin.

Nach dem Herunterladen

Kali Linux startet standardmäßig über eine GUI, aber manchmal erscheint eine Konsole vor Ihnen und der Computer wartet auf einen Befehl. Kein Problem, starten Sie einfach die grafische Umgebung mit dem Befehl „startx“.

Wenn Sie zur Eingabe eines Passworts aufgefordert werden, wird Kali Linux standardmäßig installiert Root-Benutzer und das Passwort ist toor

Es ist sehr wichtig, mit einem aktualisierten System zu arbeiten. Daher sollten Sie als Erstes die Software aktualisieren. Gehen Sie dazu zum Terminal (Terminalprogramm) und führen Sie nacheinander 2 Befehle aus:

apt-get-Update

apt-get upgrade

Von Zeit zu Zeit werden wir gefragt, ob wir dieses oder jenes Paket wirklich installieren möchten – wir stimmen zu, indem wir die Y-Taste drücken.

Damit Programme funktionieren

Viele der Programme, die ich in der Rezension zu Kali Linux beschrieben habe, erfordern für ihren Betrieb die Ausführung von Daemons (in Windows nennt man das Dienste), aber in Kali sind sie standardmäßig gestoppt und können über das Menü Kali Linux → Systemdienste gestartet werden

Vergessen Sie nicht, eine Verbindung zum Netzwerk herzustellen. Glücklicherweise erfolgt dies in Kali über den Netzwerkmanager, der sich normalerweise in der Taskleiste befindet.

Zusätzliche Programme können über „Software hinzufügen/entfernen“ installiert werden, es befindet sich im Menü „Systemprogramme“.

So arbeiten Sie im Terminal (Konsole)

Obwohl die grafische Umgebung in Kali hervorragend ist, müssen wir immer noch häufig mit der Befehlszeile arbeiten. Wir haben dafür ein Programm namens Terminal (obwohl Sie zu diesem Zweck ein anderes Programm installieren können).

Zuerst „MC“ installieren – super Dateimanager für die Kommandozeile.

Sie können es mit dem Befehl installieren:

apt-get install mc

Großartig, jetzt sprechen wir über die Besonderheiten der Teamarbeit Linux-String. Denken Sie zunächst an Folgendes:

- Es kommt auf den Fall an, Ordner und Ordner sind nicht dasselbe!

- Die grafische Umgebung betrachtet Ordner und Dateien, die mit einem Punkt beginnen (Beispiel: .folder), als versteckte Dateien.

- Wenn Sie mit der Eingabe eines Befehls beginnen und die Tabulatortaste drücken, fügt der Computer ihn hinzu, wenn nur eine Option vorhanden ist, oder bietet eine Liste mit Optionen an, sofern welche möglich sind.

- Das Terminal speichert den Verlauf Ihrer Befehle; Sie können mit den Aufwärts- und Abwärtspfeilen durch zuvor eingegebene Befehle scrollen.

- Um die Ausführung eines Befehls zu unterbrechen, können Sie die Tastenkombination Strg-C, Strg-D und Strg-Z verwenden.

- Um ein detailliertes Handbuch für fast jedes Programm zu erhalten, können Sie den Befehl „man“ verwenden. Man ls zeigt beispielsweise ein Handbuch für den Befehl ls an

Dies sind Informationen, die einem Linux-Anfänger helfen können, aber gleichzeitig gehe ich davon aus, dass Sie wissen, wie man in der Windows-Konsole arbeitet

Eigentlich ist das alles, diese Informationen reichen aus, um mit Kali Linux zu arbeiten, und den Rest lesen Sie in den folgenden Artikeln.

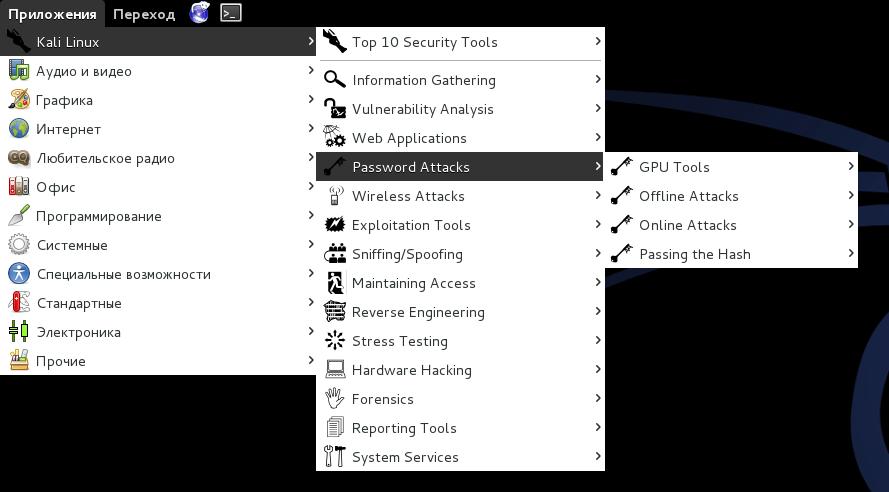

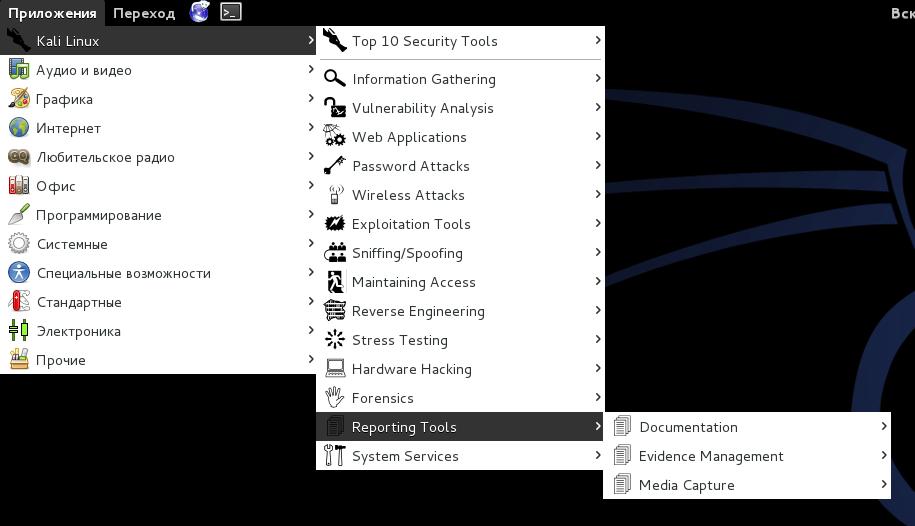

Es gibt viele Programme, die darauf abzielen, verschiedene Probleme in Kali Linux zu lösen, und obwohl sie in Abschnitte gruppiert sind, laufen einem immer noch die Augen aus, besonders wenn man sie zum ersten Mal trifft.

Informationsbeschaffung

Diese Aufklärungstools werden verwendet, um Daten über das Zielnetzwerk oder die Zielgeräte zu sammeln. Die Tools reichen von Gerätekennungen bis hin zur Analyse der verwendeten Protokolle.

Schwachstellenanalyse

Die Tools in diesem Abschnitt konzentrieren sich auf die Bewertung von Systemen auf Schwachstellen. In der Regel werden sie auf der Grundlage von Informationen gestartet, die mithilfe von Geheimdiensttools (aus dem Abschnitt „Informationsbeschaffung“) gewonnen wurden.

Web Applikationen

Diese Tools werden zur Prüfung und Ausnutzung von Schwachstellen in Webservern verwendet. Viele der Auditing-Tools fallen direkt in diese Kategorie. Wie dem auch sei, nicht alle Webanwendungen zielen darauf ab, Webserver anzugreifen, einige davon sind lediglich Netzwerktools. In diesem Abschnitt finden Sie beispielsweise Web-Proxys.

Passwort-Angriffe

Dieser Abschnitt der Tools befasst sich hauptsächlich mit Brute-Force (Ausprobieren aller möglichen Werte) oder dem Berechnen von Passwörtern oder dem Teilen von Schlüsseln, die zur Authentifizierung verwendet werden.

Drahtlose Angriffe

Diese Tools werden verwendet, um Schwachstellen in drahtlosen Protokollen auszunutzen. Hier finden Sie 802.11-Tools, darunter Tools wie Aircrack, Airmon und Tools zum Knacken von WLAN-Passwörtern. Darüber hinaus enthält dieser Abschnitt Tools im Zusammenhang mit RFID- und Bluetooth-Schwachstellen. In vielen Fällen müssen die Werkzeuge in diesem Abschnitt verwendet werden kabelloser Adapter, das von Kali so konfiguriert werden kann, dass es sich im Abhörzustand befindet.

Ausbeutungstools

Diese Tools werden verwendet, um in Systemen gefundene Schwachstellen auszunutzen. Typischerweise werden Schwachstellen im Rahmen einer Schwachstellenbewertung des Ziels identifiziert.

Sniffing und Spoofing

Diese Tools werden verwendet, um Netzwerkpakete zu erfassen und zu manipulieren Netzwerkpakete, Anwendungspaketerstellung und Web-Spoofing. Es gibt auch mehrere VoIP-Rekonstruktions-Apps

Zugriff aufrechterhalten

Aufrechterhaltungszugriffstools werden als Sprungbrett verwendet und auf dem Zielsystem oder Netzwerk installiert. Auf kompromittierten Systemen findet man häufig eine große Anzahl von Hintertüren und anderen Kontrollmöglichkeiten für den Angreifer, um alternative Routen für den Fall bereitzustellen, dass die vom Angreifer ausgenutzte Schwachstelle gefunden oder behoben wird.

Reverse Engineering

Diese Tools werden zum Ändern, Analysieren und Debuggen von Programmen verwendet. Das Ziel des Reverse Engineering besteht darin, zu analysieren, wie ein Programm entwickelt wurde, sodass es kopiert, geändert und zur Entwicklung anderer Programme verwendet werden kann. Reverse Engineering wird auch verwendet, um bösartigen Code zu analysieren, um herauszufinden, was passiert ausführbare Datei oder Forscher versuchen, Schwachstellen in der Software zu finden.

Belastbarkeitstest

Stresstest-Tools werden verwendet, um zu berechnen, wie viele Daten ein System verarbeiten kann. Eine Systemüberlastung kann zu unerwünschten Folgen führen, z. B. dazu, dass das Netzwerküberwachungsgerät alle Kommunikationskanäle öffnet oder das System herunterfährt (auch als Denial-of-Service-Angriff bezeichnet).

Hardware-Hacking

Dieser Abschnitt enthält Android-Tools, die als mobil und klassifiziert werden können Android-Tools die zur Programmierung und Steuerung kleiner elektronischer Geräte dienen

Forensik

Forensische Tools werden zur Überwachung und Analyse von Computer-, Netzwerkverkehr und Anwendungen eingesetzt.

Reporting-Tools

Berichtstools sind Methoden zur Bereitstellung von Informationen, die während der Ausführung einer Penetration gefunden werden.

Systemdienste

Hier können Sie Kali-Dienste aktivieren oder deaktivieren. Dienste werden in BeEF, Dradis, HTTP, Metasploit, MySQL und SSH gruppiert.

Der Kali Linux-Build enthält auch andere Tools wie Webbrowser und Schnelllinks zur Optimierung des Kali Linux-Builds, die in anderen Abschnitten des Menüs (Netzwerk, Suchtools und andere nützliche Anwendungen) angezeigt werden.

Kali Linux ist eine Distribution, die immer beliebter wird. Vor diesem Hintergrund gibt es immer mehr Benutzer, die es installieren möchten, aber nicht jeder weiß, wie es geht. In diesem Artikel wird erläutert Schritt-für-Schritt-Anleitung zur Installation von Kali Linux auf dem PC.

Für die Installation des Betriebssystems benötigen Sie ein Flash-Laufwerk mit einer Kapazität von 4 GB oder mehr. Das Kali-Linux-Image wird darauf geschrieben und der Computer wird dadurch gestartet. Wenn Sie über ein Laufwerk verfügen, können Sie mit der Schritt-für-Schritt-Anleitung fortfahren.

Zuerst müssen Sie das Betriebssystem-Image herunterladen. Dies geschieht am besten auf der offiziellen Website des Entwicklers, da sich dort die Distribution der neuesten Version befindet.

Auf der sich öffnenden Seite können Sie nicht nur die Methode zum Herunterladen des Betriebssystems (Torrent oder HTTP), sondern auch dessen Version bestimmen. Sie haben die Wahl zwischen einem 32-Bit- oder einem 64-Bit-System. Unter anderem ist es möglich in diesem Stadium Wählen Sie eine Desktop-Umgebung aus.

Sobald Sie sich für alle Variablen entschieden haben, beginnen Sie mit dem Herunterladen von Kali Linux auf Ihren Computer.

Schritt 2: Schreiben Sie das Image auf einen USB-Stick

Die Installation von Kali Linux erfolgt am besten von einem Flash-Laufwerk, daher müssen Sie zunächst ein Systemabbild darauf schreiben. Auf unserer Website können Sie es herausfinden Schritt für Schritt Anleitung Zu diesem Thema.

Schritt 3: Starten Sie den PC vom USB-Stick

Sobald das Flash-Laufwerk mit dem Systemabbild fertig ist, sollten Sie es nicht überstürzen USB-Anschluss, besteht der nächste Schritt darin, den Computer davon zu starten. Für den durchschnittlichen Benutzer wird dieser Vorgang recht kompliziert erscheinen, daher wird empfohlen, dass Sie sich zunächst mit dem relevanten Material vertraut machen.

Schritt 4: Installation starten

Sobald Sie vom Flash-Laufwerk booten, erscheint ein Menü auf dem Monitor. Hier müssen Sie die Installationsmethode für Kali Linux auswählen. Im Folgenden wird die Installation mit GUI-Unterstützung vorgestellt, da diese Methode für die meisten Benutzer am verständlichsten ist.

- IN « Startmenü» Installer Element auswählen „Grafische Installation“ und drücke Eingeben.

- Wählen Sie Ihre Sprache aus der angezeigten Liste aus. Es wird empfohlen, Russisch auszuwählen, da dies nicht nur die Sprache des Installationsprogramms selbst, sondern auch die Lokalisierung des Systems beeinflusst.

- Wählen Sie Ihren Standort aus, um die Zeitzone automatisch ermitteln zu lassen.

Hinweis: Wenn Sie das gewünschte Land nicht in der Liste finden, wählen Sie die Zeile „Andere“, um eine vollständige Liste der Länder der Welt anzuzeigen.

- Wählen Sie aus der Liste ein Layout aus, das im System standardmäßig verwendet wird.

Hinweis: Es wird empfohlen, das englische Layout zu installieren. Aufgrund der Wahl der russischen Sprache ist es in einigen Fällen nicht möglich, die erforderlichen Eingabefelder auszufüllen. Nach komplette Installation System können Sie ein neues Layout hinzufügen.

- Wählen Sie Hotkeys aus, die zum Wechseln zwischen Tastaturlayouts verwendet werden.

- Warten Sie, bis die Systemeinstellungen abgeschlossen sind.

Abhängig von der Leistung Ihres Computers kann dieser Vorgang lange dauern. Anschließend müssen Sie ein Benutzerprofil erstellen.

Schritt 5: Erstellen Sie ein Benutzerprofil

Ein Benutzerprofil wird wie folgt erstellt:

Nach Eingabe aller Daten beginnt der Ladevorgang des Programms zur Festplatten- oder SSD-Partitionierung.

Schritt 6: Partitionieren der Laufwerke

Die Markierung kann auf verschiedene Arten erfolgen: in automatischer Modus und manuell. Diese Optionen werden nun im Detail besprochen.

Automatische Markierungsmethode

Das Wichtigste, was Sie wissen sollten, ist, dass Sie bei einer automatischen Partitionierung der Festplatte alle Daten auf dem Laufwerk verlieren. Wenn sich wichtige Dateien darauf befinden, verschieben Sie sie daher auf ein anderes Laufwerk, z. B. Flash, oder legen Sie sie im Cloud-Speicher ab.

Um das Markup automatisch durchzuführen, müssen Sie also Folgendes tun:

- Wählen Sie im Menü die automatische Methode aus.

- Wählen Sie anschließend die Festplatte aus, die Sie partitionieren möchten. Im Beispiel gibt es nur eines.

- Bestimmen Sie als Nächstes die Layoutoption.

Durch die Auswahl „Alle Dateien in einem Abschnitt (empfohlen für Anfänger)“ erstellen Sie nur zwei Partitionen: die Root- und die Swap-Partition. Diese Methode wird denjenigen Benutzern empfohlen, die das System zur Evaluierung installieren, da ein solches Betriebssystem über ein schwaches Schutzniveau verfügt. Sie können auch die zweite Option wählen: „Separate Partition für /home“. In diesem Fall wird zusätzlich zu den beiden oben aufgeführten Abschnitten ein weiterer Abschnitt erstellt "/heim", wo alle Benutzerdateien gespeichert werden. Der Schutzgrad dieser Kennzeichnung ist höher. Aber es bietet immer noch nicht die maximale Sicherheit. Wenn du wählst „Getrennte Partitionen für /home, /var und /tmp“, dann werden zwei weitere Partitionen für Einzelpersonen erstellt Systemdateien. Auf diese Weise bietet die Markup-Struktur maximalen Schutz.

- Nachdem die Layout-Option ausgewählt wurde, zeigt das Installationsprogramm die Struktur selbst an. In dieser Phase können Sie Änderungen vornehmen: die Größe der Partition ändern, eine neue hinzufügen, ihren Typ und Speicherort ändern. Sie sollten jedoch nicht alle oben genannten Vorgänge ausführen, wenn Sie mit deren Durchführung nicht vertraut sind, da Sie sonst die Situation nur noch schlimmer machen können.

- Nachdem Sie das Markup überprüft oder die erforderlichen Änderungen vorgenommen haben, wählen Sie die letzte Zeile aus und klicken Sie auf die Schaltfläche "Weitermachen".

- Nun erhalten Sie einen Bericht mit allen am Markup vorgenommenen Änderungen. Wenn Ihnen nichts Unnötiges auffällt, klicken Sie auf den Eintrag "Ja" und drücken Sie die Taste "Weitermachen".

Manuelle Markierungsmethode

Die manuelle Markup-Methode unterscheidet sich von der automatischen darin, dass Sie so viele Abschnitte erstellen können, wie Sie möchten. Es ist auch möglich, alle Informationen auf der Festplatte zu speichern und zuvor erstellte Partitionen unangetastet zu lassen. Übrigens können Sie auf diese Weise Kali Linux neben Windows installieren und beim Starten Ihres Computers das erforderliche Betriebssystem zum Booten auswählen.

Zuerst müssen Sie zur Partitionstabelle gehen.

Jetzt können Sie mit der Erstellung neuer Abschnitte fortfahren, müssen jedoch zunächst deren Anzahl und Typ festlegen. Es gibt nun drei Markup-Optionen:

Markieren mit niedriges Niveau Sicherheit:

Mittlere Sicherheitsmarkierungen:

Kennzeichnung mit höchster Sicherheitsstufe:

Sie müssen lediglich das für Sie optimale Markup auswählen und direkt damit fortfahren. Es wird wie folgt durchgeführt:

- Doppelklicken Sie auf eine Zeile "Freier Platz".

- Wählen „Neuen Abschnitt erstellen“.

- Geben Sie die Speichermenge ein, die der erstellten Partition zugewiesen werden soll. Die empfohlene Menge können Sie einer der Tabellen oben entnehmen.

- Wählen Sie den Typ der zu erstellenden Partition aus.

- Geben Sie den Raumbereich an, in dem sich die neue Partition befinden soll.

Hinweis: Wenn Sie zuvor den logischen Partitionstyp ausgewählt haben, wird dieser Schritt übersprungen.

- Jetzt müssen Sie alle notwendigen Parameter einstellen, indem Sie sich auf die obige Tabelle beziehen.

- Doppelklicken Sie mit der linken Maustaste auf die Linie „Die Einrichtung der Partition ist abgeschlossen“.

Partitionieren Sie die Festplatte mithilfe dieser Anweisungen mit der entsprechenden Sicherheitsstufe und klicken Sie dann auf die Schaltfläche „Partitionierung abschließen und Änderungen auf die Festplatte schreiben“.

Als Ergebnis erhalten Sie einen Bericht mit allen zuvor vorgenommenen Änderungen. Wenn Sie bei Ihren Aktionen keine Unterschiede feststellen, wählen Sie aus "Ja". Als nächstes beginnt die Installation der Grundkomponente des zukünftigen Systems. Dieser Prozess ist ziemlich langwierig.

Übrigens können Sie ein Flash-Laufwerk auf die gleiche Weise markieren. In diesem Fall wird Kali Linux auf dem USB-Flash-Laufwerk installiert.

Schritt 7: Installation abschließen

Sobald das Basissystem installiert ist, müssen Sie noch einige weitere Einstellungen vornehmen:

- Wenn Ihr Computer bei der Installation des Betriebssystems mit dem Internet verbunden ist, wählen Sie "Ja", sonst - "Nein".

- Geben Sie einen Proxyserver an, falls Sie einen haben. Wenn nicht, überspringen Sie diesen Schritt, indem Sie auf klicken "Weitermachen".

- Warten Sie, während zusätzliche Software heruntergeladen und installiert wird.

- Installieren Sie GRUB, indem Sie auswählen "Ja" und drückend "Weitermachen".

- Wählen Sie das Laufwerk aus, auf dem GRUB installiert werden soll.

Wichtig: Der System-Bootloader muss auf der Festplatte installiert sein, auf der sich das Betriebssystem befindet. Wenn nur eine Festplatte vorhanden ist, wird diese als „/dev/sda“ bezeichnet.

- Warten Sie, bis alle verbleibenden Pakete auf dem System installiert sind.

- Im letzten Fenster werden Sie darüber informiert, dass das System erfolgreich installiert wurde. Entfernen Sie das Flash-Laufwerk vom Computer und drücken Sie die Taste "Weitermachen".

Nachdem alle Schritte abgeschlossen sind, wird Ihr Computer neu gestartet. Anschließend erscheint ein Menü auf dem Bildschirm, in dem Sie Ihren Benutzernamen und Ihr Passwort eingeben müssen. Bitte beachten Sie, dass der Eintrag unter erfolgt Konto Superuser, das heißt, Sie müssen den Namen verwenden "Wurzel".

Geben Sie abschließend das Passwort ein, das Sie bei der Installation des Systems erstellt haben. Hier können Sie die Desktop-Umgebung bestimmen, indem Sie auf das Zahnrad klicken, das sich neben der Schaltfläche befindet "Eingang", und wählen Sie das gewünschte aus der angezeigten Liste aus.

Abschluss

Nachdem Sie jeden Schritt der Anleitung abgeschlossen haben, werden Sie schließlich zum Desktop des Kali Linux-Betriebssystems weitergeleitet und können mit der Arbeit an Ihrem Computer beginnen.