Как обеспечить себе максимальную анонимность в сети. Как сохранить анонимность в интернете

В жизни бывает так, что нужна 100% анонимность при использовании интернета через браузер (обойдусь без примеров, а то в комменты опять придут суровые парни и будут обвинять меня в подстрекательстве и грозить отделом «К»). Как сделать так, чтобы сайты в интернете (например Google) не могли идентифицировать вас и записать сведения о каких-либо действиях в ваше досье?

Бывает, включишь VPN с режимом «инкогнито», нигде не авторизируешся, а AdSense внезапно пугает до боли знакомыми объявлениями. Как он определяет кто есть кто?

Чтобы ответить на этот вопрос, проведем эксперимент. Откроем вкладки в четырех браузерах:

- Tor Browser 6.0.2 (на основе Mozilla Firefox 45.2.0);

- Safari 9.0 (режим «инкогнито»);

- Google Chrome 52.0.2743.82 (режим «инкогнито»);

- Mozilla Firefox 46.0.01 (режим «инкогнито»).

И посмотрим, какие данные о человеке они могут собрать. Что мы рассказываем о себе сайту, набрав URL в адресной строке?

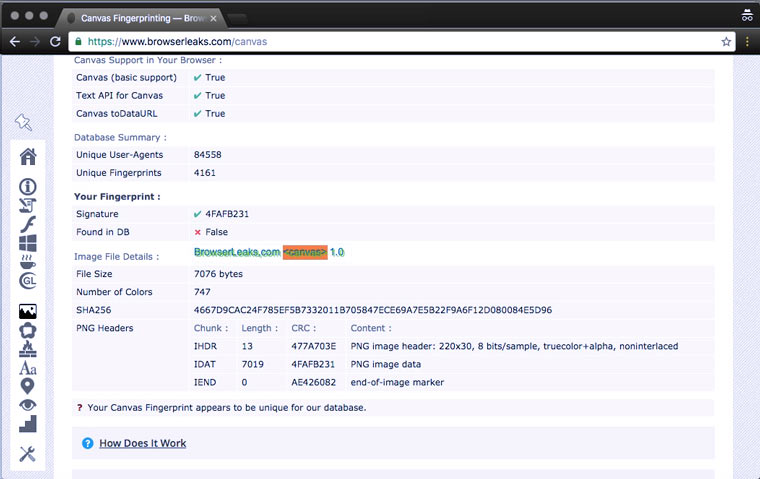

Предоставляем уникальные параметры рендеринга картинок (Canvas Fingerprinting)

Canvas Fingerprinting - технология идентификации пользователей, разработанная около 4 лет назад в AddThis. Принцип ее работы базируется на том, что когда при загрузке страницы происходит прорисовка (рендеринг) картинки (обычно это однотонный блок под цвет фона с невидимым текстом), то браузер для этого собирает кучу инфы о системе: какое есть железо и графические драйвера, версия GPU, настройки ОС, информация о шрифтах, механизмы сглаживания и множество других мелочей.

Вместе это огромное множество деталей образует уникальную характеристику, по которой можно отличить связку компьютер/браузер пользователя от всех других в мире. Для каждого она записывается в виде строки похожей на DA85E084. Бывают совпадения (по данным Panopticlick, в среднем шанс найти двойника 1 к ), но в таком случае можно дополнить их другими возможностями для установления личности (о них ниже).

Tor спрашивает разрешения о получении Canvas Fingerprinting и если проявить внимательность и не давать согласия, то эту инфу можно оставить при себе. А вот все остальные браузеры сдают своего владельца без единого писка.

Побробнее об этом методе идентификации можно почитать в Википедии .

Пробиваем себя по базам рекламных предпочтений

Скриптами для определения Canvas Fingerprint сейчас оснащены многие посещаемые сайты. Получив это уникальное значение, один сайт можно попросить у другого сведения о человеке. Например, привязанные аккаунты, друзей, используемые IP-адреса и информацию о рекламных предпочтениях . По ссылке ниже можно проверить, в каких системах есть сведения о ваших потребительских интересах, привязанные к Canvas Fingerprinting.

Tor опять попросил того же разрешение, что и в первом пункте и из-за моего отказа ничего не нашлось. Safari нашел меня в базах 3, Chrome в 13, а Firefox в 4. Если выйти из режима инкогнито, то в последнем число баз возрастает до 25, так как большинство из них используют для идентификации старые добрые cookies.

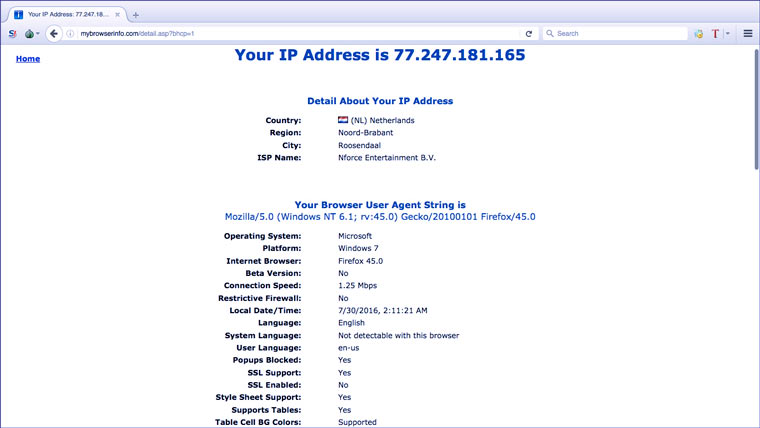

Делимся IP-адрес и оператором связи

В Tor с помощью кнопки New Identity можно менять «страну пребывания». А режимы «инкогнито» не скрывают IP-адрес (для этого надо дополнительно использовать прокси или VPN), а делятся с владельцам сайта вашим примерным местоположением и информацией об интернет-провайдере.

Раскрываем свой город и время в нем (при включенных службах геолокации)

На yandex.ru в Tor без всяких разрешений на определение местоположения показал, где я приблизительно нахожусь и который у меня час. С другими браузерами аналогично.

Отправляем свои точные координаты

Tor даже не стал спрашивать разрешения на определение координат и просто выдал нули. Safari, Chrome и Firefox спросили стандартное разрешение (как в обычном режиме) и не удосужились напомнить о том, что я шифруюсь и таких данных раскрывать не должна.

Раскрываем свой город и время в нем (при отключенных службах геолокации)

Потом я отключила службы геолокации на Mac и снова зашла на yandex.ru. Tor заставил сайт думать, что я в Румынии, но время оставил московское (по несовпадению IP и часового пояса можно будет на раз банить VPN-щиков в случае запрета). В других браузерах все осталось как раньше.

Дело в том, что «Яндексу» для определения местоположения не нужен GPS (или данные WPS от устройства). Ведь у него есть «Локатор»! Вошли в сеть через Wi-Fi? Точка доступа уже есть в базе (см. статью ). Раздали себе инет с телефона? Сотовая вышка сдаст.

Предоставляем сведения о языковых настройках

Еще один верный признак любителя VPN - несовпадение языка со страной, с IP которой он сидит. Tor подвел - язык у него всегда английский (но его можно поменять, но я думала, что должен меняется автоматически под страну). У остальных настройки такие же, как и в обычном режиме.

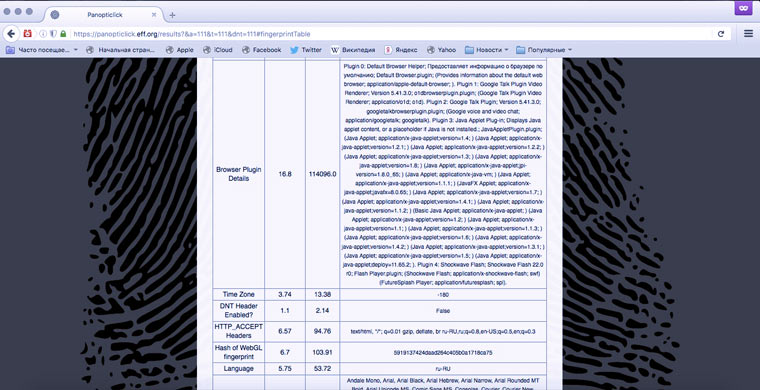

Рассказываем все о своем браузере и системе

Операционная система, скорость соединения, цветовые характеристики монитора, поддержка разных технологий, ширина окна браузера, версия Flash - куча мелочей, которые дополняют уникальную характеристику пользователя. Tor подтасовывает некоторые из этих данных (пример Windows 7), а остальные браузеры абсолютно честны.

Человек может сменить IP, включить «инкогнито», а скрипт для поднятия цен быстро вычислит: «Это кто такой к нам с тормознутым инетом, старой версией флеш и Windows XP второй раз зашел, но теперь решил притвориться жителем Сейшел? Повышаем на 20%!»

Делимся списком установленных плагинов

Еще одна характеристика, которая добавляет человеку уникальности - список плагинов (с информацией о версиях), установленных в его браузере. Tor их скрывает. Другие браузеры нет.

Как видите, Tor Browser обеспечивают неплохую анонимность. Но исторические факты говорят о том, что если человек совершает что-то действительно серьезное с помощью onion-сети, то его все же иногда находят . Все, наверное, помнят показательную историю с основателем Silk Road (магазина по продаже наркотиков) Росса Ульбрихта.

А режимы «инкогнито» нужны только, чтобы полазить за чужим компом и не оставить следов. Можно в дополнение к ним заблокировать JavaScript, это уменьшит число возможных способов идентификации, но многие сайты станут непригодными для использования.

Открываем список установленных в системе шрифтов (=> программ)

В дополнение к эксперименту хотелось бы рассказать об еще одной интересной функции современных браузеров. Любой сайт может получить список шрифтов, установленных в системе. У многих приложений есть какие-то свои уникальные шрифты и по ним можно определить род занятий человека. А исходя из этого показывать ему рекламные объявления. В Tor и режиме «инкогнито» это не работает (или выдается слишком короткий перечень).

Все это - вершина айсберга

Для защиты от вышеперечисленных способов идентификации есть специальные плагины для разных браузеров. Но не стоит тратить силы на их установку. Так как они не могут защитить от сбора всех возможных сведений.

Ведь в статье я показала самые простые и понятные примеры того, как браузеры собирают информацию о нас. Но их можно было бы привести гораздо больше: flash cookies, Silverlight cookies, отставание времени от поясного (у многих есть хотя 0,2-0,8 секунд) - множество мелочей, которые были бы лишними. Ведь читателю уже понятно, что открывая браузер он сообщает о себе миру огромное количество сведений и демонстрирует набор уникальных характеристик, которые отличает его компьютер от всех других.

Чем грозят все эти сборы информации?

Собирать сведения о большей части людей на планете нужно только с одной целью - повышать кликабельность рекламных объявлений, чтобы больше зарабатывать на этом. В принципе, от этого только польза - легче найти какие-то товары или услуги.

Еще продвинутые методы идентификации полезны магазинам для сбора сведений о клиентах. Чтобы человек не мог зайти на сайт под другим IP/отключив cookies и остаться неузнанным. Язык, время, редкий шрифт/плагин, характеристики монитора, характерная ошибка в поисковом запросе, по которому пришел - и все! Снимайте коньки, мы вас узнали. Сомнений нет, это тот самый человек, который год назад делал заказ #2389. С помощью этих данных автоматизированные маркетинговые системы могут продать ему больше.

Или естественно, все это могут использовать спецслужбы. Но кто знает, как у них там все работает.

Что нужно немедленно прекратить интернетом. Нужно только это правильно, максимально обеспечивая собственную безопасность. Главное, что для этого требуется: необходимость скрывать свой реальный IP-адрес и почтовый ящик. Так же соблюдайте элементарную осторожность и старайтесь по возможности не размещать в никакие личные данные: свой номер , адрес проживания, свои фотографии.

Адрес при посещении сайтов можно несколькими способами. Самый простой и доступный – это использование анонимных прокси-серверов (), работающих в режиме -сервисов. Прокси-сервер (от англ. Proxy - ) – это своеобразный посредник между вашим компьютером и интернетом. Выходя в сеть, вы сначала подключаетесь к прокси-серверу, а уже затем переходите на интересующие вас сайты. В результате владельцы этих сайтов могут получить не ваш реальный IP, а адрес используемого прокси-сервера.

В настоящее время в интернете существует довольно много бесплатных анонимайзеров, воспользоваться которыми может любой человек. Работать с ними очень просто, поскольку эти прокси используют привычный веб-интерфейс. Вам нужно просто зайти на страницу анонимайзера и ввести в поле для серфинга адрес того сайта, который вы намерены посетить. Одним из наиболее известных русскоязычных анонимайзеров на сегодня является www.anonymizer.ru . Но так же вы можете самостоятельно найти еще множество аналогичных сервисов, просто введя в поисковую систему запрос «анонимные прокси» или «анонимайзеры».

Анонимайзеры позволяют свободно серфить интернет и просматривать страницы, однако многие форумы и гостевые часто запрещают пользователям оставлять сообщения через анонимные прокси. В этом случае вам потребуется внести некоторые изменения в настройки вашего браузера, чтобы скрыть свой IP, но создавать видимость обычного соединения. В интернете существуют целые списки анонимных прокси-серверов, которые пользователи могут использовать или за небольшую плату. В этих списках содержатся IP анонимных прокси и номера портов, через которые должно осуществляться соединение. Вам потребуется найти подходящий работающий прокси, а затем изменить настройки браузера таким образом, чтобы все соединения с интернетом шли через прокси-сервер. В качестве используемого прокси укажите выбранный вами IP и введите номер соответствующего порта.

Если вы не очень уверенно ориентируетесь в настройках своего браузера, но вам необходимо сделать свое перемещение полностью анонимным, вы можете воспользоваться специальными программами. В частности, одной из наиболее эффективных является программа TOR (англ. The Onion Router), которую бесплатно можно скачать по адресу https://www.torproject.org . На этом же сайте вы можете прочитать подробную инструкцию и пояснения по работе с программой. Установив ТОР-браузер на свой компьютер, вы сможете не только безопасно перемещаться по сети, полностью скрывая свой IP, но и создавать собственные сайты, оставлять сообщения и обмениваться почтой. Единственный недостаток этого программного обеспечения – заметное снижение скорости соединения, что может создавать определенные неудобства.

После того как в США появились подробности программы разведки PRISM и пользователи узнали, что государство собирает данные у Google и Yahoo!, количество запросов анонимного поисковика DuckDuckGo резко увеличилось (с 1,7 млн до 3 млн). Поисковик не распознаёт IP-адрес, не сохраняет куки и историю запросов пользователя, так что не может выстраивать ответы по релевантности, таким образом позволяя видеть объективную выдачу.

Похожей стратегии придерживается и ряд других поисковиков, которые, впрочем, не обрели особой популярности. Самые известные - Ixquick и Start Page . Все они зарабатывают на медийной рекламе (в 2011-м выручка DuckDuckGo составила $115 000).

Почта

Различные системы позволяют завести временную почту или просто отправлять сообщения анонимно. C помощью «10 Minute Mail » можно завести ящик на 10 минут. Это, например, позволит зарегистрироваться на новом сайте и избежать дальнейшего спама. Если через 10 минут доступ к ящику ещё необходим, можно запросить продление. «10 Minute Mail» работает только для входящих сообщений.

Hushmail предлагает более сложную систему. Здесь нужно пройти регистрацию, после которой вы получите 25 мегабайт бесплатного пространства и до 10 гигабайт за $84,97 в год. Есть отдельный пакет для бизнеса - за $5,24 в месяц. Письма не сохраняются на сервере, восстановить пароль невозможно. Чтобы сайт вас не «забыл», необходимо логиниться раз в 10 дней.

Браузеры

Самый известный браузер, который обеспечивает доступ в «закрытый интернет», - Tor Browser Bundle . Считается, что его используют те, кто хочет зайти на запрещённые (или по другим причинам перешедшие в Tor) сайты. Но идея его создателей была в том, чтобы защищать пользователей от слежки и передачи данных рекламодателям. В привычных браузерах (Google Chrome, Internet Explorer, Firefox) анонимности можно добиться, переключившись в режим «инкогнито».

Анонимный поисковик Duckduckgo

Анонимный поисковик Duckduckgo

Почтовый сервис 10 Minute Mail

Почтовый сервис 10 Minute Mail

Анонимный браузер Tor Browser Bundle

Анонимный браузер Tor Browser Bundle

Облачное хранилище Spideroak

Облачное хранилище Spideroak

Сервис Anchorfree

Сервис Anchorfree

Сервис CyberGhost

Сервис CyberGhost

Облачное хранилище

Проект SpiderOak позиционирует себя как самое безопасное хранилище. Вся информация попадает на сервер в зашифрованном виде, при её обработке используется технология «zero-knowledge» (ноль информации). Таким образом вся информация может быть доступна только владельцу аккаунта. Сервис зарабатывает по модели freemium: 2 гигабайта можно получить бесплатно, за дополнительное пространство придётся платить $10 в месяц.

Безопасный доступ

Существуют сервисы, обеспечивающие безопасный доступ в интернет через VPN. Они используют специальное шифрование, которое защищает браузер, блокирует вредоносное ПО и позволяет заходить на cайты, которые могут быть недоступны в отдельных странах. AnchorFree предлагает соединение Hotspot Shield на любых устройствах за $30 в год. CyberGhost - похожие возможности бесплатно при ежемесячном трафике 1 гигабайт. Расширенные возможности будут стоить $49 в год. Cервисы также зарабатывают на рекламе.

Сначала хочу отметить, что данная тема очень обширна, и как бы я не старался донести все максимально сжато, но в то же время не упуская нужных подробностей и при этом излагать как можно более понятно для рядового пользователя, эта статья все равно будет пестрить различными техническими деталями и терминами, из-за которых придется лезть в гугл. Также предполагается, что читатель знаком хотя бы с основными моментами функционирования большинства популярных служб и самой глобальной сети.

В чем вообще заключается анонимизация?

Кроме нашумевшего на всех углах интернета мнения о сокрытии IP-адреса

есть еще множество других деталей. По большому счету все методы и средства анонимности преследуют цель сокрытия провайдера. Через которого уже можно получить физически точное местоположение пользователя, обладая дополнительной информацией о нем (IP, «отпечатки» браузера, логи его активности в определенном сегменте сети и пр.). А также большинство методов и средств направлены на максимальное сокрытие/нераскрытие этой косвенной информации, по которой позже можно будет спрашивать у провайдера нужного юзера.

Какие есть способы анонимизации пребывания в сети?

Если говорить про обособленные единицы анонимизации (ведь есть еще схемы в виде комбинирования того или иного средства анонимности), то можно выделить следующие:

1) Прокси-серверы

— бывают разных видов, со своими особенностями. По ним есть отдельный FAQ и другие топики на форуме;

2) VPN-сервисы

— тоже работают по разным протоколам, которые предлагают провайдеры на выбор, их различия и особенности см. ниже;

3) SSH-туннели

, изначально создавались (и функционируют по сей день) для других целей, но также используются для анонимизации. По принципу действия довольно схожи с VPN’ами, поэтому в данной теме все разговоры о VPN будут подразумевать и их тоже, но сравнение их все же будет позже;

4) Dedicated-серверы

— самое основное преимущество в том, что пропадает проблема раскрытия истории запросов узла, с которого проводились действия (как это может быть в случае с VPN/SSH или прокси);

5) Великий и ужасный Tor

;

6) — анонимная, децентрализованная сеть, работающая поверх интернета, не использующая IP-адресацию

(подробнее см. ниже);

7) Иные средства — анонимные сети, анонимайзеры

и др. В силу пока недостаточной популярности они еще не изучены (а следовательно не имеют относительной гарантии надежности) сообществом, но достаточно перспективны, о них также см. ниже;

Что стоит скрывать, или какие есть деанонимизирующие данные и методы их получения?

Сразу отмечу, что все (основные по крайней мере) средства и методы для сокрытия данных в ниже представленном списке будут освещены в остальных вопросах этого FAQ’a. Еще хочу обратить внимание на один интересный ресурс , который посвящен вопросам, какую информацию мы оставляем о себе в сети, заходя в разных устройств;

1) IP-адрес

, или самый популярный идентификатор в интернете. Дает возможность найти провайдера юзера и узнать у него точный адрес через тот же IP;

2) IP DNS провайдера

, который можно «потерять» через метод, называемый (утечки DNS

). Важно отметить, что эта утечка может произойти при связке HTTP/SOCKS4

(5 в некоторых случаях) + Tor! Поэтому тут надо быть особенно внимательными;

3) Если большая часть траффика долго выходит в интернет через один узел, например, тот же Tor, то можно провести так называемое профилирование — отнести определенную активность к определенному псевдониму, который можно сдеанонить через другие каналы;

4) Прослушивание трафика на выходном узле или (man in the middle);

5) Одновременное подключение к анонимному и открытому каналам может в некоторых ситуациях создать непрятности, например, при обрывании соединения у клиента, оба канала перестанут функционировать, и на сервере можно будет определить нужный адрес, сопоставив время отсоединения пользователей (правда, это довольно геморный и далеко неточный способ деанонимизации);

6) Деанонимизирующая активность в анонимном сеансе — пользвоание публичными сервисами, особенно теми, на которых уже есть информация об этом пользователе;

7) MAC-адрес

, который получает WiFi точка при подключении к ней (или он может быть бэкапнут коммутаторами одной из локальных сетей, через которую был осуществлен выход в интернет);

8) Информация из браузеров:

- Cookies — это текстовые файлы c какими-либо данными (как правило, уникальными для каждого пользователя), хранимые приложением (часто — браузером) для разных задач, например, аутентификации. Часто бывает, что клиент сначала посетил ресурс из открытого сеанса, браузер сохранил cookies, а потом клиент соединился из анонимного сеанса, тогда сервер может сопоставить cookies и вычислить клиента;

- Flash, Java, Adobe Reader — первые три плагина вообще можно выделить, как отдельные приложения на базе браузера. Они могут обходить прокси (DNS leaks ), засвечивать IP (IP leaks ), создавать свои подобия долгоживущих cookies и др. Также все три (в особенности этим грешит Flash) часто служат подспорищем для эксплуатации каких-нибудь 0-day или 1-day уязвимостей, позволяющих порой проникнуть в саму систему;

- JavaScript — исполняется на стороне клиента, не обладает таким широким спектром возможности в плане деанона, хотя может предоставить точную информацию об ОС, виде и версии браузера, а также имеет доступ к некоторым технологиям браузера, которые могут также, например, слить IP-адрес ;

- Browser fingerprint или отпечаток браузера — совокупность данных, которые браузер постоянно предоставляет серверу при работе с ним, что может сформировать достаточно уникальный «цифровой отпечаток», по которому можно будет найти юзера даже в анонимном сеансе или позже, по выходу из него;

Чем VPN отличается от прокси?

1) Трафик между клиентом и прокси передается в открытом виде, при использовании VPN уже идет шифрование;

2) Стабильность — при создании VPN соединения как правило постоянная, редко создаются разъединения, у прокси они происходят относительно чаще. Но все зависит от провайдера;

3) Кроме шифрования соединения VPN предоставляет более анонимный сервис в том плане, что используются DNS сервера VPN сервиса и не может произойти раскрытия приватных данных типа DNS leak , что ни чуть не хуже, чем раскрытие IP-адресаю Правда у SOCKS5 и SOCKS4a-прокси есть такая же возможность переложить DNS сервис на прокси-сервер;

4) VPN сервисы не ведут журналов или ведут на очень короткие сроки и неподробно (по крайней мере они так говорят), большинство прокси-серверов не дают таких обещаний;

Насколько эффективна цепочка из прокси-серверов?

Скорее она неэффективна, если ориентироваться по соотношению прироста времени деанонимизации на уменьшение скорости соединения от конечного ресурса к клиенту. К тому же, почти все недостатки деанонимизации, присущие прокси-серверам не исчезают при построении из них подобных цепочек. Поэтому можно сделать вывод, что данным методом при достижении анонимности лучше не пользоваться.

В FAQ’e про прокси-серверы не сказано о SOCKS4a, зачем он нужен?

Это промежуточная версия между 4 и 5 SOCKS’ами, в которой все функционирует аналогично 4, за исключением того, что SOCKS4a принимает только доменное имя вместо IP-адреса ресурса и сам его резолвит.

Можно поподробнее об особенностях, плюсах и минусах аренды dedicated-серверов?

Выделенный сервер предназначается далеко не для анонимизации, а для хостинга приложений, сервисов и всего другого, чегу заказчик посчитает нужным. Важно отметить, что арендатору предоставляется отдельная физическая машина, что дает ему некий гарант полного контроля этого узла и созадет важное преимущество для анонимности — уверенность в том, что история запросов никуда не утечет.

Учитывая вышесказанное и другие моменты можно выделить ряд преимуществ данного средства с точки зрения анонимизации:

1) Настройка HTTP/SOCKS-прокси или SSH/VPN-соединения на выбор;

2) Контроль истории запросов;

3) Спасает при атаке через Flash, Java, JavaScript, если использовать удаленный браузер;

Ну и недостатки тоже присутствуют:

1) Сильно дорогой метод;

2) В некоторых странах априори не может предоставлять анонимность, потому что арендатор обязан предоставить о себе данные: паспорт, кредитка и др;

3) Все соединения с выделенныем сервером логируются у его провайдера, так что тут возникает доверенность немного другого плана;

Через какие протоколы идет работа в VPN и какие у них есть особенности?

Лучше сразу рассматривать существующие сейчас варианты VPN, то есть какие связки и технологии предлагают провайдеры, если мы конечно не ставим цель поднять знания теории сетевых протоколов (хотя есть варианты с использоавнием одного единственного протокола, что мы также рассмотрим).

SSL

(Secure Socket Layer

) протокол защищенных сокетов — использует защиту данных с открытым ключом для подтверждения подлинности передатчика и получателя. Поддерживает надежность передачи данных за счет использования корректирующих кодов и безопасных хэш-функций. Один из наиболее простых и «низкоанонимных» протоколов для VPN-соединений, использоуется в основном прилоежниями-клиентами для VPN. Чаще является частью какой-нибудь свзяки при создении VPN-соединения.

PPTP

(Point-to-Point Tunneling Protocol

) — используется наиболее часто, довольно быстрый, легко настраивается, но считается наименее защищённым относительно других своих собратьев.

L2TP

(Layer 2 Tunneling Protocol

) + IPSec

(часто IPSec опускают в названии, как вспомогательный протокол). L2TP обеспечивает транспорт, а IPSec отвечает за шифрование. Данная связка имеет более сильное шифрование, чем PPTP, устойчива к уязвимостям PPTP, обеспечивает также целостность сообщений и аутентификацию сторон. Есть VPN на основе только протокола IPSec или только L2TP, но, очевидно, что L2TP + IPSec дают больше возможностей в защите и анонимизации, чем по отдельности.

OpenVPN

— безопасный, открытый, а следовательно, распространённый, позволяет обходить многие блокировки, но требует отдельного программного клиента. Технически это не протокол, а реализация технологии VPN. проводит все сетевые операции через TCP

или UDP

транспорт. Также возможна работа через большую часть прокси серверов, включая HTTP, SOCKS, через NAT

и сетевые фильтры. Для обеспечения безопасности управляющего канала и потока данных OpenVPN использует SSLv3/TLSv1

.

SSTP

— такой же безопасный, как и OpenVPN, отдельного клиента не требует, однако сильно ограничен в платформах: Vista SP1, Win7, Win8. Инкапсулирует PPP-кадры

в IP-датаграммы

для передачи по сети. Для управления туннелем и передачи PPP-кадров данных протокол SSTP использует TCP-подключение

(порт 443). Сообщение SSTP шифруется каналом SSL протокола HTTPS

.

Отдельно стоит отметить сервисы, предоставляющие такие услуги как «DoubleVPN», когда перед достижением нужного узла траффик проходит 2 разных VPN-сервера в разных регионах. Или существует еще более жесткое решение — «QuadVPN», когда используется 4 сервера, которые пользователь может выбрать сам и расположить в нужном ему порядке.

Какие минусы есть у VPN?

Конечно же, не такая анонимность, как у некоторых других сервисов типа Tor’a, и не только потому, что алгоритм и схема другие. Также при использовании VPN все таки в критических ситуациях придется больше полагаться на добросовестное исполнение обязанностей этого сервиса (минимальное журналирование, работа без бэкапов трафика и пр.).

Следующий момент состоит в том, что хоть VPN и скрывает IP в большинстве случаев, а также предотвращает DNS leak

, но есть ситуации, при которых и этот метод анонимизации даст сбой. А именно:

1) IP leak через WebRTC — на хроме и мозилле работает гарантированно и реализовывается через обычный JavaScript;

2) Утечка IP через Flash, инициировавший соединение с сервером и передавший ему IP клиента в обход VPN (правда работает не всегда);

Хотя эти случае можно предотвратить выключив у себя в браузере JS, Flash и Java;

3) При использовании клиентских настроек по умолчанию при разрыве соединения, в отличие от прокси-серверов, серфинг в сети будет продолжаться напрямую, уже не через виртульный канал, то есть будет полное палево;

Но этого можно избежать подкорректировав таблицу маршрутизации, где в качестве основного шлюза по умолчанию указать только шлюз VPN-сервера или перенастроить файрвол.

В чем различие между SSH-тунелями и VPN?

SSH-туннель ни что иное, как шифруемое по протоколу SSH соединение, где данные шифруются на стороне клиента и расшифровываются у получателя (SSH-сервера

). Создается для удаленного защищенного управления ОС, но как уже было написано выше, применяется еще для анонимизации. Поддерживает 2 варианта работы: посредством реализации приложением HTTP/SOCKS-прокси для направления траффика через локальный прокси-сервер в SSH-туннель. Или происходит создание практически полноценного (можно скзазать аналогичного, если брать последние версии SSH и OpenSSH) VPN-соединения.

VPN же разрабатывался в целях обеспечивать защищенный удаленный доступ к ресурсам корпоративных сетей, а следовательно компьютер, подключенный к VPN-серверу становиться частью локальной сети и может пользоваться ее сервисами.

То есть кроме технических мелких аспектов принципы функционирования схожи. А основное отличие состоим в том, что SSH-туннель — это соединение точка-точка, а VPN-соединение — это соединение устройство-сеть

(хотя спецы могут и перенастроить по своему усмотрению).

Как работает Tor со стороны клиента?

В сети море вариаций ответов на этот вопрос, но хочу попробовать изложить основы как можно более просто и лаконично, избавив читателя от копания в горах аналитической и сложной информации.

Tor — система маршрутизаторов, доступных только клиентам самого Tor’a, через цепочку которых клиент соединяется с нужным ему ресурсом. При дефолтных настройках количество узлов — три. использует многоуровневое шифрование. Опираясь на эти особенности, можно кратко описать общую схему доставки пакета данных от клиента к запрашиваемому ресурсу через 3 узла (то есть при настрйоках по умолчанию): предварительно пакет последовательно шифруется тремя ключами: сначала для третьего узла, потом для второго и в конце, для первого. Когда первый узел получает пакет, он расшифровывает «верхний» слой шифра (как при очистки луковицы) и узнаёт, куда отправить пакет дальше. Второй и третий сервер поступают аналогичным образом. А передача зашифрованных данных между промежуточнимы маршрутизаторами осуществляется через SOCKS-интерфейсы, что обеспечивает анонимность в купе с динамичным переконфигурированием маршрутов. И в отличие от статических прокси-цепочек, конфигурации луковых маршрутизаторов

может меняться чуть ли не скаждым новым запросом, что только усложняет деанон.

Какие преимущества и недостатки есть у Tor’a?

Из преимуществ стоит выделить:

1) Один из самых высоких уровней анонимности (при должной конфигурации), особнно в комбинации с другими способами типа VPN;

2) Простота в использовании — скачал, пользуйся (можно даже без особых настроек);

Недостатки:

1) Относительно низкая скорость, так как трафик идет через цепочку узлов, каждый раз происходит расшифровка и может проходить вообще через другой континент;

2) Выходной трафик может прослушиваться, а если не использовать HTTPS

, то и прекрасно фильтроваться для анализа;

3) Может не спасти при включенных плагинах — Flash, Java

и даже от JavaScript’a

, но создатели проекта рекомендуют эти дела отключать;

4) Наличие урпавляющих серверов;

Если сайт детектит Tor, то я никак не могу зайти на этот сайт анонимным используя его?

Попасть на такой сайт можно двумя способами. При помощи более изощренной схемы, которая де-факто делает это посещение еще более анонимным: связка Tor ⇢ VPN

, можно Tor ⇢ Proxy

, если не нужна дополнительная анонимность, а только факт сокрытия использования Tor для сервера сайта, но надо исползьовать именно в этой последовательности. Так получается, что сначала запрос идет через луковые хосты, затем через VPN/Proxy

, а на выходе выглядит, как будто просто VPN/Proxy

(или вообще обычное соединение).

Но стоит заметить, что взаимодействие этих связок вызывает бурные обсуждения на форумах, вот раздел о Tor и VPN на сайте лукового проекта.

Либо можно использовать так называемые мосты

(bridges

) — это узлы, не занесенные в центральный каталог Tor’a, как их настраивать можно посмотреть .

Можно ли как-то скрыть от провайдера факт использования Tor’a?

Да, решение будет почти полносью аналогичное предыдущему, только схема пойдет в обратном порядке и VPN соединение «вклинивается» между клиентов Tor’a и сетью луковых маршутизаторов. Обсуждение реализации такой схемы на практике можно найти на одной из страниц документации проекта.

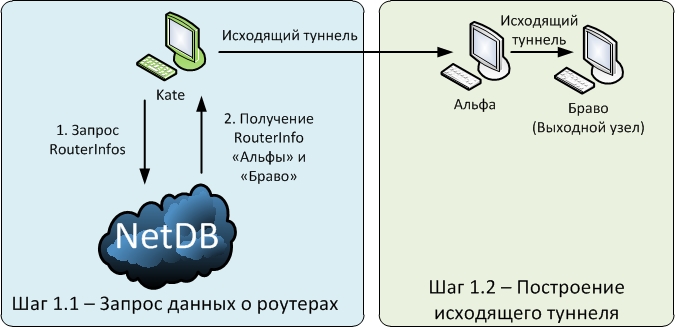

Что следует знать о I2P, и как эта сеть работает?

I2P

— распределенная, самоорганизующаяся сеть, основанная на равноправии ее участников, отличающаяся шифрованием (на каких этапах оно происходит и какими способами), переменнами посредниками (хопами), нигде не используются IP-адреса

. В ней есть свои сайты, форумы и другие сервисы.

В сумме при пересылке сообщения используется четыре уровня шифрования (сквозное, чесночное, туннельное

, а также шифрование транспортного уровня

), перед шифрованием в каждый сетевой пакет автоматически добавляется небольшое случайное количество случайных байт, чтобы ещё больше обезличить передаваемую информацию и затруднить попытки анализа содержимого и блокировки передаваемых сетевых пакетов.

Весь трафик передается по туннелям — временные однонаправленные пути, проходящие через ряд узлов, которые бывают входящими или исходящими. Адрессация происходит на основе данных из так называемой сетевой базы NetDb

, которая распределена в той или иной мере по всем клиентам I2P

. NetDb

содержит в себе:

- RouterInfos — контактные данные роутеров (клиентов), используются для построения туннелей (упрощая, они представляют собой криптографические идентификаторы каждого узла);

- LeaseSets — контактные данные адресатов, используются для связи исходящих и входящих туннелей.

Принцип взаимодействия узлов этой сети.

Этап 1. Узел «Kate» строит исходящие туннели. Он обращается к NetDb за данными о роутерах и строит туннель с их участием.

Этап 2. «Boris» строит входной туннель аналогично тому, как и строится исходящий туннель. Затем он публикует свои координаты или так называемый «LeaseSet» в NetDb (здесь отметьте, что LeaseSet передается через исходящий туннель).

Этап 3. Когда «Kate» отправляет сообщение «Boris’у», он запрашивает в NetDb LeaseSet «Boris’а». И по исходящим туннелям пересылает сообщение к шлюзу адресата.

Еще стоит отметить, что у I2P есть возможность выхода в Интернет через специальные Outproxy, но они неофициальные и по совокупности факторов даже хуже выходных узлов Тоr. Также внутренние сайты в сети I2P доступны из внешнего Интернета через прокси-сервер. Но на этих входных и выходных шлюзах высока вероятность частично потерять анонимность, так что надо быть осторожным и по возможности этого избегать.

Какие есть преимущества и недостатки у I2P сети?

Преимущества:

1) Высокий уровень анонимности клиента (при любых разумных настрйоках и использовании);

2) Полная децентрализация, что ведёт к устойчивости сети;

3) Конфиденциальность данных: сквозное шифрование между клиентом и адресатом;

4) Очень высокая степень анонимности сервера (при создании ресурса), не известен его IP-адрес;

Недостатки:

1) Низкая скорость и большое время отклика;

2) «Свой интернет» или частичная изолированность от интернета, с возможностью туда попасть и повышением вероятности деанона;

3) Не спасает от атаки через плагины (Java, Flash

) и JavaScript

, если не отклчить их;

Какие еще есть сервисы/проекты по обеспечению анонимности?

- Freenet — одноранговая сеть распределенного хранения данных;

- GNUnet — скоординированный набор софта для peer-to-peer соединения, не нуждающегося в серверах;

- JAP — John Donym , в основу взят Tor;

- — кроссплатформенный софт для бессерверного обмена письмами, мгновенными сообщениями и файлами с помощью шифрованной одноранговой F2F (friend-to-friend) сети;

- Perfect Dark — японский клиент под винду для файлового обмена. Анонимность сети Perfect Dark базируется на отказе от использования прямых соединений между конечными клиентами, неизвестности IP-адресов и полном шифровании всего, что только можно;

Следующие 3 проекта особенно интересные тем, что их цель — скрыть пользователя реализуется путем освобождения от провайдерской зависимости при интернет-соединении, за счет построения беспроводных сетей. Ведь тогда интернет станет еще более самоорганизованным:

- Netsukuku — Networked Electronic Technician Skilled in Ultimate Killing, Utility and Kamikaze Uplinking ;

- B.A.T.M.A.N — Better Approach To Mobile Ad-hoc Networking ;

Есть ли какие-то комплексные решения по обеспечению анонимности?

Кроме связок и комбинаций различных методов, вроде Tor+VPN

, описанных выше можно воспользоваться дистрибутивами линукса, заточенными на эти потребности. Преимущество такого решения в том, что в них уже есть большинство этих комбинированных решений, все настройки выставленны на обеспечение максимального количества рубежей для деанонимизаторов, все потенциально опасные службы и софт вырезаны, полезные установлены, в некоторых помимо документации есть всплывающие подсказки, которые не дадут поздним вечером потерять бдительность.

По своему опыту и некоторых других знающих людей я бы выбрал дистрибутив Whonix , так как он содержит в себе самые новые техники по обеспечению анонимности и безопасности в сети, постоянно развивается и имеет очень гибкую настройку на все случаи жизни и смерти. Также имеет интересную архитектуру в виде двух сборок: Gateway

и Workstation

, которые в функционируют в связке. Основное преимущество этого состоит в том, что если в результате появления какой-нибудь 0-day

в Tor или самой ОС, через которую попробуют раскрыть прятавшегося пользователя Whonix

, то будет «деанонимизирована» только виртуальная Workstation и атакующий получит «очень ценную» информацию типа IP 192.168.0.1

и Mac address 02:00:01:01:01:01

.

Но за наличие такого функционала и гибкости в настройке надо платить — этим обуславливается сложность конфигурации ОС из-за чего ее порой ставят в низ топа операционок для анонимности.

Более легкие в настройке аналоги — это довольно известные , рекомендованный Сноуденом, и Liberte , которые также можно с успехом использовать в этих целях и которые обладают очень хорошим арсеналом для обеспечения анонимности.

Есть еще какие-нибудь моменты при достижении анонимности?

Да, есть. Существует ряд правил, которых желательно придерживаться даже в анонимном сеансе (если стоит цель достичь практически полной анонимности, конечно) и мер, которые необходимо предпринять перед входом в этот сеанс. Сейчас о них будет написано подробнее.

1) При использвоании VPN, Proxy

и пр. всегда в настрйоках устанавливать использование статических DNS-серверов

провайдера сервиса, дабы избежать утечек DNS. Или выставлять должные настройки в барузере или межсетевом экране;

2) Не использовать постоянные цепочки Tor, регулярно менять выходные узлы (VPN-серверы, прокси-серверы);

3) При пользовании браузером отключать по возможности все плагины (Java, Flash, еще какие-нибудь Adobe’вские поделки) и даже JavaScript (если задача полностью минимализировать риски деанона), а также отрубать использование cookies, ведение истории, долгосрочного кэширования, не разрешать отправлять HTTP-заголовки User-Agent

и HTTP-Referer

или подменять их (но это специальные браузеры для анонимности нужны, большинство стандартных не позволяют такую роскошь), использовать минимум браузерных расширений и тд. Вообще есть еще один ресурс , описывающий настройки для анонимности в различных браузерах, к которому тоже при желании стоит обратиться;

4) При выходе в анонимном режиме в сеть следует исопльзовать «чистую», полностью обновленную ОС с самыми последними стабильными версиями ПО. Чистая она должна быть — чтобы было сложнее отличить «отпечатки» ее, браузера и другого софта от среднестатистических показателей, а обновленная, чтобы понижалась вероятность подхватить какую-нибудь малварь и создать себе определенных проблем, ставящих под угрозу работу всех сосредоточенных для анонимизации средств;

5) Быть внимательным при появлении предупреждений о валидности сертификатов и ключей, для предотвращения Mitm-атак

(прослушки незашифрованного трафика);

6) Не допускать никакой левой активности в анонимном сеансе. Например, если клиент из анонимного сеанса заходит на свою страницу в соц. сети, то его интернет-провайдер об этом не узнает. Но соц. сеть, несмотря на то, что не видит реальный IP-адрес клиента, точно знает, кто зашел;

7) Не допускать одновременного подключения к ресурсу по анонимному и открытому каналу (описание опасности было приведено выше);

8) Стараться «обфусцировать» все свои сообщения и другие продукты авторского интеллектуального производства, так как по жаргону, лексике и стиллистике речевых оборотов можно с довольно большой точностью определить автора. И уже есть конторы, которые делают на этом целый бизнес, так что не надо недооценивать этот фактор;

9) Перед подключением к локальной сети или беспроводной точке доступа предварительно менять MAC-адрес

;

10) Не использовать любое недоверенное или непроверенное приложение;

11) Желательно обеспечить себе «предпоследний рубеж», то есть какой-то промежуточный узел до своего, через который вести всю активность (как это делается с dedicated-серверами или реализовано в Whonix

), чтобы в случае преодоления всех предыдущих преград или заражения рабочей системы третие лица получали доступ к болванке-посреднику и не имели особых возможностей продвигаться в вашу сторону дальше (или эти возможности были бы карйне дороги или требовали затраты очень большого количества времени);

Подытожить можно вполне очевидным выводом: чем анонимнее/безопаснее технология или метод, тем меньше скорости/удобства будет при их использовании. Но порой бывает лучше потерять пару-тройку минут в ожидании или потратить чуть больше сил и времени на пользвование сложными техниками, чем терять потом значительно большее количество времени и других ресурсов от последствиий, которые могут произойти из-за решения где-то подрасслабиться.

Last updated by at Январь 18, 2016 .

29.01.17 3.9KВ этой статье мы расскажем обо всех аспектах, касающихся анонимности в Сети , чтобы вы могли сохранить свою конфиденциальность, просматривая страницы в интернете:

Мы не говорим, что можно стать полностью анонимным, это практически невозможно. Но что мы на самом деле можем сделать, так это попытаться сделать онлайн-взаимодействие более скрытыми.

Оставайтесь инкогнито

Приватный режим просмотра или режим инкогнито — это функция, которая является вторым наиболее популярным вариантом просмотра в браузерах. Он вполне подойдет для тех случаев, когда вы выходите в интернет с чужого компьютера и хотите проверить свои учетные записи в Facebook , Twitter или электронную почту.Точно так же он идеально подходит для тестирования сайтов, которые сильно загружены куками. А также для тех случаев, когда к компьютеру, на котором вы работаете, существует публичный доступ.

Приватный просмотр не стирает полностью ваши отпечатки пальцев. Отдельные элементы, такие как поиск DNS и некоторые куки, могут остаться после сеанса. Так что лучше рассматривать программы для анонимности в Сети в качестве временной меры. Основное, на чем я хочу заострить ваше внимание – не сохраняйте историю просмотра на общедоступном компьютере.

Если вам нужен оптимальный пример, то откройте приватный сеанс просмотра и просмотрите несколько сайтов, а затем выйдите из сеанса, перейдите к командной строке и введите следующее:

Ipconfig / displaydns и нажмите Enter .

Это будет список всех кэшированных записей DNS , посещенных с вашего компьютера, независимо от того, использовали ли вы приватный сеанс просмотра или нет.

Чтобы удалить записи, введите следующую команду:

Ipconfig / flushdns и нажмите Enter .

Таким образом, список будет очищен и любые попытки получить к нему доступ будут невозможны. Также целесообразно настроить пакетный файл, который будет запускать браузер в режиме приватного просмотра, а при закрытии автоматически очищать записи DNS. Этот метод можно использовать, чтобы поддерживать определенный уровень конфиденциальности.

Фальшивая личность

Использование фальшивой личности звучит интригующе, чем есть на самом деле, но во многих случаях это довольно эффективно для достижения анонимности в сети интернет :

Рассмотрим такой пример: вы используете адрес электронной почты для входа в Facebook , Twitter , eBay и онлайн-игры. Это может показаться вполне разумным, однако для хакера задача теперь существенно облегчается. Ему достаточно взломать только одну учетную запись или отследить вас. А вот, если бы у вас было много псевдонимов, то хакеру потребовалось бы гораздо больше времени и усилий, чтобы отследить все фальшивые личности и определить настоящего пользователя.

Это простая концепция, но ее можно с успехом применять, чтобы замаскировать свою сетевую активность. Были случаи, когда люди использовали свыше пятидесяти фальшивых имен и адресов электронной почты для входа на сайты, чтобы избежать определения своих реальных данных.

Существует немного причин предоставлять в интернете свою реальную личность. Преимущественно сайты только собирают и продают ваши данные, или используют их в рекламных целях, поэтому ни в коем случае не предоставляйте ваш реальный адрес электронной почты, домашний адрес или контактную информацию на публичных сайтах:

Если использование фальшивых личностей доставляет определенные неудобства и вам нужно что-то наподобие генератора фальшивых личностей, то вы найдете его здесь .

Как сохранить анонимность в Сети? Этот сайт может полностью создать поддельную личность с именами, адресами, адресами электронной почты и номерами телефонов. Он даже может предоставить вам ряд поддельных кредитных карт, девичью фамилию матери, транспортное средство, группу крови, рост, вес и QR-код , которые можно использовать на не слишком надежных сайтах. Очевидно, что все предоставляемые данные поддельные, и любое сходство с реальным человеком является случайным.

Также генератор фальшивых имен создает ложный адрес электронной почты, который является рабочим, и вы можете пользоваться им для получения одноразовых ссылок на подтверждение адреса электронной почты. Однако нельзя быть уверенными в том, кто также пользуется этим сервисом. Никто не знает, кто еще имеет доступ к этой системе. Так что лучше рассматривать ее, как инструмент генерации адресов электронной почты, которые можно использовать для заполнения различных онлайн-форм.

Инструменты, которые помогают оставаться невидимым

Существует целый ряд программ, с помощью которых можно скрыть свои действия, стереть цифровые «отпечатки пальцев» или оставаться невидимыми в интернете. Наиболее известной из них является Tor Network . Но те, кому, требуется более высокий уровень шифрования и анонимности, могут рассмотреть возможность использования VPN (Virtual Private Network ).

Tor Network

Tor — это программа для анонимности в Сети на русском, с помощью которой ваши онлайн-соединения пропускаются через связанные сети, каждая из которых принадлежит добровольцам со всего мира. Суть данной концепции заключается в том, чтобы блокировать возможность отследить пользователя и узнать его местоположение, а вам самим предоставить возможность посещать заблокированные сайты:

Tor Browser Bundle — это бесплатный пакет для Windows , Mac и Linux , который при запуске автоматически соединяет вас с Tor Network , а также запускает специально разработанную и модифицированную версию Firefox .

После запуска пакета, когда вы начинаете просмотр сайтов через Tor , весь контент, к которому вы подключаетесь, передается в зашифрованном виде и пропускается через упомянутую выше систему сетей. Tor Browser Bundle эффективно работает с любыми TCP-приложениями для мгновенного обмена сообщениями, удаленного входа и другими браузерами. Тем не менее, этот продукт не гарантирует 100 % анонимность, и он не должен использоваться для того, чтобы скачивать нелегальную музыку или фильмы. Это может вызвать перегрузку в сети Tor и спровоцировать проблемы у пользователей, которые используют пакет в надлежащих целях.

Протоколы, которые применяются на P2P-сайтах , часто можно использовать для сканирования IP-адреса , и они позволяют вычислить ваш фактический IP-адрес , а не тот, который сгенерировал Tor .

Тем не менее, Tor — это отличный продукт, которым можно воспользоваться, чтобы сохранить анонимность. Встроенная версия Firefox , основанная на Extended Support Release (ESR ) Firefox от Mozilla , специально модифицирована для оптимизации функций безопасности и конфиденциальности. Для этого был заблокирован доступ к элементу Components.interfaces , который может быть использован для идентификации платформы компьютера пользователя. За исключением некоторых Flash-дополнений запрещено кэширование SSL-сеансов и заблокирована утечка информации о DNS через WebSockets .

Используя Tor Browser Bundle , вы будете относительно защищены от онлайн-снупинга (кроме самых хитроумных злоумышленников ). Хотя обеспечить полную анонимность в Сети вам не удастся:

Если вы посмотрите на приведенный выше скриншот, то увидите, что с помощью навигации через Tor ваш IP-адрес скрыт. Это достигается через отключение JavaScript . Кроме этого модифицированная версия браузера успешно заблокировала скрипты, необходимые для сбора сведений о вашей системе.

Если вы хотите попробовать Tor Browser Bundle и посмотреть, насколько успешно он скрывает ваши цифровые «отпечатки пальцев», перейдите на сайт Tor , где можно скачать сам пакет. А также получить дополнительную информацию о том, как Tor помогает в достижении анонимности и безопасности при работе в интернете.

HMA VPN

Это впечатляющий VPN-сервис из Великобритании, который дает возможность пользователю скрывать свои IP-адреса , разблокировать некоторые сайты, каналы с географическими ограничениями и анонимно посещать сайты через один из более чем 50 тысяч приватных и анонимных IP-адресов компании:

934 VPN-сервера HMA размещены в 190 странах, они используют протоколы OpenVPN , PPTP и L2TP . Это полезное и простое в использовании программное обеспечение. Все, что вам нужно сделать, это подписаться на один из тарифных планов: 7,99 фунта стерлинга за один месяц, 5,99 фунта стерлинга в месяц на шесть месяцев или 4,99 фунта стерлинга в месяц на год. После этого нужно установить программное обеспечение, ввести имя пользователя, пароль и подключиться к сервису.

Вся сложная работа и конфигурирование VPN для анонимности в сети интернет осуществляется автоматически. Кроме этого специальная встроенная функция «Speed Guide » будет автоматически выбирать самый быстрый VPN-сервер на основе вашего текущего местоположения и соединения.

Программное обеспечение доступно для Windows , Mac и Linux . После того, как вы зарегистрировали учетную запись и оплатили выбранный тарифный план, можно скачать необходимый софт через панель управления HMA :

Менеджер программного обеспечения VPN включает в себя некоторые интересные функции, одной из которых является обзор по скорости соединения. Также можно выбрать, какой протокол VPN вы хотите использовать. Одним из наиболее популярных и, самых быстрых протоколов является OpenVPN . Кроме этого можно задать параметры смены IP-адреса случайным образом каждые несколько минут.

Программа содержит удобную функцию «Secure IP Bind «, которая не дает приложениям подключаться к интернету, когда HMA VPN не запущен. Вы можете самостоятельно выбрать VPN-сервер конкретной страны и настроить соотношение загрузки, чтобы подключиться к VPN-серверу с наименьшим количеством пользователей и получить в свое распоряжение больше ресурсов.

CyberGhost

VPN , который по праву считается одним из лучших методов анонимности в Сети . Недавно была представлена версия CyberGhost 5.5, которая включает в себя ряд дополнительных преимуществ, доступных в платном пакете. Скрыть ваш IP-адрес и зашифровать подключение для команды CyberGhost является нормой, но они чувствуют, что могут сделать для вас еще больше:

Новые функции включают в себя Ad-Blocker , защиту от вредоносных программ и вирусов, сжатие данных, предотвращение отслеживания, функцию принудительного перехода на HTTPS , а также доступ через наиболее быстрые сервера.

Функция сжатия данных увеличивает скорость мобильного соединения, а также определяет и активно удаляет любой контент, способствующий сбору информации о посещенных вами ресурсах.

Принудительный переход на HTTPS является полезной функцией, которую не реализуют многие VPN . Принудительно переходя на защищенное соединение, вы повышаете безопасность вашей работы в Сети и уменьшаете риск кражи ваших данных:

Помимо новых функций версия CyberGhost 5.5 характеризуется более быстрым и удобным интерфейсом. Подключение к серверам, расположенным за пределами Великобритании, стало более быстрым, а общая скорость загрузки увеличилась. Также сервис предоставляет удобные графики, которые отображают, сколько случаев блокировки, отслеживания и принудительного перехода на HTTPS имело место во время использования CyberGhost .

Для получения дополнительной информации о том, как сохранить анонимность в Сети и о стоимости различных тарифных планов, посетите сайт CyberGhost .

Дополнения для браузеров

Если уменьшение объема трафика для вас не слишком актуально, и вы обеспокоены лишь возможностью отслеживания действий со стороны злоумышленников, тогда используйте одного из многочисленных бесплатных дополнений, доступных для IE , Chrome и Firefox .

Они могут помочь блокировать запуск отдельных скриптов и вывод всплывающих окон, а также определить элементы отслеживания вашего местоположения.

DoNotTrackMe / Blur

Недавно вышедшая, но уже широко известная улучшенная версия DoNotTrackPlus . По сравнению с предыдущими версиями в ее черный список дополнительно добавлено свыше 300 рекламных площадок, а также более 650 технологий отслеживания:

Дополнение доступно для Chrome , IE , Safari и Firefox . После установки расширения и перезапуска браузера в панели инструментов появится значок DNTMe , и DoNotTrackMe начнет регистрировать попытки отслеживания вашей активности.

DNTMe отлично работает параллельно с уже установленными дополнениями. Работа браузера не замедлится, вы будете видеть тот же контент, что и прежде, за исключением части элементов рекламы, с которыми связаны попытки отслеживания. Вы будете получать информацию о количестве предпринятых и заблокированных попыток.

Adblock Plus

Еще одно бесплатное дополнение для IE , Chrome и Firefox . Оно считается одним из лучших для обеспечения анонимности в Сети , блокировки фишинга и трекинга, и защищает вас от вредоносных программ и нежелательной рекламы:

Вы можете добавлять готовые фильтры или использовать пользовательские. Но будьте осторожны при использовании неизвестных списков фильтров, так как они могут не учитывать что-то важное.

NoScript

Расширение для Firefox , Seamonkey и других браузеров от Mozilla . Это бесплатный пакет с открытым исходным кодом, он блокирует весь JavaScript , Java , Flash и другие небезопасные плагины, если они не являются доверенными. NoScript можно установить либо через хранилище дополнений Firefox , либо непосредственно с сайта NoScript :

NoScript отлично справляется с задачей скрытия информации о вашем местоположении, активности от скриптов, запрашивающих подобные данные. Расширение скрывает ваши цифровые «отпечатки пальцев » от подавляющего большинства сайтов в интернете и обеспечивает достойный уровень анонимности и конфиденциальности .

Заключение

В наше время невозможно получить полную анонимность в Сети . Для этого потребуется безопасный VPN-сервер , большое количество методов блокировки на базе браузера и специальная настройка операционной системы.